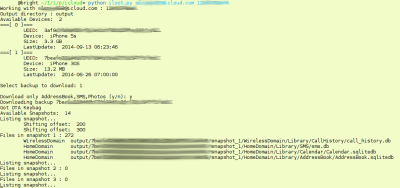

iCloud backup extraction

Автор: Алексей Трошичев (HackApp)

URL: https://github.com/hackappcom/iloot

Система: Windows/Linux

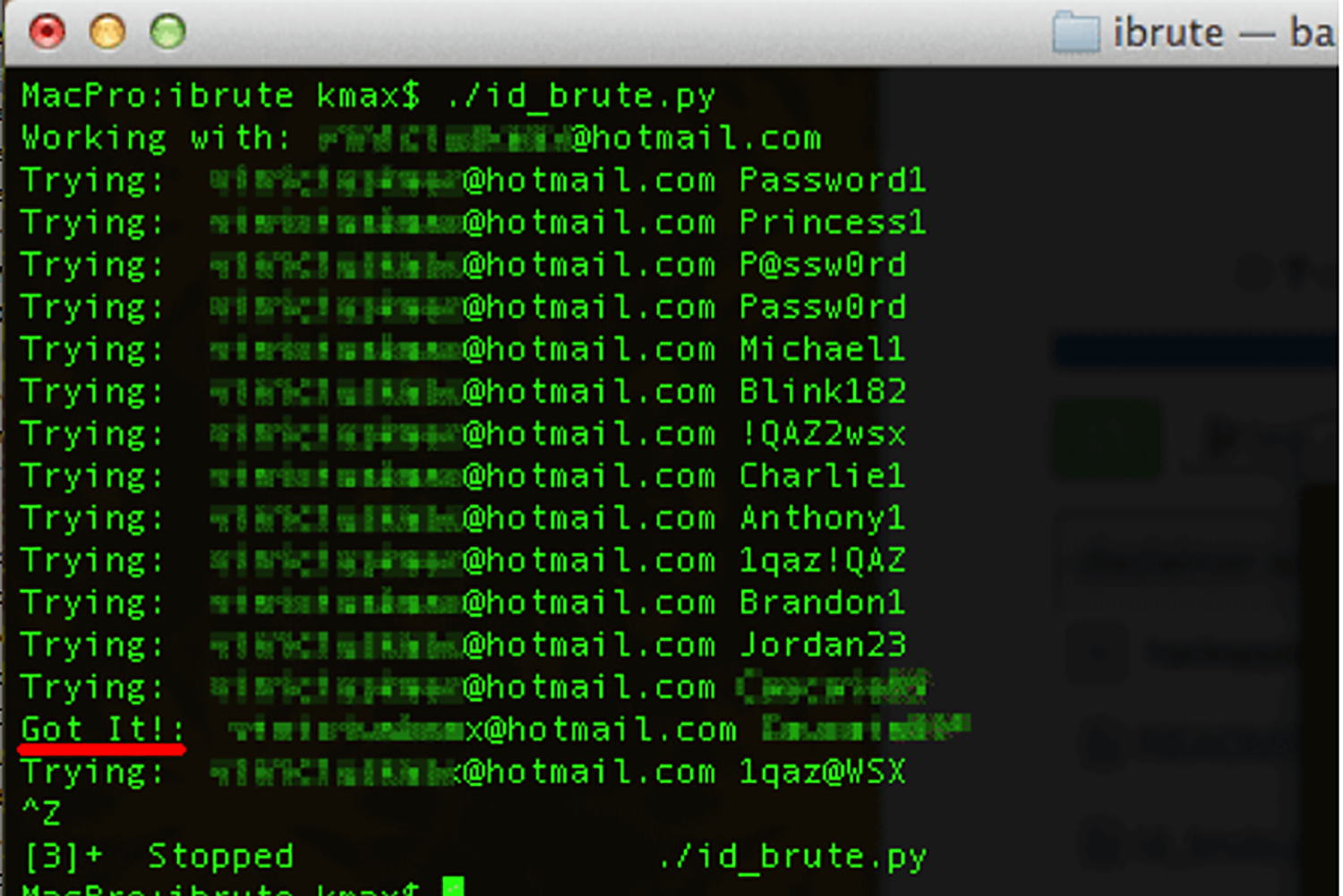

Я думаю, большинство наших читателей помнят скандал, связанный с утечкой большого количества пикантных фотографий и видео голливудских звезд.

Первоначальная и самая популярная версия причин данной компрометации — были сбручены пароли звезд от Apple ID. И как вариант предлагалась тулза под названием ibrute, которая брутила их через сервис Find My Iphone (на данный момент уязвимость уже закрыта), но потом Apple выпустила официальное опровержение такого сценария атаки. Как именно злоумышленники получили доступ к iCloud backup звезд, до сих пор точно не известно.

Но, как ты понимаешь, инструмент, который бы позволял автоматически скачивать backup’ы, был бы полезен и по сей день.

iLoot — это инструмент с открытым исходным кодом на Python для извлечения данных из iCloud. Инструмент базируется на iphone-dataprotection скрипте.

Так что, если в твоем распоряжении каким-либо образом окажется множество учетных данных от Apple ID, ты знаешь, как быстро заполучить все забэкапленные данные с устройств, принадлежащих данным Apple ID.

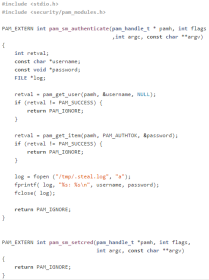

PAM_steal plugin

Автор: ONSec

URL: https://github.com/ONsec-Lab/scripts/tree/master/pam_steal

Система: Linux

Давай представим абсолютно типичную задачу на пентесте: ты в сети добился возможности выполнять произвольный код на какой-либо машине и, естественно, потом начинаешь там поднимать свои привилегии, а затем логично захочешь попасть на другие машины в сети и закрепиться там.

Одним из множества методов может быть кража учетных данных пользователей.

Те пароли, что есть на подконтрольной нам машине, скорее всего, захешированы, и их получение тяжело в связи с временными ограничениями. Наилучшее развитие событий — это получение учетных данных сразу в открытом виде.

Например, можно взять SSH MITM, при этом не забываем, что очень часто одни и те же данные служат для входа на множество систем и сервисов.

Но можно еще использовать свой PAM (Pluggable Authentication Module) на системе, который предоставляет динамическую авторизацию для приложений и сервисов на Linux-системах.

Как раз такой собственный модуль нам и может помочь — PAM_steal. Он логирует все, что вводили пользователи при авторизации, в файл /tmp/.steal.log в открытом виде. Так что там будут пароли от FTP/SSH и от других PAM-базирующихся демонов.

Скачать можно здесь. Из коробки оно не работает, чтобы у нас не было проблем с «вредоносным ПО». Это РоС, который нужен для аудиторов.

BadUSB

Авторы: Karsten Nohl, Jakob Lell

URL: https://github.com/adamcaudill/Psychson

Система: All

Как говорят сами разработчики, проект создан для демонстрации наглядности «фундаментальной беззащитности устройств USB».

BadUSB устанавливается на периферийное устройство и полностью берет под контроль компьютер при подключении к нему по USB.

На компьютере жертвы BadUSB творит что угодно, в том числе видоизменяет файлы, которые устанавливаются в системе, и перенаправляет интернет-трафик на произвольные адреса, изменив DNS-записи. Зловред всегда может выдать себя за клавиатуру и ввести произвольные команды.

Поскольку код находится в прошивке периферийного устройства, его довольно трудно обнаружить и удалить. Самая действенная защита — вообще запретить подключение к компьютеру новых USB-устройств. Для атаки могут использоваться флешки, мышки, клавиатуры, смартфоны и другие гаджеты.

Самое главное, что авторы разработали эффективный способ взаимодействия между зловредом в системе и зловредом в прошивке. Установленная на компьютере программа может изменить прошивку по USB, а та, в свою очередь, может установить зловред в системе. Из-за такого двустороннего взаимодействия ни одному устройству и компьютеру больше нельзя доверять. Вы не только должны ограничить свой ПК от посторонней периферии, но и сами не можете безопасно вставить чистую флешку в посторонний ПК.

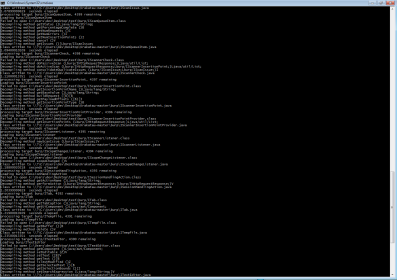

Еще один Java-декомпилятор

Автор: Storyyeller

URL: https://github.com/Storyyeller/Krakatau

Система: Windows/Linux/Mac

Krakatau — это новый Java-декомпилятор и дизассемблер для Java classfiles и ассемблер для создания classfiles в одном флаконе. При этом все удобно работает из командной строки!

Подход при работе декомпилятора значительно отличается от аналогов. Его можно рассматривать как компилятор, который на вход получает язык в виде Java bytecode, а выход — это исходный код Java. Krakatau берет произвольный bytecode и пытается преобразовать его в эквивалент Java-кода. Это позволяет быть более устойчивым к обфусцированному коду, но при этом дает менее читаемый как бы восстановленный «исходный» код программы.

В одном из проектов она распознала практически все сторонние модули (Apache, javax и другие), периодически просила указать, где их JAR лежат. В результате все эти подгруженные классы и их методы в декомпилированном коде были представлены нормальными именами.

По опыту работы с данным инструментом можно сказать, что он показывает хорошие результаты и составляет сильную конкуренцию тому же JD-GUI.

Для своей работы он требует Python 2.7, для функционала ассемблера нужна Python-библиотека PLY, а для функционала декомпилятора — развернутая JDK. Поддержка Java 8 еще реализована не полностью, особенно это касается lambda-выражений.

Heybe

Авторы: Bahtiyar Bircan, Gokhan ALKAN

Система: All

Heybe — набор из пяти инструментов для автоматизации задач при тестах на проникновение. В него входят:

- Fener — инструмент для сбора информации о цели. Имеет три режима работы: активный скан (Nmap), пассивный скан (пассивный захват трафика, поддержка arpspoof mitm) и режим скриншотов (скриншот прямо из командной строки). Также есть поддержка сохранения результатов в базу данных.

- Sees — инструмент для проведения работ по социальной инженерии. Умеет массово рассылать письма, работает со множеством аттачей, есть поддержка локального и удаленного SMTP-сервера.

- Kacak — инструмент для атак на Active Directory. Использует Metasploit и Mimikatz. Для автоматизации работы Metasploit применяет MSFRPCD.

- Levye — инструмент для Brute Force. Поддерживает протоколы: OpenVPN, Remote Desktop Protocol (с поддержкой NLA), SSH Private Key, VNC Passwd. И конечно, имеет свои отчеты.

- Depdep — инструмент для этапа работы под названием постэксплуатация. Он поможет найти интересные файлы, доступные на сетевых шарах. При этом он позволяет искать информацию в файлах с определенными именами или определенным содержанием.

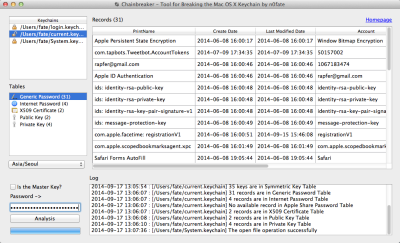

Потрошим Keychain

Автор: n0fate

URL: forensic.n0fate.com/?page_id=1180

Система: Windows/Mac

Темы форензики для операционной системы OS X есть, а вот публично доступных инструментов практически нет. Но эта ситуация меняется. Вот совсем недавно на свет появился инструмент под названием Chainbreaker.

Chainbreaker может извлекать зашифрованные пользовательские учетные данные из OS X Keychain и расшифровывать их, используя Master Key, user password и SystemKey.

Программа позволяет извлечь следующую информацию:

- персональную информацию сервисов (Почта, Контакты, Календарь);

- логины/пароли (Evernote, Adium, iCloud);

- авторизационные токены (Facebook, Twitter, Linkedin, Facetime);

- защищенное хранилище (Chrome, Safari);

- VPN (ключи);

- зашифрованный пароль раздела (Filevault2);

- Wi-Fi-аккаунты (Wi-Fi SSID/пароль, Hotspot SSID/пароль);

- пароли интернет-сервисов (SVN, Git);

- данные протоколов аутентификации (RDP, SSH);

- сертификаты;

- пары ключей (открытый/закрытый ключ).

Ключевые особенности:

- расшифровка данных из Keychain;

- изменение timezone;

- экспортирование результата работы в файл;

- логирование;

- мультиплатформенность.

Для более близкого знакомства с инструментом советую обратиться к документу Keychain Analysis with Mac OS X Memory Forensics.

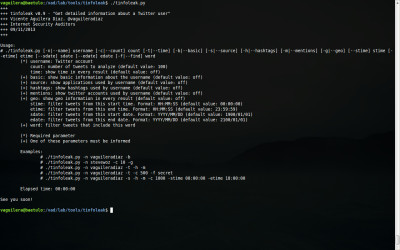

Утечка из Twitter

Автор: Vicente Aguilera Diaz

URL: vicenteaguileradiaz.com/tools/

Система: Windows/Linux/Mac

Мы живем во время социальных сетей. Большинство людей без какой-либо задней мысли публикуют туда информацию о себе, свои фото и видеофайлы. Все эти данные посторонний человек может использовать как с благими намерениями, так и нет. Среди соцсетей сейчас очень активен сервис микросообщений — Twitter. О нем и пойдет речь.

Tinfoleak — это простенький скрипт на Python, который позволяет получать следующую информацию:

- базовую информацию об аккаунте (имя, аватарку, геопозиции, фолловеры и прочее);

- используемые устройства и ОС для работы с аккаунтом;

- приложения и социальные сети, используемые аккаунтом;

- координаты мест и геопозиций на карте из ленты аккаунта.

Также можно:

- показывать твиты с привязкой к Google Earth;

- скачивать все картинки из аккаунта;

- просмотр используемых хештегов с привязкой к месту и времени;

- упоминания других пользователей о данном аккаунте с привязкой к месту и времени.

И есть возможность фильтровать всю эту информацию на основании диапазона времени, дат и ключевых слов.

Из всего этого можно сложить неплохое первоначальное досье на абсолютно незнакомого человека. Не правда ли?