Специалисты компании Malwarebytes рассказали в официальном блоге о необычной находке – троян Bunitu Proxy научился новым трюкам. Малварь, превращающая зараженные машины в удаленные порты для неавторизованного трафика, научилась не просто распространяться вместе с adware-софтом, но интегрировалась с популярным VPN-сервисом VIP72.

Malwarebytes уже писали о трояне Bunitu Proxy в середине июля текущего года. Троян заставляет зараженные машины работать как прокси для удаленных клиентов. Попав в систему, Bunitu Proxy открывает удаленное соединение, регистрируется в клиентской базе (отсылая свой адрес и информацию об открытых портах) и начинает прием соединений.

Такое может не только ощутимо замедлить сетевой трафик, также возникает опасность перенаправления на зараженный IP любого нелегального трафика и активности. По сути, хакеры могут просто подставить ничего не подозревающего пользователя.

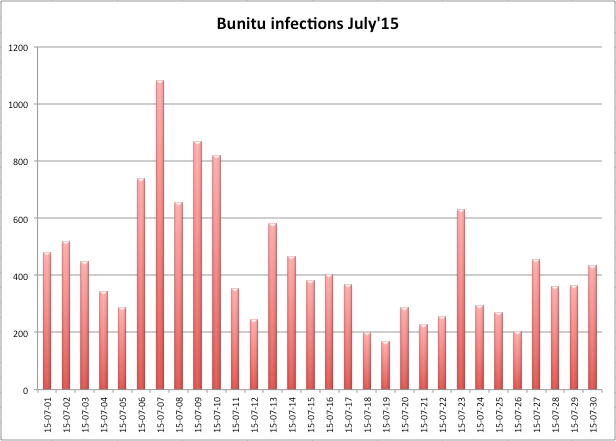

Bunitu Proxy – часть крупного ботнета, за развитием которого сейчас наблюдают эксперты. Согласно последним сообщениям, Malwarebytes, совместно с компанией Sentrant, выявили прочную связь ботнета с известным VPN-сервисом.

По словам Джерома Сегуры (Jerome Segura) – главного исследователя в области ИБ в Malwarebytes, ранее Bunitu Proxy входил в состав эксплоит-китов Neutrino и Angler и был замечен в атаках с применением зараженной рекламы. Более троян зараженной рекламой не занимается, теперь операторы ботнета переключились на VPN.

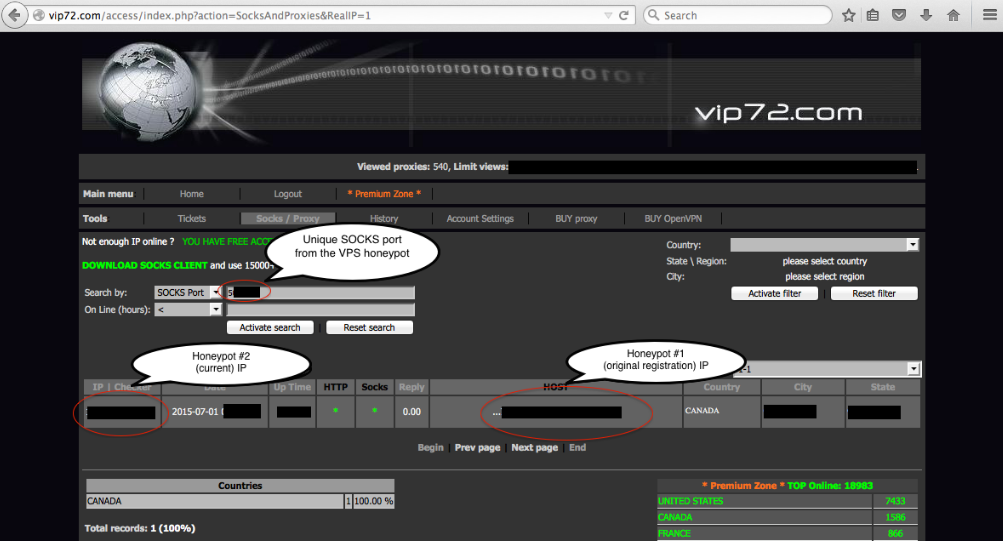

Согласно исследованию компании, в криминале замешан популярный бюджетный VPN-сервис VIP72. В ходе исследования, Malwarebytes создали собственную приманку для Bunitu и отреверсили C&C протокол хакеров, создав скрипт, имитирующий запрос на регистрацию прокси. Когда приманка сработала и была зарегистрирована, специалисты смогли оценить, сколько запросов получено от VIP72.

Исследователи также зарегистрировали аккаунт на VIP72, чтобы понять, почему клиенты уже подключенные к прокси, посещают вторую прокси. Оказалось, что приманка Malwarebytes уже числится в доступном списке выходных IP-адресов.

Хотя это и не доказывает, что VIP72 сознательно используют ботнет, а не просто сканируют сеть на предмет открытых прокси, не требующих аутентификации, исследователи обнаружили странный «баг». Команда зарегистрировала Bunitu прокси, а затем сменила IP приманки на другой, зарегистрировавшись вновь, под ID того же бота. Не помогло:

Это доказывает, что оператор VIP72 имеет доступ к ботнету Bunitu и использует в своей работе зараженные машины».

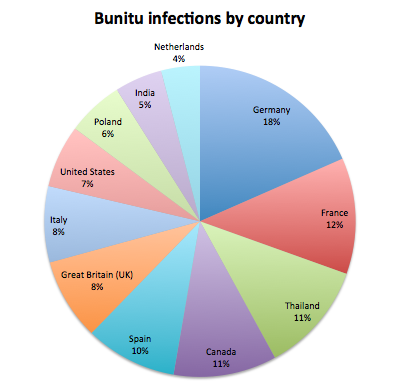

В заключение специалисты Malwarebytes делают вывод, что операторы ботнета продают ботов разным компаниям, основываясь на географии заражений. Так инфицированные машины США и Канады уходят в распоряжение VPN-провайдера VIP72, в то время как европейский трафик определенно отдан какому-то другому, крупному поставщику VPN-услуг. Какому именно – исследователи обещают разобраться в ближайшее время.

Фото: twicepix@flickr, Malwarebytes