Содержание статьи

binmap

Авторы: Serge Guelton, Sebastien Renaud

URL: https://github.com/quarkslab/binmap

Система: Linux/Windows

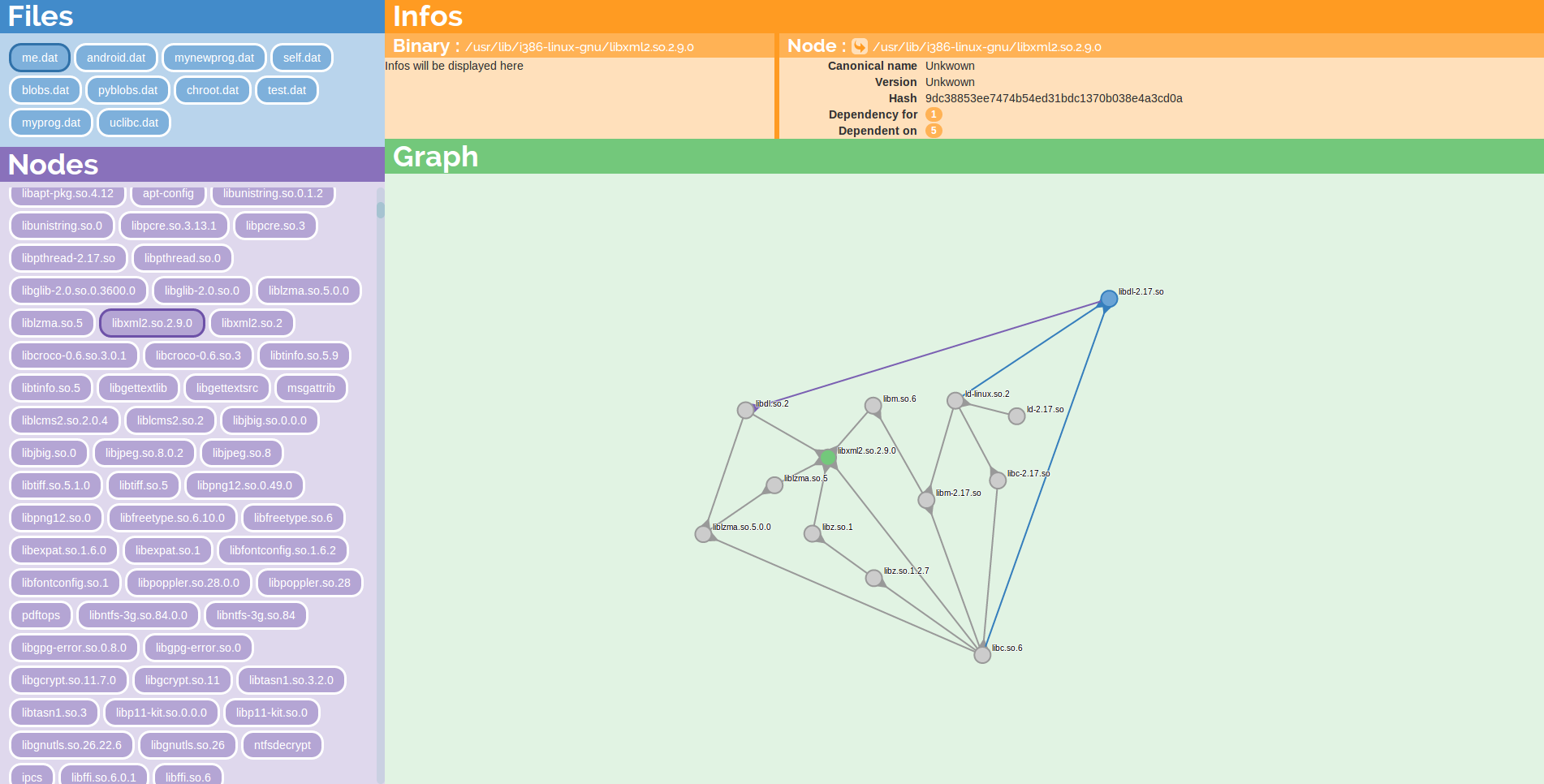

Binmap — это проект с открытым исходным кодом для сканирования системы и сбора информации об исполняемых бинарных файлах, их зависимостях, символах и многом другом. Ты можешь задаться вопросом: как это вообще может пригодиться?

На самом деле это очень полезная штука, она помогает глобально взглянуть на систему или программу (можно указать конкретную директорию) в плане использования и переиспользования кодовой базы. Самый простой сценарий, который сразу напрашивается, — это случай, когда известно, что в определенной библиотеке есть уязвимость. И нужно найти все места в программе, где используется код данной библиотеки. Это может помочь как закрыть уязвимость во всех проблемных местах, так и определить вектор, в котором проще всего данную уязвимость проэксплуатировать, — смотря что тебе надо.

Библиотеки могут использоваться тремя путями:

- динамическая линковка;

- загрузка в runtime (dlopen или LoadLibrary) — не поддерживается binmap;

- статическая линковка — не поддерживается binmap, но можно дописать.

Приятно, что есть поддержка форматов PE и ELF. Подробнее об инструменте можно прочитать в данном блоге.

Darksearch

Автор: Vishal

URL: https://github.com/vlall/darksearch

Система: Linux/Windows

Людей притягивает то, что запрещено, — это всегда интересно. Есть вещи, которые специально скрываются от глаз обычных пользователей, и там порой надо уметь искать нужную информацию.

Проект Darksearch позволяет искать нужную информацию в скрытых источниках, таких как dark web onions сайты, IRC-чаты, геймерские чаты, blackhat-форумы. Помимо веб-поисковика, есть и специальный простенький API на Python для выполнения нужных поисковых запросов к системе.

Мы уверены, что данный проект определенно найдет свою аудиторию, как и поисковик Shodan.

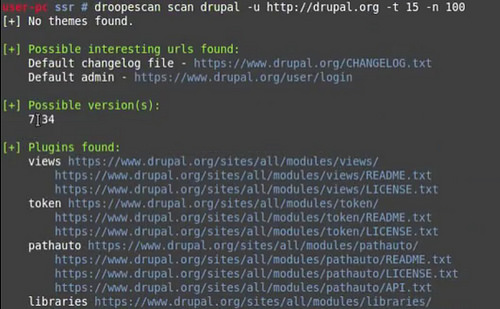

Сканируем CMS’ки

Автор: Pedro Worcel

URL: https://github.com/droope/droopescan

Система: Linux

Droopescan — это сканер для поиска проблем/уязвимостей в ряде CMS (Content Management System). В первую очередь — в Drupal, SilverStripe, WordPress и еще немного Joomla. Можно отдельно отметить, что инструмент имеет плагинную архитектуру.

Среди аналогов выделяется тем, что:

- он быстрый;

- стабильный;

- часто обновляется;

- поддерживает массовое сканирование;

- на 100% Python.

Что касается проверок при сканировании, то тут из коробки есть четыре типа:

- определение используемых плагинов на портале;

- определение темы;

- определение версии CMS;

- проверка разных интересных URL’ов (например, панель администратора).

При этом сканирование цели можно проводить как указав параметр командной строки, так и указав путь до файла со списком интересующих целей. Если для сканирования требуется аутентификация на хосте, то это не проблема, так как инструмент поддерживает netrc-файл и http_proxy переменную окружения.

Установка в две строчки:

# git clone https://github.com/droope/droopescan.git && cd droopescan

# pip install -r requirements.txtPoC malware

Автор: LordNoteworthy

URL: https://github.com/LordNoteworthy/al-khaser

Система: Windows

Очень интересный и необычный проект. Как говорит автор, al-khaser — это PoC вредоносного кода с хорошими целями для проведения тестирования твоей антивирусной системы. Программа распространяется в исходных кодах, в виде проекта для VisualStudio, и можно собрать экземпляр с теми или иными трюками, которые сейчас активно используются настоящими вредоносными программами в ITW, и посмотреть, как с этим справится твой антивирус.

Из техник al-khaser на сегодняшний день поддерживает:

- Anti-debugging attacks (24 техники);

- Anti-Dumping (одна техника);

- Timing Attacks [Anti-Sandbox] (10 техник);

- Human Interaction [Anti-Sandbox] (8 техник);

- Anti-Virtualization (11 техник и множество подвидов);

- Code/DLL Injections (6 техник).

Список действительно внушительный, и он при этом еще пополняется (это можешь сделать и ты).

В итоге благодаря этому проекту можно:

- протестировать как свои скиллы, так и свой плагин по обходу антиотладок;

- проверить свой sandbox или окружение на скрытость от вредоносного кода.

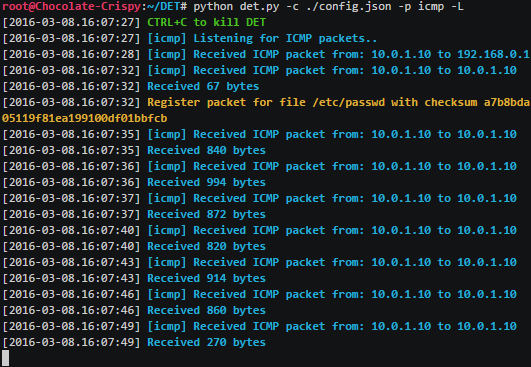

Data Exfiltration Toolkit

Автор: Paul Sec

URL: https://github.com/sensepost/DET

Система: all

DET — это акроним от Data Exfiltration Toolkit, инструмент с расширяемой архитектурой для извлечения информации из различных протоколов и сервисов. Его фишка в том, что он может извлекать информацию из одного или нескольких каналов/источников одновременно.

На текущий момент есть поддержка следующих протоколов:

- HTTP(S);

- ICMP;

- DNS;

- SMTP/IMAP;

- Raw TCP;

- PowerShell implementation (HTTP, DNS, ICMP, SMTP (used with Gmail)).

И даже поддержка парочки сервисов:

- Google Docs (Unauthenticated);

- Twitter (Direct Messages).

И пока что экспериментальная поддержка:

- Skype (95% готовности);

- Tor (80% готовности);

- GitHub (30/40% готовности).

Подробнее об инструменте можно узнать из слайдов Introducing DET (Data Exfiltration Toolkit) с конференции BSides Ljubljana.

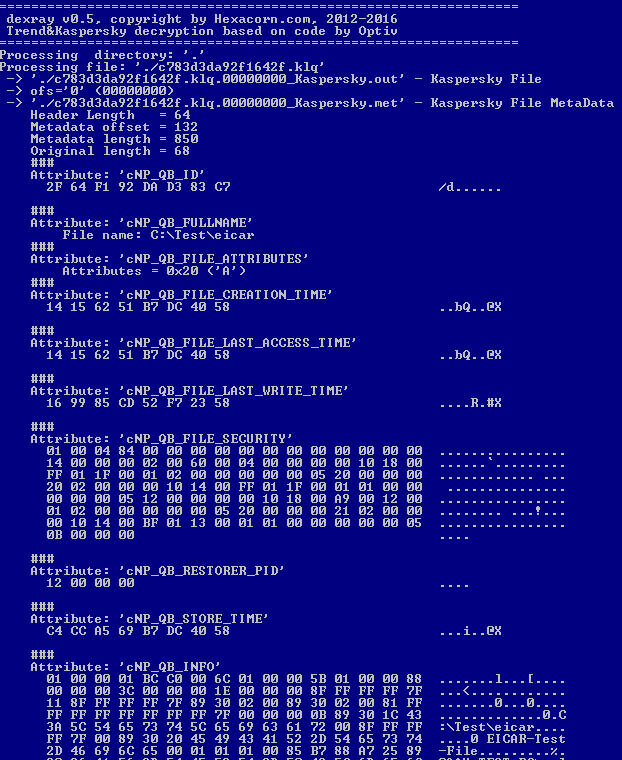

DeXRAY

Автор: hexacorn

URL: http://www.hexacorn.com/blog/2016/03/11/dexray/

Система: Windows

DeXRAY долгое время был приватным инструментом на Perl, а с недавних пор стал доступен всем желающим. Данная программа создавалась для расшифровки файлов из карантинов антивирусных решений для помощи форензики. Со временем он расширялся, в него добавляли поддержку новых движков и форматов файлов от большего числа антивирусных решений. Скажем честно, не все он поддерживает идеально, но определенно помогает разобраться со многими движками.

Поддерживает следующие карантины:

- ASquared (EQF);

- ESET (NQF);

- Kaspersky (KLQ);

- MalwareBytes Data files (DATA);

- MalwareBytes Quarantine files (QUAR);

- McAfee Quarantine files (BUP) (не полностью);

- Microsoft Forefront (Magic@0=0B AD) (не полностью);

- SUPERAntiSpyware (SDB);

- Symantec Quarantine Data files (QBD);

- Symantec Quarantine files (VBN) (не полностью);

- Symantec Quarantine Index files (QBI);

- TrendMicro;

- любой бинарный файл (использующий X-RAY-сканирование).

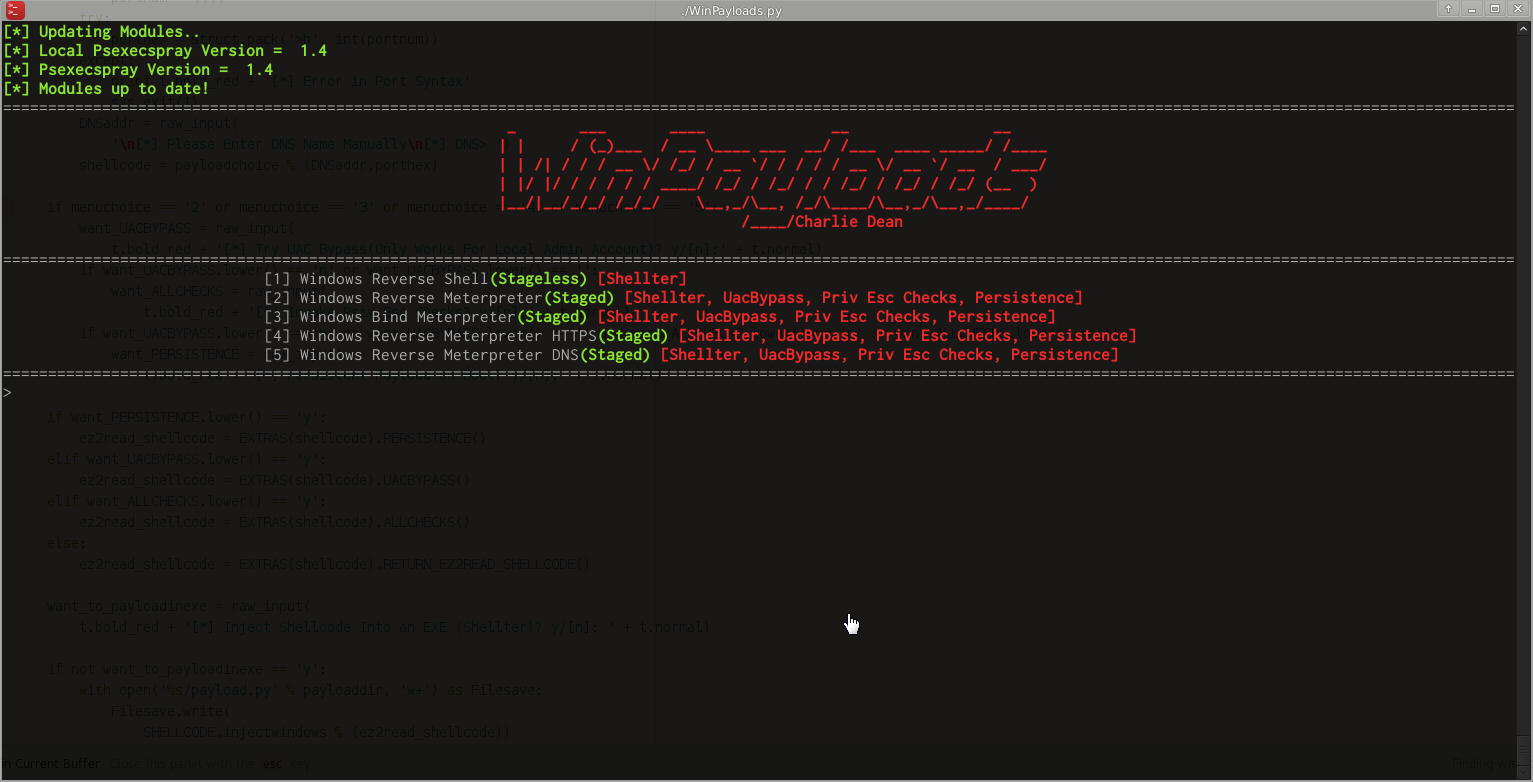

Шелл-код из Python с обходами

Автор: Charlie Dean

URL: https://github.com/charliedean/winpayloads

Система: Linux

Winpayloads — это инструмент для генерации полезных нагрузок (payload), который использует Meterpreter-шелл-коды из Metasploit с пользовательскими настройками (ip, port и так далее) и создает Python-файл, выполняющий данный шелл-код с помощью ctypes. Затем данный код шифруется с помощью алгоритма AES и преобразуется в исполняемый файл ОС Windows с помощью PyInstaller.

Особенности:

- высокий уровень недетектируемости;

- простой GUI-интерфейс;

- загрузка payload на локальный веб-сервер;

- psexec payload на целевой машине;

- автоматический запуск Metasploit Listener после генерации полезных нагрузок;

- интеграция с Shellter;

Кроме этого, есть еще две интересные фичи:

- обход UAC;

- payload persistence.

Простая установка:

- git clone https://github.com/Charliedean/Winpayloads.git

- cd Winpayloads

- ./setup.sh — установит все, что нужно для Winpayloads

- Запускаем ./winpayloads