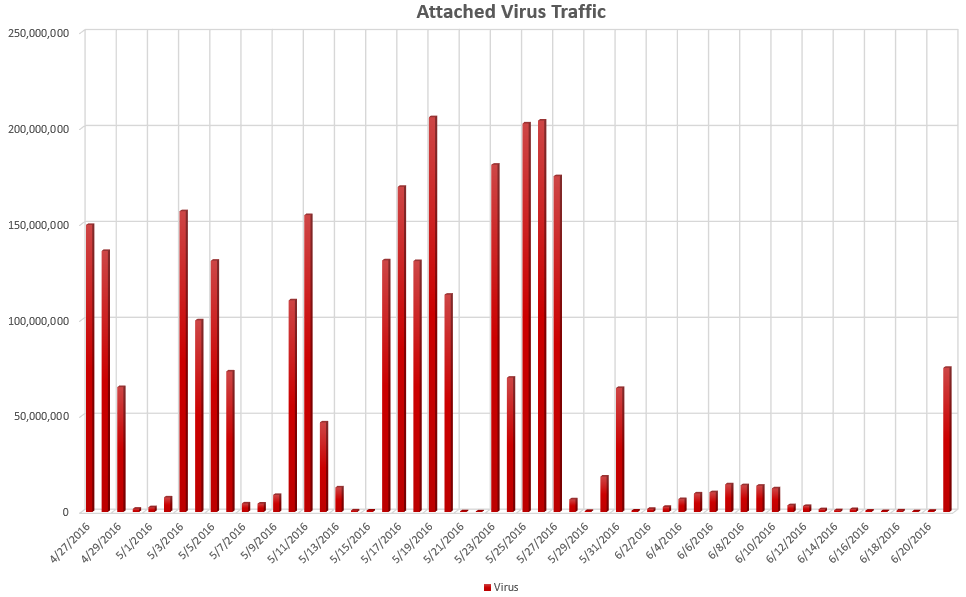

В начале июня 2016 года специалисты ряда ИБ-компаний обратили внимание на значительное снижение темпов распространения малвари Dridex и Locky. Оказалось, что это следствие ухода в оффлайн инфраструктуры одного из крупнейших ботнетов наших дней — Necurs, который по разным данным насчитывает 5-6 млн зараженных устройств. Теперь эксперты сообщают, что Necurs вернулся в строй и возобновил вредоносную деятельность.

Исследователи компаний MalwareTech и AppRiver заметили возвращение Necurs первыми. Ботнет «ожил» в минувшие выходные: операторы запустили новые управляющие серверы, с которыми тут же принялись массово соединяться боты.

«Тот факт, что боты не прекращали опрашивать DGA до тех пор, пока C&C сервер не прислал им ответ с цифровой подписью, говорит о том, что операторы ботнета по-прежнему полностью контролируют свою сеть, или же кто-то другой сумел заполучить секретный ключ», — пишут исследователи MalwareTech.

Necurs уже возобновил распространение вымогателя Locky и по-прежнему работает с теми же версиями шифровальщика, которые в последний раз были замечены антивирусами 31 мая, то есть непосредственно перед исчезновением ботнета с радаров.

Исследователи отмечают, что в прошлом почти все оффлайны Necurs означали, что операторы ботнета проводят апгрейд инфраструктуры. Так как пока Necurs распространяет уже известные специалистам образчики Locky и Dridex, пока неясно, что именно изменилось, и какие «сюрпризы» могут готовить операторы ботнета.