В ходе изучения скомпрометированного веб-сервера, на котором ранее работали командные серверы хакеров, специалисты компании McAfee обнаружили интересную деталь. Программы для похищения паролей, которые использовались для промышленного шпионажа, оказались построены на базе древнего билдера Hackhound.

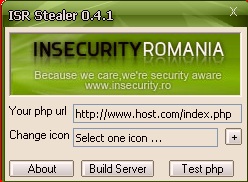

Изучить данные исследователи сумели благодаря ошибке, допущенной злоумышленниками. Хакеры попросту забыли удалить со скомпрометированного сервера ZIP-архив, из которого ранее разворачивали свой управляющий сервер. Изучив этот архив и исходники C&C-сервера, специалисты обнаружили работающий на стороне сервера компонент ISR Stealer — немного модифицированную версию Hackhound. Стоит сказать, что первые упоминания о Hackhound встречались еще в 2009 году.

Как показало дальнейшее расследование, билдер IRS Stealer использовался для создания программ, которые похищали пароли или учетные данные из различных приложений: Internet Explorer, Firefox, Google Chrome, Opera, Safari, Yahoo Messenger, MSN Messenger, Pidgin, FileZilla, Internet Download Manager, JDownloader и Trillian. И с годами вредонос совсем не утратил своей эффективности.

Злоумышленники распространяли кастомный софт для кражи паролей через таргетированные фишинговые письма, во вложениях к которым якобы содержались RAR-архивы с какими-то полезными для жертв данными. Преимущественно объектами таких атак становились компании-производители автозапчастей. Если жертва открывала архив и запускала .exe-файл, малварь собирала все нужные пароли в системе и отправляла на сервер атакующих, к тому же используя HTTP.

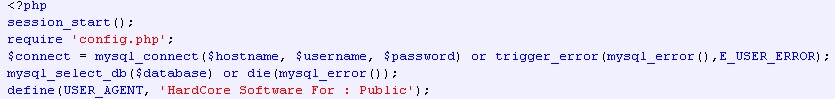

Исследователи отмечают, что серверная часть IRS Stealer принимала данные только в том случае, если значение user agent соответствовало «HardCore Software For : Public», что специфично для клиентской стороны компонента. Если все прошло успешно, данные сохранялись в локальный файл INI.

Аналитики McAfee установили, что данная вредоносная кампания стартовала еще в январе 2016 года: тогда злоумышленники скомпрометировали ряд сайтов, чтобы разместить на них свои управляющие серверы. На одном из пострадавших сайтов исследователи нашли более десяти C&C-серверов, получавших данные от различных жертв. Это позволило установить, что злоумышленники нацеливались не на одну конкретную фирму, объектами их атак стала целая категория организаций, работающих в определенном секторе.

Фото: Depositphotos