Специалисты Cisco Talos обнаружили новую вредоносную кампанию, начавшуюся еще в ноябре 2016 года и направленную против пользователей из Южной Кореи. Как и во многих других случаях, в первой фазе атаки злоумышленники используют вредоносные документы якобы направленные пользователю от лица корейского Министерства объединения.

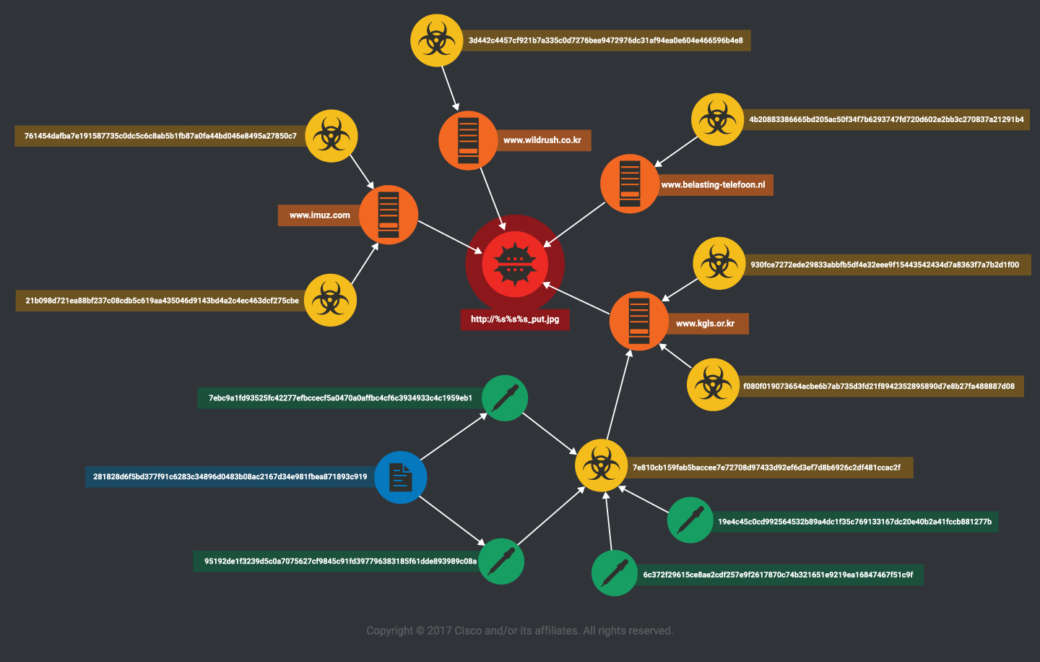

Документы написаны на корейском и используют текстовый процессор Hangul Word Processor, который очень широко распространен на Востоке и является местной альтернативой Microsoft Office. Если пользователь попадается на удочку мошенников и открывает вредоносный HWP-файл, документ пытается скачать jpeg с легитимного правительственного сайта kgls.or.kr. На самом деле данный jpeg-файл – это замаскированный бинарник, отвечающий за следующую стадию заражения.

Исследователи отмечают, что сайт kgls.or.kr, принадлежащий государственной юридической службе страны, судя по всему, был скомпрометирован злоумышленниками специально для данной вредоносной кампании. Так атакующим удавалось создать у жертв впечатление безопасности и легитимности происходящего.

По данным специалистов Cisco Talos, кампания завершилась в конце января 2017 года. После этого экспертам не удалось обнаружить образчики финальных пейлоадов, так как хакеры тщательно почистили после себя все скомпрометированные ресурсы. Также эксперты пишут, что атакующие изменяли свою инфраструктуру каждые несколько дней и более не возвращались к старой.

Хотя использование HWP-файлов для распространения заражения весьма необычно, по мнению исследователей, в данном случае это имеет смысл: в Корее HWP является едва ли не стандартом, в том числе и в правительственных учреждениях. Кроме того, многие решения, обеспечивающие безопасность, «не знакомы» с данным региональным форматом, поэтому атака с большей вероятностью останется незамеченной.

Подробный анализ вредоносной кампании доступен в блоге Cisco Talos.