Исследователи из израильского университета имени Бен-Гуриона регулярно демонстрируют миру новые и крайне необычные методы извлечения данных с изолированных компьютеров и экзотические техники атаки. На этот раз специалисты университета выступили на конференции Usenix, где рассказали о том, что практически любой компонент современного смартфона (или другого мобильного устройства) можно заменить вредоносным, причем пользователь гаджета не заметит подмены и не почувствует разницы. Такие атаки исследователи назвали chip-in-the-middle («чип посередине», вместо man-in-the-middle, «человек посредине»).

В теории атаки chip-in-the-middle может практиковать кто угодно, начиная от недобросовестной ремонтной мастерской, которая не просто заменяет поврежденные компоненты на новые, но и «зарабатывает» кражей данных клиентов, и заканчивая спецслужбами и третьими сторонами, участвующими в цепочках поставок, которые могут производить и внедрять подобные вредоносные компоненты массово.

С одной стороны, это вполне очевидный факт: если злоумышленники имеют физический доступ к устройству, а также возможность и время чтобы его разобрать, скомпрометировать девайс будет нетрудно. С другой стороны, доклад исследователей, как обычно, интересен практическим аспектом.

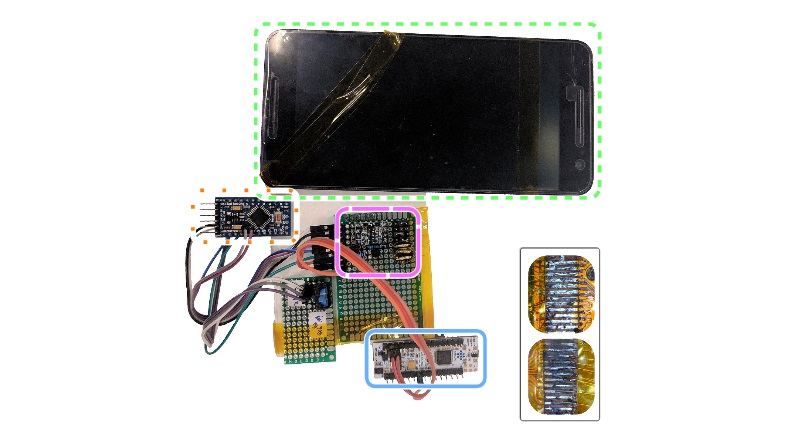

Дело в том, что в качестве доказательства своих слов специалисты действительно создали и внедрили такие вредоносные детали в реальные устройства (Huawei Nexus 6P с тачскрин-контроллером Synaptics и LG G Pad 7.0 с контроллером Atmel). При этом исследователи отмечают, что атака совсем не так сложна, какой кажется на первый взгляд, и такой трюк можно провернуть не только с устройствами под управлением Android, девайсы Apple тоже уязвимы перед атаками chip-in-the-middle.

По сути, специалисты показали два типа атак. Первый позволяет внедрять команды в поток данных, которыми устройство обменивается с вредоносным компонентом. Для этой задачи лучше всего подходит вредоносный тачскрин, который позволяет злоумышленнику выдать себя за пользователя и подделывать касания с целью извлечения данных. Второй тип атак менее универсален – это атаки на переполнение буфера (buffer overflow), использующие уязвимость в драйвере тач-контроллера устройства. Данный баг позволяет атакующему повысить привилегии и атаковать саму ОС, минуя этап, на котором нужно подделывать прикосновения к экрану. Так как для реализации атаки требуется определенный набор драйверов, ее можно использовать далеко не всегда.

Исследователи пишут, что необходимые для таких атак запчасти могут стоить злоумышленникам менее 10 долларов, особенно если речь идет об их массовом производстве. Сами специалисты использовали для экспериментов платформу Arduino в сочетании с ATmega328 и STM32L432.

Ниже можно увидеть несколько роликов с демонстрацией атак chip-in-the-middle. Ознакомиться с докладом исследователей можно здесь.

Мы не раз писали о других исследованиях специалистов из университета имени Бен-Гуриона. Вот только некоторых из них:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- LED-it-GO: использует для извлечения данных мигание обычного диода-индикатора работы HDD;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- xLED: для хищения и передачи данных предложено использовать светодиоды сетевого оборудования.