Содержание статьи

- Методика тестирования

- Проверка настроек приватности

- Сравнение программ

- Blackbird 1.0.28

- Destroy Windows 10 Spying 1.0.1.0

- DoNotSpy10 4.0

- O&O ShutUp10 1.6.1399

- Disable Win Tracking

- Windows Privacy Dashboard

- Отключаем слежку вручную

- Отключаем запись активности пользователя

- Отключаем «кейлоггер»

- Отключаем телеметрию

- Отключаем сбор данных о местоположении

- Отключаем Cortana

- Отключаем OneDrive

- Выключаем отправку телеметрии в планировщике задач

- Блокируем отправку данных на серверы Microsoft

- Блокируем обновления

- Выводы

В Microsoft никогда не скрывали, что собирают сведения о пользователях, просто раньше ограничивались витиеватыми фразами об отправке «некоторых сведений в целях улучшения пользовательского опыта». После вступления в силу Европейского регламента по защите данных и ряда других законов юристам компании пришлось раскрыть подробности. Вот здесь можно почитать о том, какие данные собираются, куда передаются, как обрабатываются и в каких случаях раскрываются.

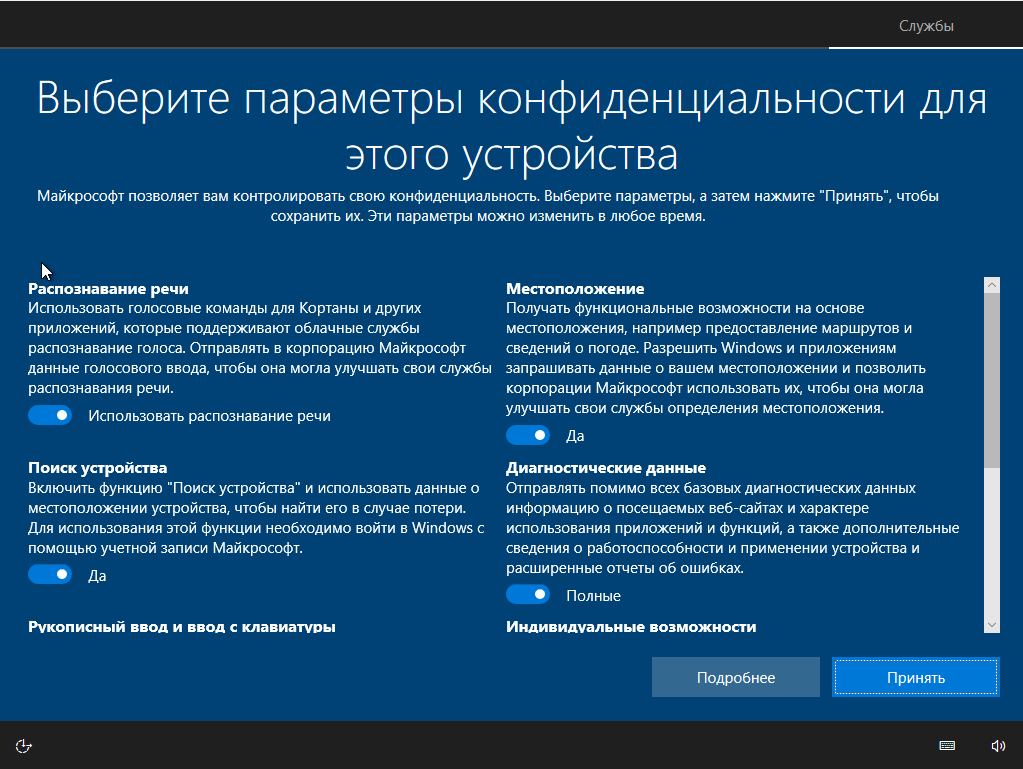

Перед потребителями в Microsoft выкрутились тем, что якобы дают возможность самостоятельно настроить тип и количество передаваемых данных. Для этого необходимо установить пакет обновлений (для тех, у кого билд ниже 15063.0) и воспользоваться экраном конфиденциальности. Желательно сделать это еще на этапе установки.

По задумке, у пользователя возникает ощущение, что если все отключено, то данные утекать не будут. Однако это намеренно создаваемая иллюзия. Давай запустим сниффер и посмотрим, как обстоят дела в действительности.

Методика тестирования

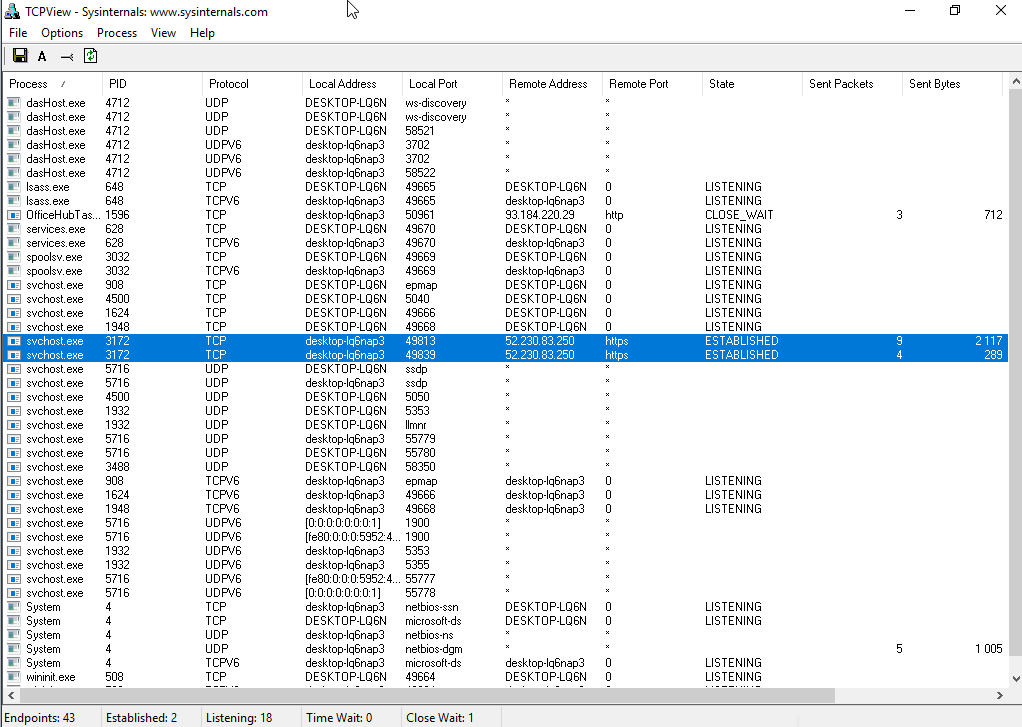

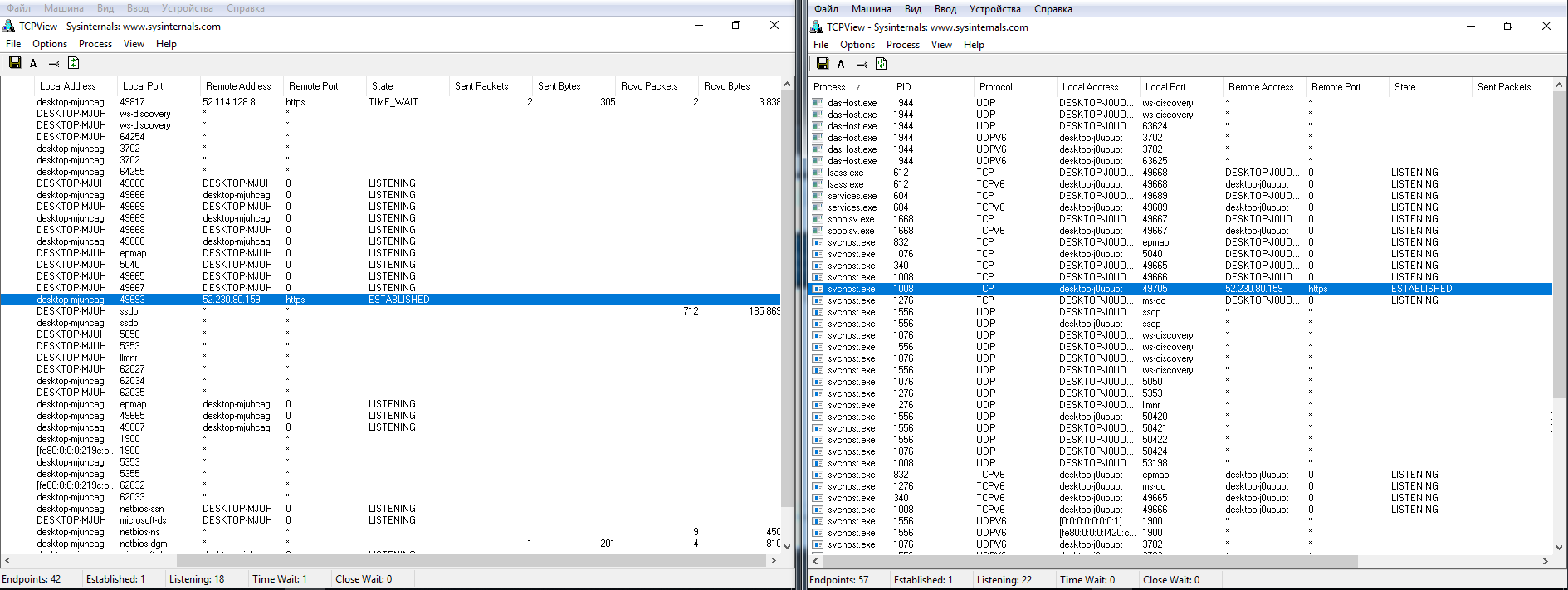

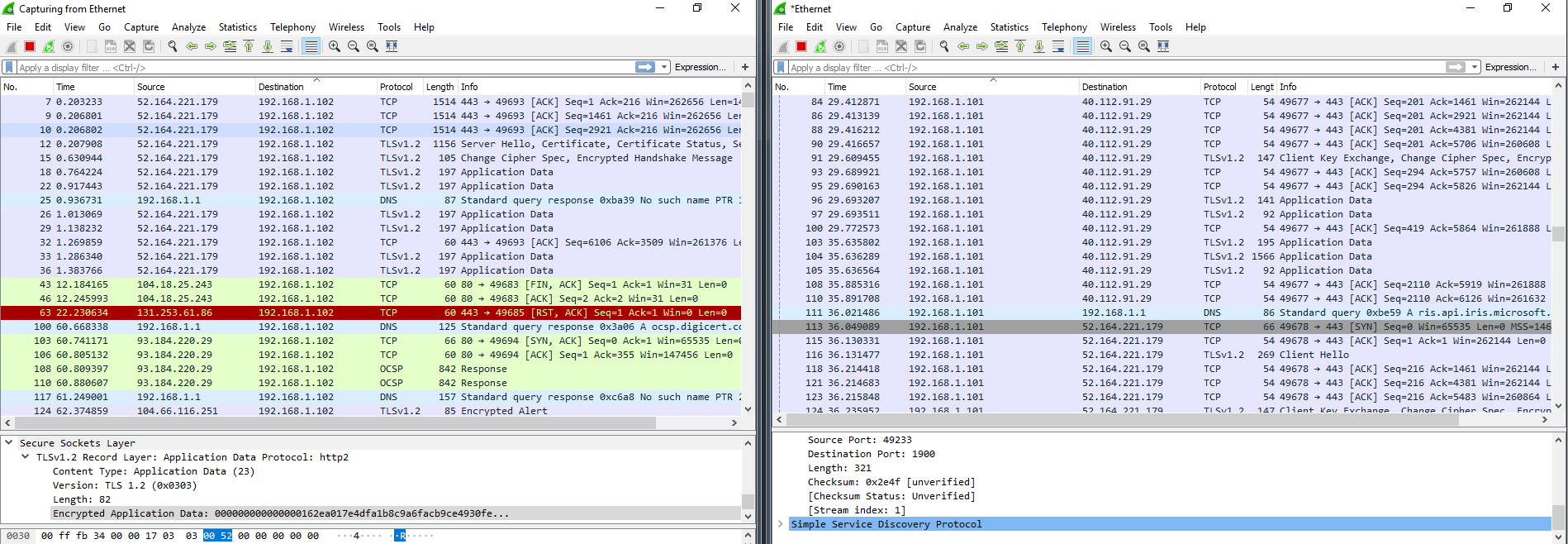

Все тесты проводились параллельно на двух тестовых сборках Windows 10 Pro — 1709 и 1803. Чтобы условия тестирования были идентичны, каждая «антишпионская» программа была развернута в клонах виртуалки. На скриншотах в статье сначала приводится снимок работы в 1709, а затем в 1803, если не указано иное. В качестве вспомогательных утилит использовались Wireshark 2.6.3 64 bit, TCPView v. 3.05 и Regshot v. 2.1.0.17.

Во всех тестируемых программах выбирались настройки блокировки по максимуму. Если какую-то функцию или приложение не заблокировать, то возникнет неопределенная погрешность. Будет непонятно: то ли это незаблокированный пункт приводит к сливу данных, то ли какую-то функцию программе не удалось отключить. Идеальный результат — это дамп сетевого трафика без IP-адресов Microsoft. Посмотрим, кто как справится с этой задачей, но для начала проверим штатные функции управления приватностью в Windows.

Проверка настроек приватности

Если оставить настройки по умолчанию, то после загрузки ОС сразу виден большой поток исходящего трафика на адреса Microsoft.

Теперь отключаем все, что отключается на экране приватности. Результат налицо.

Однако даже после переключения всех флажков в запрещающее положение некоторые данные сразу отправляются в облачную платформу Microsoft Azure, причем в Сингапуре. В логах Wireshark я заметил IP-адреса сетевых узлов Microsoft из разных стран мира. Видимо, так работает балансировка нагрузки. Соединение с ними не постоянное (вышел на связь, передал что надо и оборвал соединение). Пул адресов очень большой. Я их перепроверил и убедился, что почти все они принадлежат Microsoft или ее партнерским сетям.

Сравнение программ

Для сравнения мы отобрали следующие «антишпионские» программы: Blackbird 1.0.28, Destroy Windows 10 Spying 1.0.1.0, DoNotSpy10 4.0, O&O ShutUp10 1.6.1399, Disable Win Tracking 3.2.1 и WPD 1.2.940. У всех этих приложений одна цель — не дать Microsoft получить какие-либо данные известным путем. Не лишены они и разных плюшек типа блокировки обновлений. Вот примерный список того, что следует ожидать от таких утилит:

- отключение записи активности пользователя;

- отключение отправки данных о вводе с клавиатуры;

- отключение отправки образцов рукописного ввода;

- отключение сбора диагностических данных (телеметрии);

- отключение сбора данных о местоположении;

- отключение и сброс персональных настроек Cortana;

- отключение доступа в интернет для Windows Media DRM;

- отключение доступа приложений к информации об учетной записи, календарю, сообщениям, камере, микрофону и местоположению;

- (опционально) отключение службы обновления Windows для других продуктов.

Конечно, это не полный перечень, но тот разумный минимум, на который стоит ориентироваться. Все эти изменения можно сделать и вручную. Подобные «антишпионские» утилиты подкупают лишь тем, что применяют сотню твиков в пару кликов.

Как вообще работают эти утилиты?

- Изменяют ключи реестра, отвечающие за настройки приватности.

- Добавляют в файл

%WINDIR%\System32\drivers\etc\hostsизвестные авторам программы URL сетевых узлов, на которые Microsoft сливает данные. - Добавляют в брандмауэр Windows наборы запрещающих правил, блокирующие подключение к известным IP-адресам Microsoft.

- Останавливают «следящие» службы.

- Удаляют «шпионские» задания планировщика.

- В хардкорном варианте удаляют системные файлы и каталоги, отвечающие за «шпионские» функции.

WARNING

Попытка добиться максимальной приватности с помощью подобных программ может привести к тому, что перестанут работать и нужные компоненты, слетит активация Windows, ОС будет вести себя нестабильно или вообще не загружаться. Настоятельно рекомендуем не ограничиваться встроенными в них средствами резервного копирования, а использовать сторонние программы для создания полного образа диска. С ним гарантированно останется возможность вернуть систему в исходное состояние, что бы с ней ни случилось в ходе экспериментов.

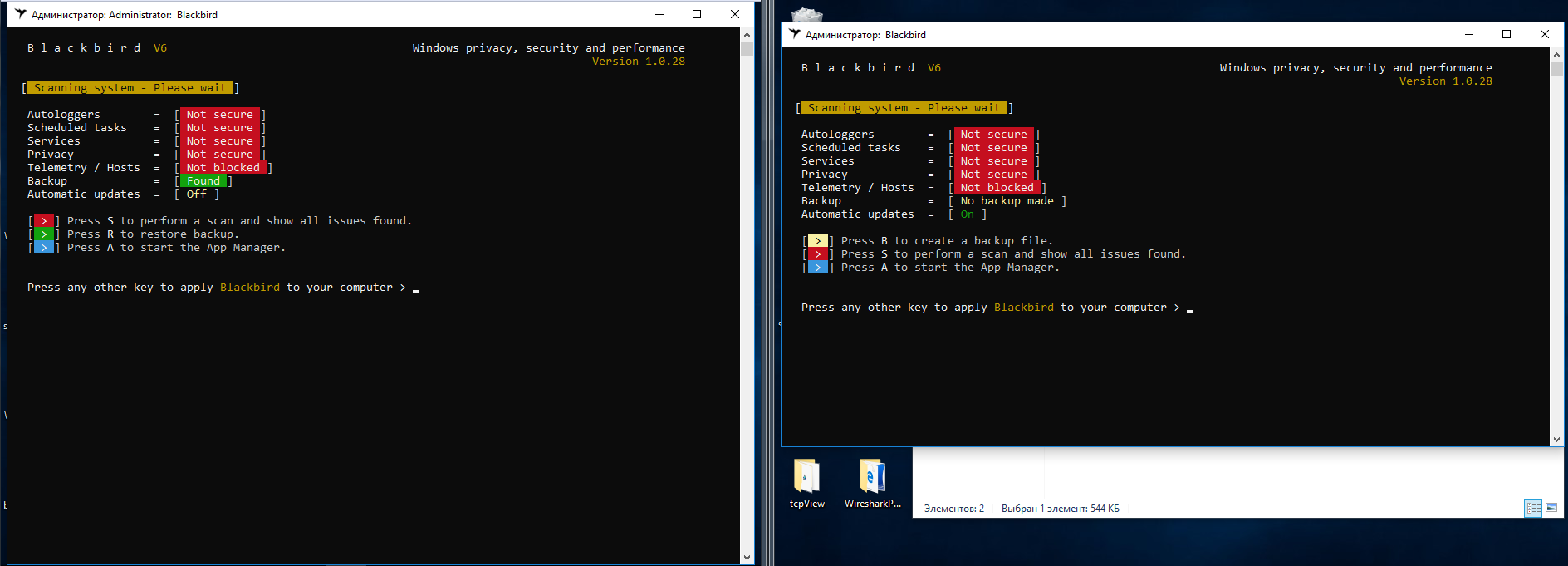

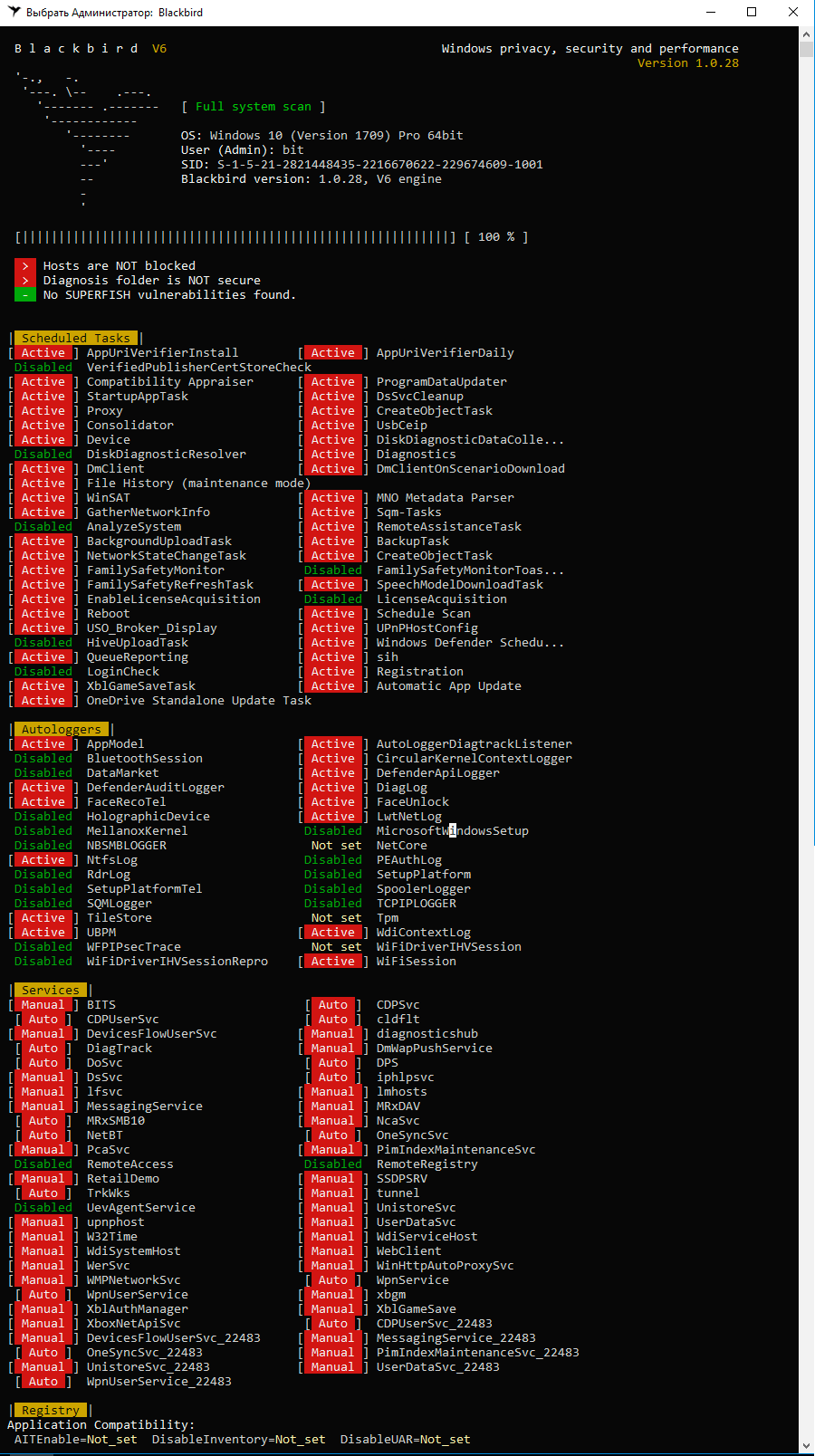

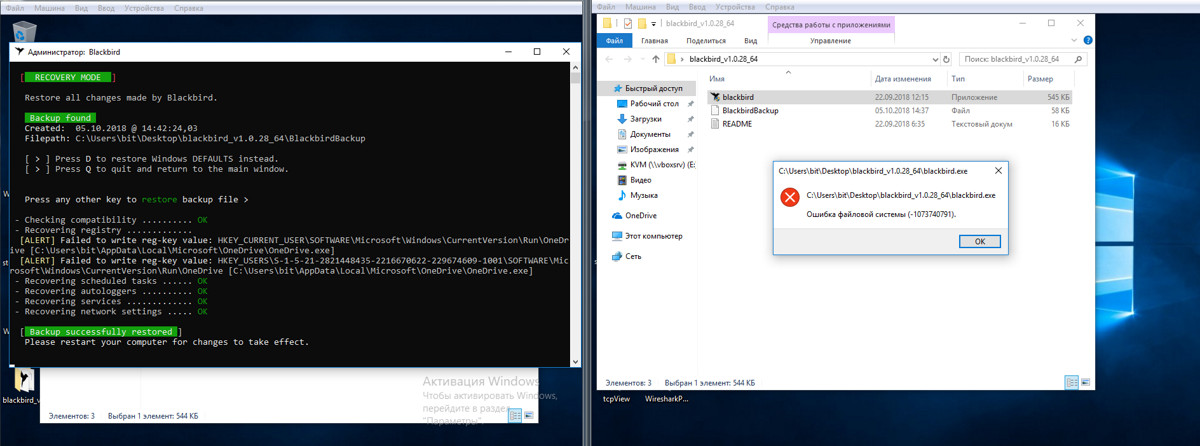

Blackbird 1.0.28

Программа работает в консольном режиме. У нее изначально всего три функции:

- сканировать систему и вывести все (по мнению разработчика) обнаруженные проблемы;

- запустить менеджер блокировки;

- сделать бэкап настроек. Вот эту функцию хочу особо отметить. Не каждая программа позволяет это сделать, так что, если что-то пошло не так, просто восстанавливаем настройки до блокировки и работаем дальше. Бэкап помещается в папку с программой, и, когда он сделан, программа меняет одну из своих функций с «Бэкапировать» на «Восстановить из бэкапа».

После сканирования выдается очень большой список «недочетов», которые надо исправить.

Пунктов в нем и вправду много, но есть очень спорные моменты. К примеру, первым делом резанул глаз пункт блокировки службы W32Time. Если комп будет в домене, то как синхронизировать время с сервером?

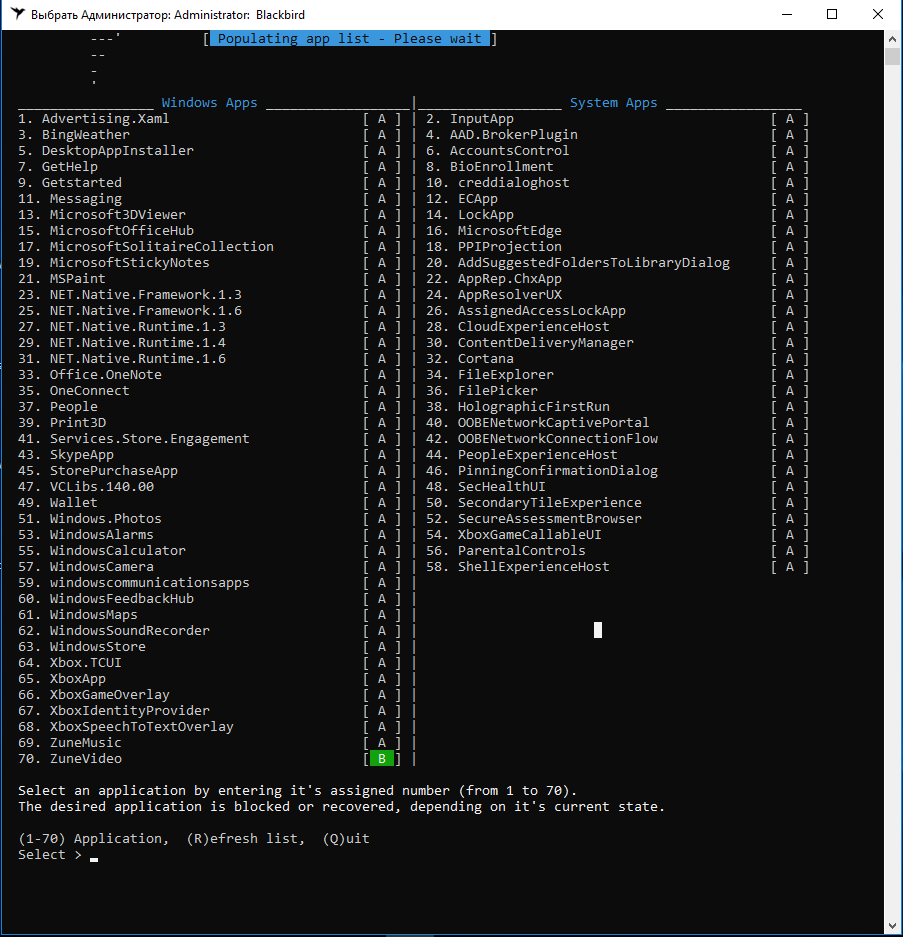

Перейдем к списку блокировки. Нажимаем А на главном экране программы и видим такую картинку.

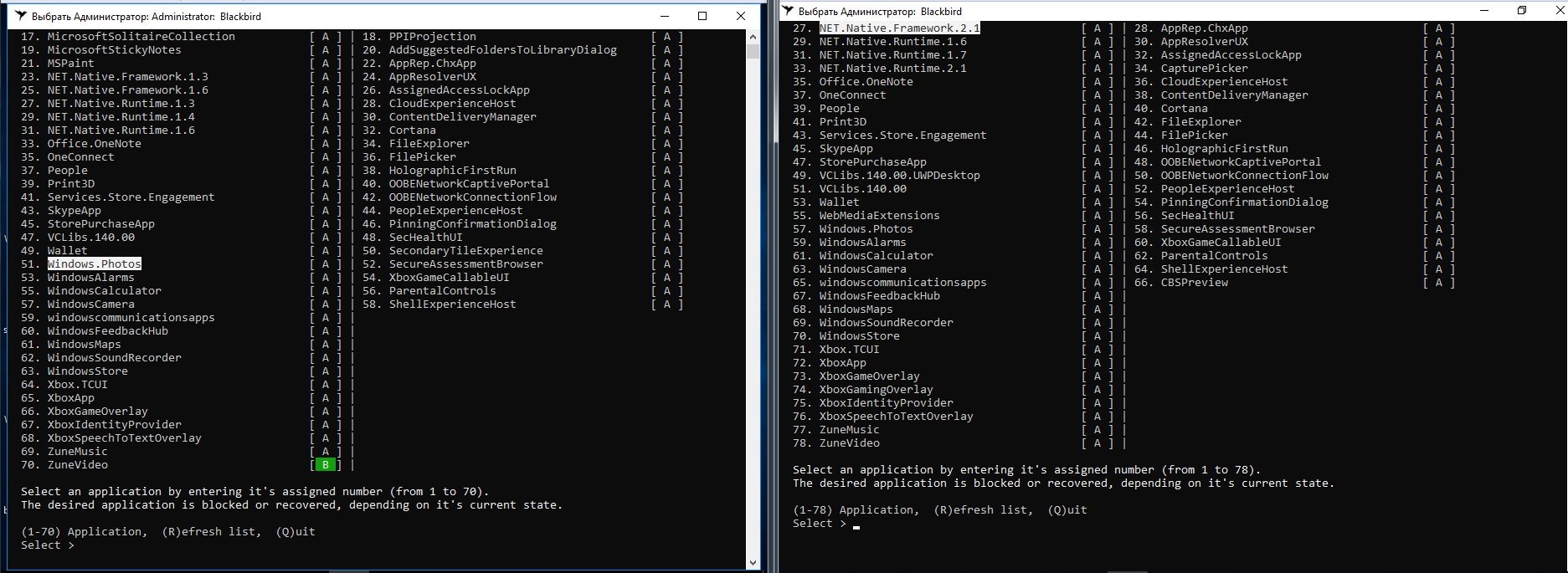

Обрати внимание, что в билде 1803 добавлены несколько новых функций, поэтому блокировке подлежит 78 пунктов, а не 70, как в 1709. Вот наглядный пример, почему для теста я выбрал два релиза Windows 10.

В списке компонентов, которые может отключить Blackbird, нет службы Windows Update. Само отключение сделано неудобно: нет готовых профилей настроек, каждый пункт приходится выбирать отдельно.

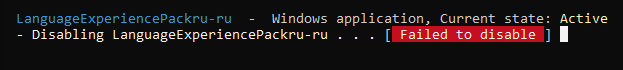

После выполненных действий в сборке 1709 удалось отключить все «следящие» функции, программа справилась на ура. На сборке 1803 одна функция так и не была отключена, причем их общее количество почему-то стало 79.

Два дня наблюдений за поведением операционных систем показали, что после работы Blackbird исходящий трафик стал меньше в разы. Однако тестовый комп со сборкой 1803 постоянно передавал данные на IP 104.25.219.21. Shodan говорит, что он принадлежит известному облачному провайдеру Cloudflare. Насколько мне известно, Microsoft давно арендует у него хостинг для виртуальных серверов сбора статистики. Больше подобной сетевой активности не отмечалось, если не считать скачивания обновлений.

С блокировкой следящих функций Blackbird в целом справилась, но обе тестовые сборки из-за нее пришли в нерабочее состояние. Меню «Пуск» не открывается. Edge и IE не запускаются. Магазин приложений и почта пытаются запуститься, но сразу закрываются. В панели уведомлений висят сообщения, которые нельзя открыть. В общем, жить с настолько изуродованной операционкой невозможно. Хоть обновления установились без проблем!

При восстановлении из созданного Blackbird бэкапа лучше не стало. В сборке 1709 слетела активация Windows и появились две ошибки реестра. После перезагрузки ни одна проблема так и не была устранена. Сборка 1803 вообще не смогла запустить Blackbird для восстановления из бэкапа, начав ругаться на ошибку файловой системы (хотя с ФС все было в порядке).

Вывод очевиден. Blackbird место в нашей бывшей рубрике «Западлостроение».

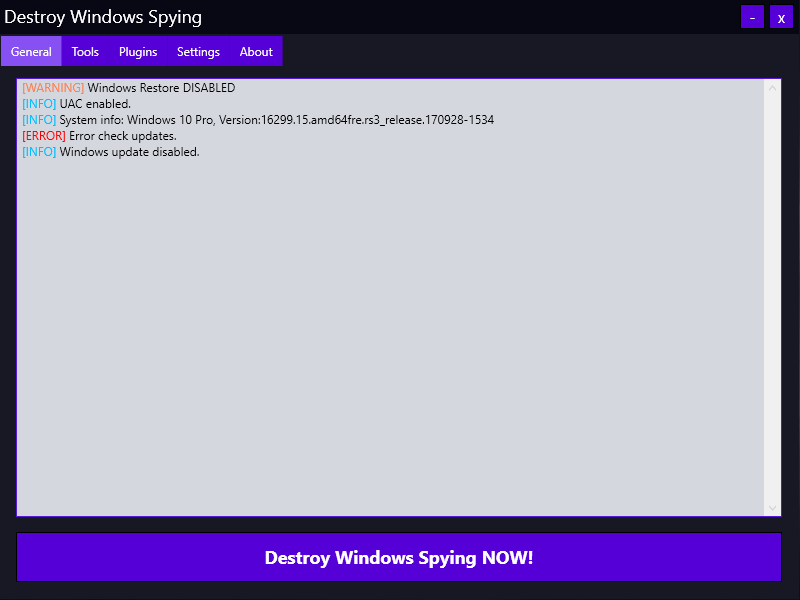

Destroy Windows 10 Spying 1.0.1.0

https://github.com/Nummer/Destroy-Windows-10-Spying

Destroy Windows 10 Spying — программка, которая, скорее всего, уже на слуху у каждого, кто задавался вопросом, как отключить передачу своих данных в Microsoft. Поговаривают, что после версии 1.0.1.0 сменился разработчик и в новые релизы начали вшивать троян. Поэтому воспользуемся последней официальной версией, которую выпустил Nummer.

Версия 1.0.1.0 написана в апреле 2018 года. На моих сборках она запустилась и определила их правильно. Помимо прочего, в программе есть функция отключения обновлений Windows, которой я заодно и воспользовался.

Все изменения вносятся при нажатии большой кнопки «Destroy Windows Spying NOW!». Работа программы проходит в три этапа: отключение «шпионских» сервисов, добавление известных IP-адресов в правила брандмауэра и прописывание URL серверов сбора статистики Microsoft в файл host. Затем следует перезагрузка с применением всех изменений.

Результаты работы DWS меня огорчили.

Исходящий трафик по «левым» адресам стал меньше, но по-прежнему наблюдалось активное общение с ненужными нам IP-адресами. Версия программы устарела, и в новых сборках Windows свою функцию она толком не выполняет. Однако утилита и не калечит операционку, как это делает Blackbird. Мои виртуальные компьютеры после DWS выжили. В течение трех дней никаких программных неполадок выявлено не было. Сразу после перезагрузки сборка 1709 зависала пару раз, но обошлось малой кровью, и все восстановилось.

С блокировкой Windows Update программа DWS тоже сработала криво. После четырех-пяти перезапусков Windows в логах TCPView снова засветился svhost, который как ни в чем не бывало продолжил доставлять обновления. Еще я обратил внимание на очень тесный диалог сборки 1709 с IP-адресом сервера в сети Akamai Technologies, сотрудничающей с Microsoft, и сильное увеличение пакетов SSDP. Возможно, винда сама перебирала запасные способы отправить данные, когда собственные серверы оказались частично недоступны.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»