Эксперты компании Insinia Security в очередной раз продемонстрировали всю опасность использования SMS-сообщений в качестве второго фактора для аутентификации и объяснили, чем чревато использование функциональности Twitter через SMS.

Возможно, многие уже успели забыть об этой функциональности (или никогда не знали о ней), но Twitter по-прежнему можно использовать посредством SMS-сообщений, что было довольно популярно на заре появление сервиса. Главное условие: чтобы эту функциональность поддерживал ваш оператор связи.

Специалисты Insinia Security напоминают, что спуфинг телефонных номеров в наши дни не такая уж сложная задача. К примеру, летом текущего года разработчики Instagram были вынуждены ввести поддержку новых методов двухфакторной аутентификации, так как злоумышленники стали массово «угонять» SIM-карты пользователей, а затем и привязанные к ним учетные записи, и чужие личности полностью. Завладеть чужим телефонным номером можно множеством разных способов, начиная от банальной социальной инженерии, и заканчивая техниками вроде Ghost Telephonist, показанной на конференциях DEF CON и BlackHat в прошлом году.

Если злоумышленники присваивают себе чей-то телефонный номер, у пользователя сразу возникает множество проблем, одной из которых может стать и Twitter. Исследователи объясняют, что для перехвата управления над чужим аккаунтом в микроблогинговой сети достаточно завладеть телефонным номером, который привязан к этой учетной записи, или подделать его.

«Это очень простая атака, использующая старые технологии», — пишут эксперты, имея в виду Twitter через SMS. Дело в том, что при отправке SMS-команд Twitter не требует какой-то отдельной валидации, достаточно того, что сообщения исходят с номера телефона, привязанного к аккаунту. А значит, злоумышленник может писать сообщения (в том числе личные), добавлять или удалять людей из списка подписчиков, включать и отключать уведомления, и так далее.

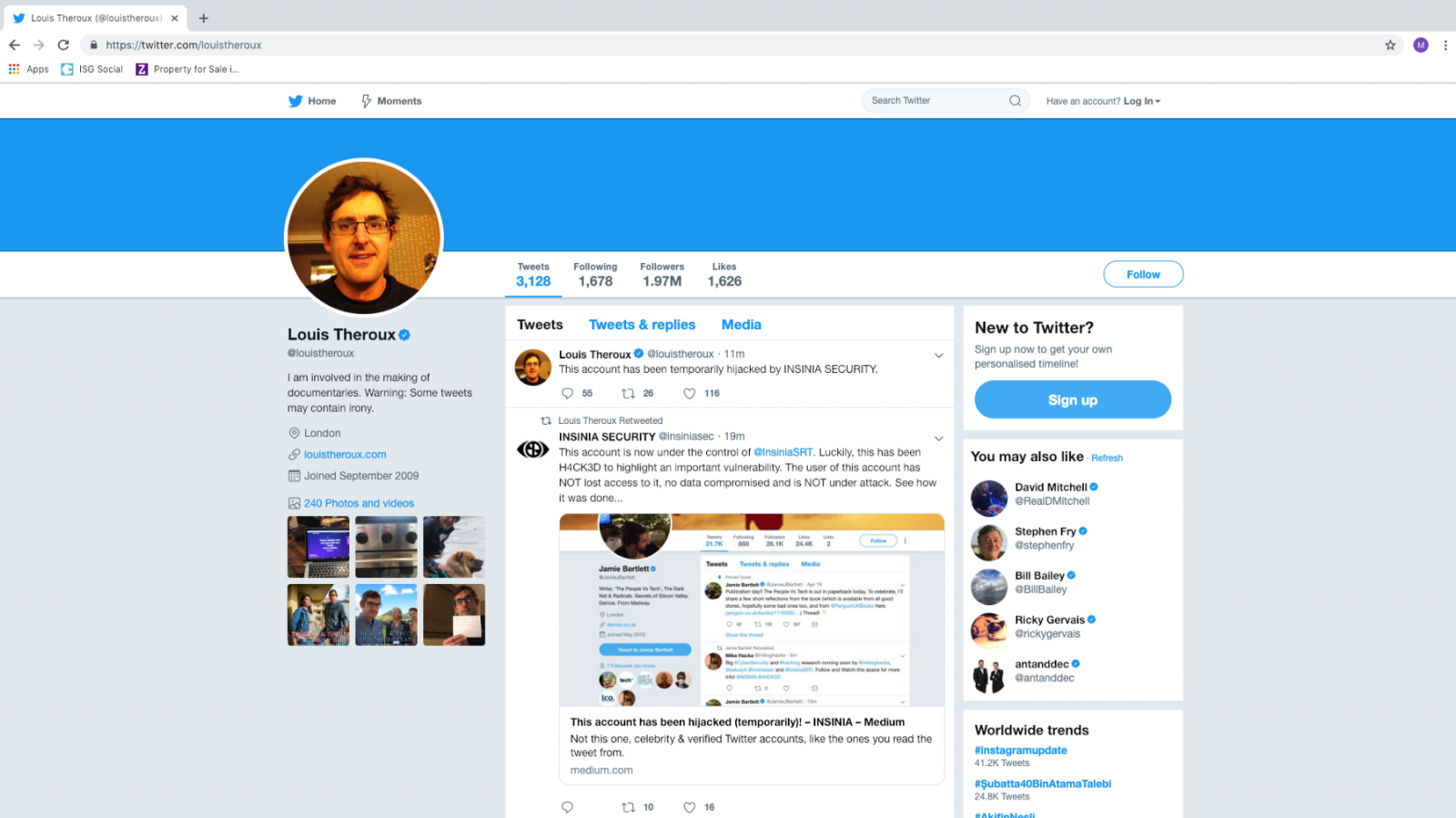

Исследователи продемонстрировали данную атаку на примере аккаунтов нескольких добровольцев: журналиста издания The Independent Саймона Калдера, радио- и телеведущего Имонна Холмса, документалиста, журналиста и телеведущего Льюиса Теру. Через спуфинг телефонных номеров и SMS-сообщения эксперты разметили от имени этих людей записи, гласившие, что учетная запись была временно взломана Insinia Security.

К сожалению, данную проблему никак нельзя назвать новой. К примеру, совсем недавно о ней также писали специалисты фирмы AntiSocial Engineer, и о небезопасности Twitter через SMS в своем блоге высказался известный ИБ-эксперт Ричард де Вер (Richard De Vere). Де Вер пишет, что о проблеме давно известно и злоумышленникам, которые не стесняются атаковать таким образом известные бренды. Хуже того, эксперт отметил, что в сети можно найти статьи об опасности этой функциональности, датированные 2007 и 2009 годами. Внимательные читатели вспомнят, что де Вер демонстрировал атаку на Twitter журналистам издания Computer Weekly в минувшие выходные. Именно этот способ эксперт тогда использовал для компрометации учетной записи издания.

Основная сложность на данный момент заключается в том, что множество людей по-прежнему привязывает к Twitter свои номера телефонов, он не для того, чтобы пользоваться сервисом через SMS. Дело в том, что двухфакторная аутентификация в Twitter возможна либо посредством текстовых сообщений, либо через специальное приложение (например, Google Authenticator), либо посредством аппаратного USB-ключа.

Напомню, что еще в 2016 году Национальный Институт стандартов и технологий США (The National Institute of Standards and Technology, NIST) представил интересный документ, согласно которому, использование SMS-сообщений для осуществления двухфакторной аутентификации является «недопустимым» и «небезопасным». Об этом в целом давно говорят специалисты по безопасности, ведь вариантов атак здесь может быть много. К примеру, атакующие могут эксплуатировать уязвимости в SS7 и перехватить сообщения; осуществить так называемый SIM swap, то есть перевыпустить SIM-карту жертвы на себя; и наконец, SMS-сообщения может перехватить даже малварь, проникнувшая на устройство.

К сожалению, невзирая на опасность, большинство пользователей по-прежнему предпочитают 2ФА через SMS-сообщения, как наиболее простую. То есть перед многими пользователям встает выбор: отвязать телефонный номер от учетной записи и остаться без 2ФА (но защитить себя от вероятного взлома аккаунта через спуфинг номера), или же оставить телефонный номер привязанным к аккаунту, но оставаться под угрозой взлома Twitter. Специалисты Insinia Security полагают, что разработчики Twitter стоит в принципе упразднить 2ФА через SMS-сообщения, иначе опасная ситуация будет сохраняться и далее.