Содержание статьи

Почтовая рассылка

Театр, как известно, начинается с длительного поиска свободной парковки, а распространение большинства вредоносных программ — с почтовой рассылки. Среди фейковых отправителей подобных писем исследователи из Group-IB отмечали «Всероссийский банк развития регионов» и «Группу компаний ПИК», а журналисты РБК пополнили список пострадавших брендов «Ашаном», «Магнитом» и «Славнефтью», упомянув при этом, что злоумышленники прикрывались именами более пятидесяти фирм, названия которых у всех на слуху. Лично мне попадались аналогичные письма, в строке From которых значился автомобильный дилер «Рольф», «Бинбанк», «KIA Motors», «Ресо Гарантия» и некая контора «Инженер Строй».

Очевидно, такая стратегия продиктована общеизвестными постулатами социальной инженерии: у сообщения от известного отправителя больше шансов быть открытым, чем у послания, автор которого адресату совершенно незнаком.

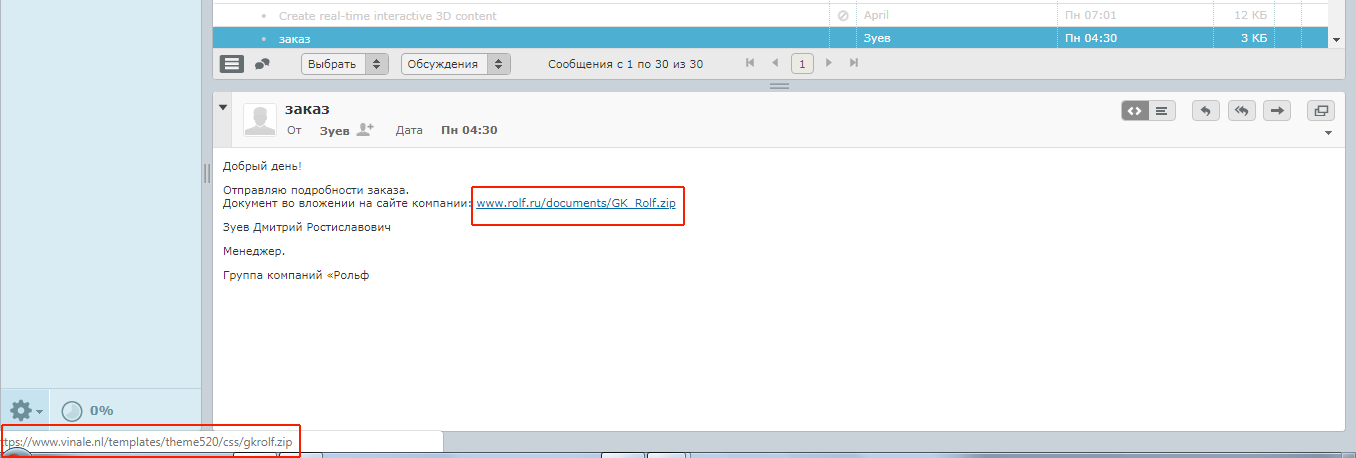

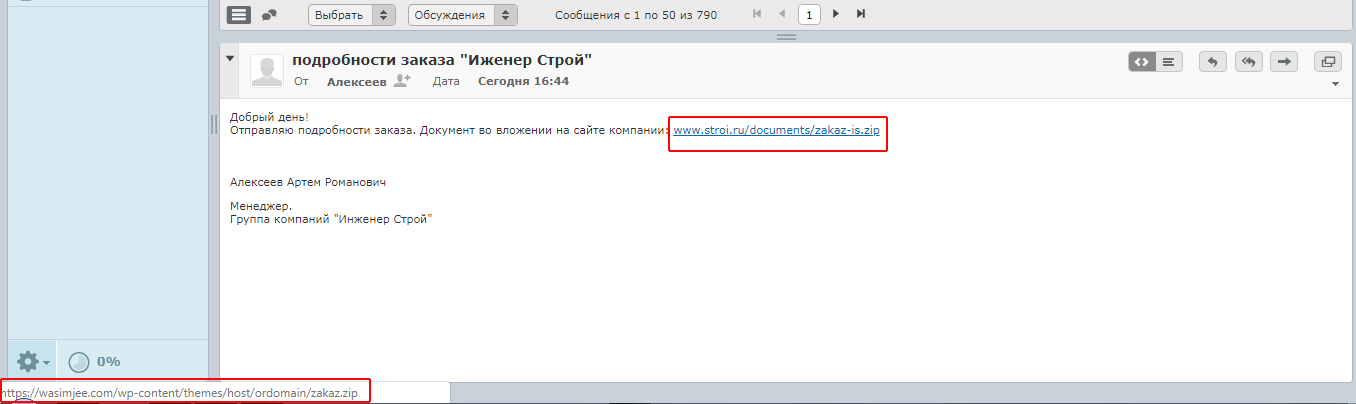

О чем не рассказано в вышеупомянутых заметках, так это о том, что ссылка, якобы ведущая на официальный сервер компании-отправителя, на самом деле направляет потенциальную жертву совершенно в другое место. Во всех без исключения изученных мной письмах это были взломанные сайты, работающие под управлением WordPress или Joomla.

И скрипт-загрузчик, и собственно энкодер злодеи хранили в открытых на запись папках <site>/content/icons/, <site>/templates/, <site>/wp-admin/css/ или <site>/wp-content/themes/. Вероятно, чтобы размещать вредоносное содержимое, они приобрели на каком-то из хакерских форумов базу скомпрометированных аккаунтов либо воспользовались одним из известных эксплоитов для этих популярных CMS.

Притом из десяти проанализированных мной фишинговых сообщений только в двух содержалась ссылка на сайты под управлением Joomla, а остальные восемь протрояненных площадок работали на WordPress. Есть повод задуматься о безопасности этого движка, тем более опасная тенденция подтверждается опубликованным недавно отчетом Sucuri, согласно которому порядка 90% взломанных в течение 2018 года сайтов работали именно на WordPress.

При нажатии на линк с удаленного хоста скачивался ZIP-архив, внутри которого хранился скрипт-загрузчик, написанный на JScript. Чтобы скрипт выполнился, пользователь должен самостоятельно извлечь из архива и попытаться открыть этот файл.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»