Содержание статьи

Доклады

Ведущей темой конференции Offzone 2019 стали проблемы защищенности устройств, как на аппаратном уровне, так и на уровне прошивок. Обо всем этом говорили ключевые спикеры, докладчики специализированного трека Hardware.Zone, специалисты финансовой отрасли на Finance.Zone — и этой же теме была посвящена отдельная площадка с практическими заданиями IoT.Zone.

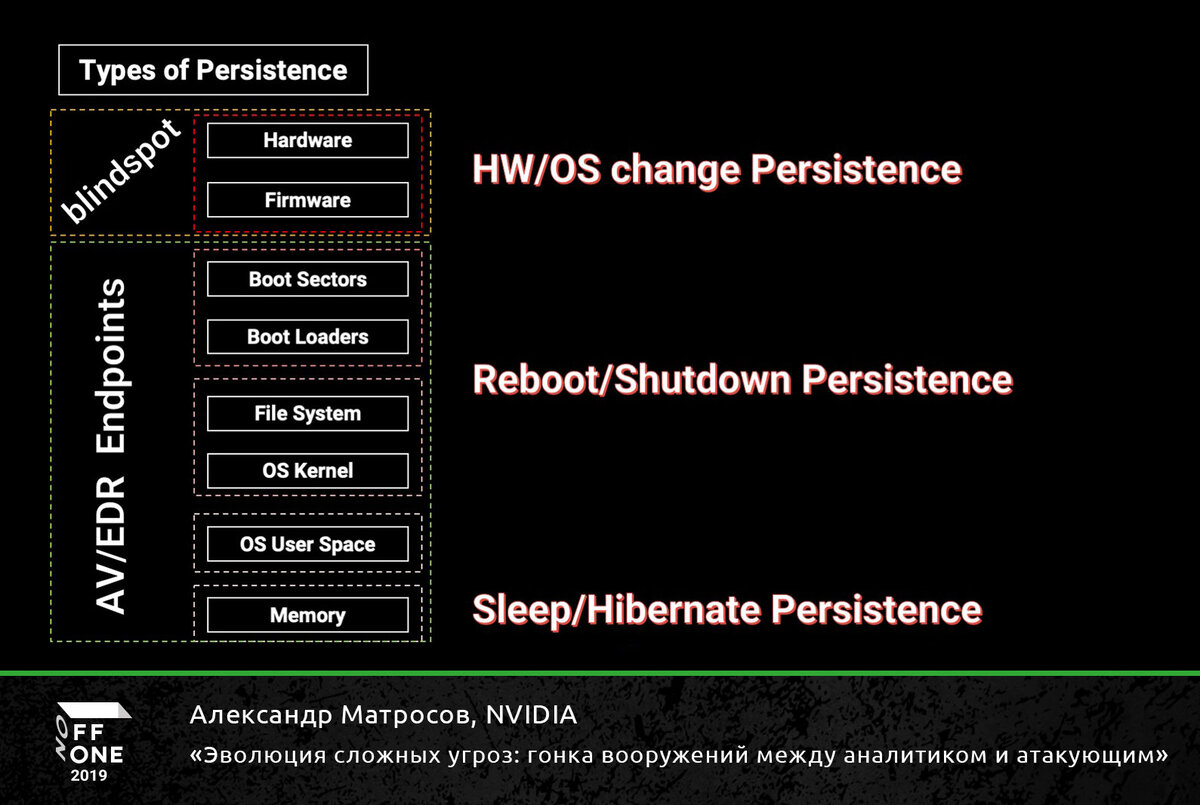

Золотой век аппаратных закладок

Кейноут-спикер Александр Матросов, главный исследователь безопасности прошивок и устройств в компании Nvidia, назвал наше время «золотым веком аппаратных закладок»: «С переходом компаний на облачные инфраструктуры и ростом числа умных устройств аппаратные атаки становятся все привлекательней для злоумышленников. Успешный взлом прошивки делает бесполезным все программные меры защиты, а обнаружить это крайне трудно. При этом приоритетом инженеров остается функциональность и надежность устройств, а не их безопасность».

Если Александр Матросов разобрал особенности низкоуровневых уязвимостей на примере прошивок, то Юрий Купашев, ведущий специалист BI.ZONE, коснулся проблем железа. На Hardware.Zone он извлек секретный ключ из незащищенного Arduino Nano с помощью атаки по питанию и оборудования за 5500 рублей.

Спикер подчеркнул: аппаратные уязвимости возникают не только из-за ошибок разработки, но и из-за побочных физических явлений во время работы устройства. Иными словами, если не внедрить защитные механизмы на этапе создания, устройство по умолчанию будет уязвимо к атакам по второстепенным каналам. Реальное защищенное устройство не получится взломать без специализированной лаборатории и оборудования стоимостью в десятки миллионов рублей — но таких устройств меньшинство.

Члены исследовательской группы VUSec Себастьян Остерлунд и Стефан ван Шейк выступили на первом треке с докладом по уязвимости RIDL (Rogue In-flight Data Load), полностью ломающей модель безопасности современных процессоров. Разработчики приложений, обрабатывающих критически важную информацию, рассчитывают, что непривилегированные процессы не смогут украсть конфиденциальные данные (пароли, счета, суммы) из их приложений или со страниц сайта.

Обнаруженный исследователями метод позволяет вредоносному процессу красть почти любые данные, обрабатываемые на компьютере. Хватит и одной вкладки в браузере, в которой открыт недоверенный сайт или запущена реклама. Уязвимость относится к классу спекулятивных — самых серьезных для всех процессоров.

Масштабные аппаратные уязвимости остаются даже в критических системах (о чем, в частности, рассказывал на Hardware.Zone Борис Савков в докладе о безопасности промышленных систем управления). Отчасти это объясняется трудоемкостью исследований в этой сфере: необходимое оборудование и документация не всегда доступны, информации мало. Тем важнее оказывается каждая находка, которая упрощает работу специалистов.

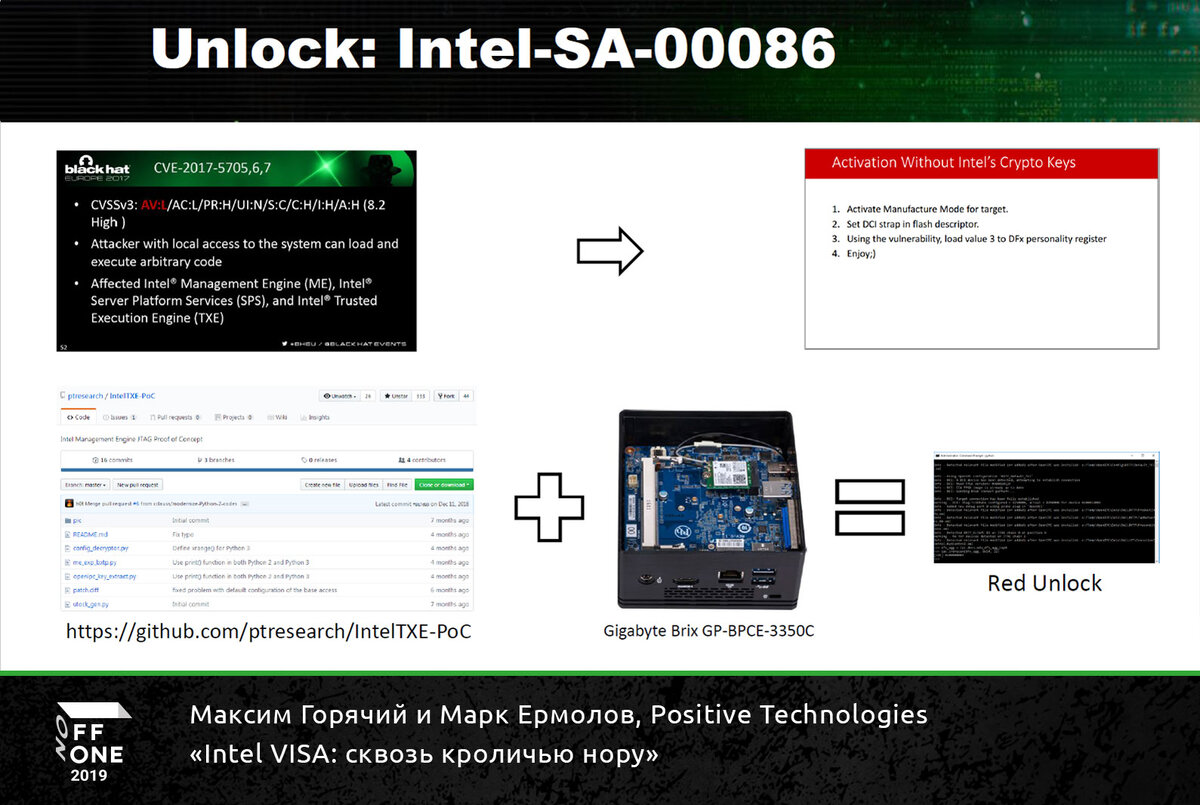

Одной такой находке был посвящен доклад экспертов по безопасности в Positive Technologies Максима Горячего и Марка Ермолова. Они обнаружили полноценный логический анализатор для устройств Intel и подробно рассказали про особенности взаимодействия с ним. Используя их наработки, исследователи смогут взглянуть на внутреннее устройство современных платформ Intel, отлаживать работу компонентов системы на самом низком уровне. Это кардинальным образом изменит подход к поиску новых уязвимостей на уровне микроархитектуры.

Но и хорошо исследованные элементы компьютерной архитектуры могут оказаться небезопасными. Артем Шишкин, эксперт из команды STORM (Strategic Offensive Research & Mitigations), показал, какие проблемы возникают из-за неправильных настроек блока управления памятью. В докладе он привел распространенные ошибки при построении таблиц страниц и продемонстрировал, что упускают современные операционные системы в плане безопасности маппинга виртуальной памяти.

Даже в финансовой отрасли, где безопасности уделяется особенно много внимания, к защищенности устройств остаются вопросы. На Finance.Zone Алексей Стенников, руководитель группы анализа аппаратных средств из Positive Technologies, указал на болевые точки POS-терминалов, в числе которых незакрытые аппаратные интерфейсы для отладки и альтернативные прошивки в открытом доступе.

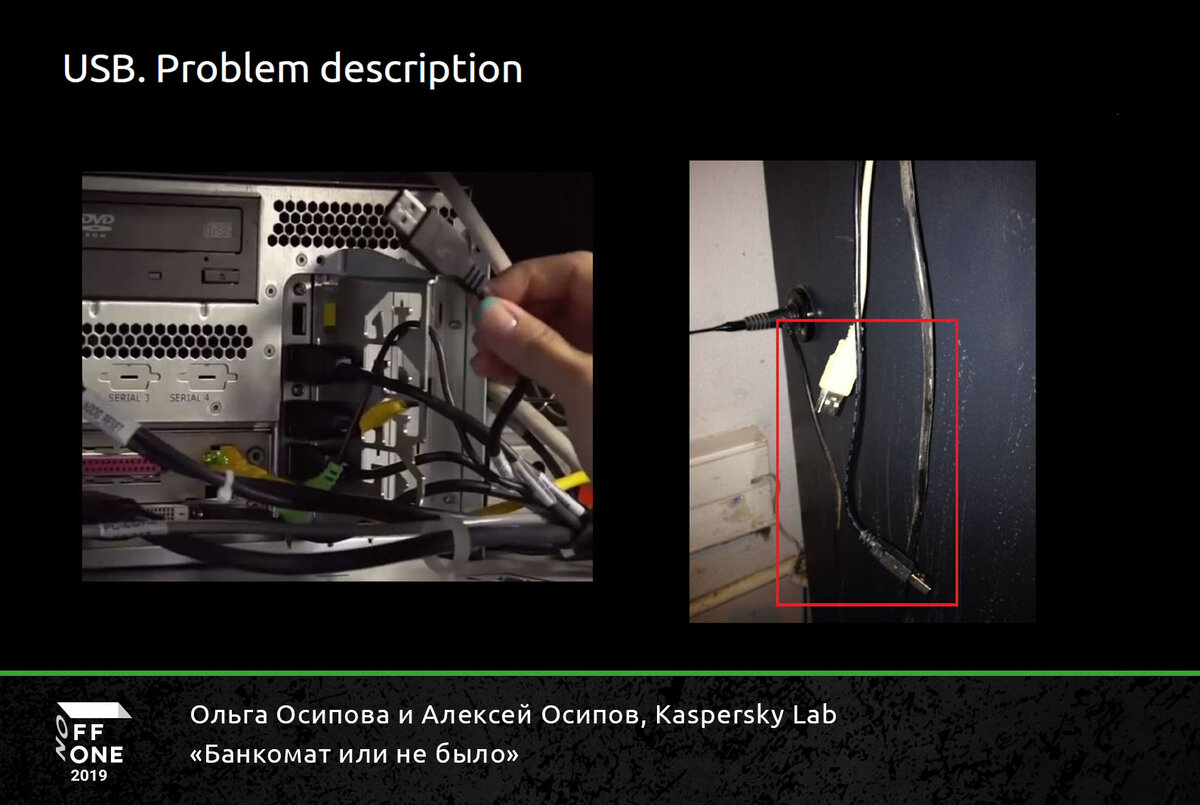

А Ольга и Алексей Осиповы из Kaspersky Lab в рассказе о банкоматах напомнили, что не все уязвимости объясняются несовершенством архитектуры, — проблемы безопасности возникают и из-за халатности тех, кто должен обслуживать устройство.

Программно-аппаратные атаки сравнительно сложны, но сегодня многие факторы повышают их привлекательность для киберпреступников как в традиционных областях (банкоматы, промышленные системы), так и в новых (интернет вещей, облачные инфраструктуры). Лейтмотивом многих выступлений поэтому был призыв внедрить практики кибербезопасности в разработку аппаратной части системы, как это несколько десятилетий назад сделали разработчики программной части.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»