Специалисты из израильского Университета имени Бен-Гуриона представили новый метод извлечения данных с машин, физически изолированных от любых сетей и потенциально опасной периферии. Атака получила название CTRL-ALT-LED, и предлагает использовать диоды Caps Lock, Num Lock и Scroll Lock для извлечения данных с целевого устройства. Нужно отметить, что способ исследователей решает только вопрос хищения данных, но перед этим еще понадобится заразить изолированную машину малварью. Как именно это сделать, придется придумать самому атакующему.

Фактически, разработка исследователей заставляет светодиоды USB-клавиатур мигать на высоких скоростях, используя собственный протокол передачи данных. Злоумышленники могут записать это мигание и позже расшифровать данные. К тому же такое мигание можно запланировать на определенное время дня или ночи, когда пользователей нет рядом, и никто не заметит подозрительной активности.

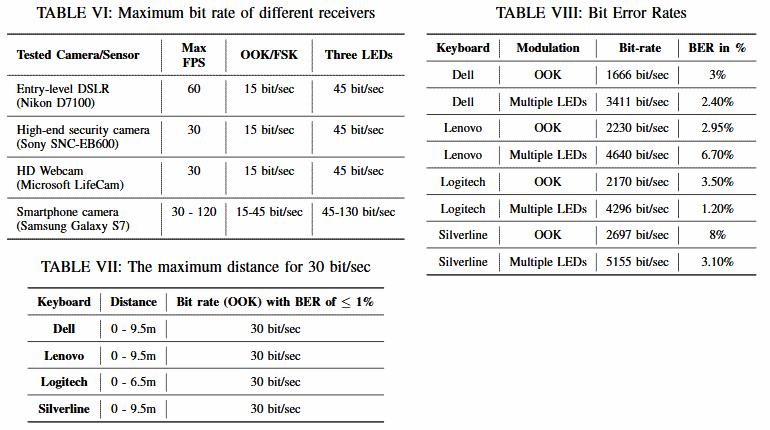

В зависимости от обстоятельств, атакующие могут использовать для этих целей камеру смартфона или умных часов, камеры видеонаблюдения и так далее. По сути, злоумышленникам даже может понадобиться использовать технику «злая горничная» (evil maid), то есть во время передачи данных находиться рядом с целевым устройством физически.

Специалисты пишут, что во время тестов добились скорости эксфильтрации данных до 3000 бит/сек на светодиод, когда использовали чувствительные датчики освещенности, и около 120 бит/сек, когда использовали обычную камеру смартфона. Скорость атаки варьируется в зависимости от чувствительности камеры и расстояния от клавиатуры. Модель клавиатуры роли не играет.

Интересно, что израильские специалисты уже не раз демонстрировали оригинальные и интересные концепты подобных атак. В своих изысканиях они в основном концентрируются на особенно сложных случаях, то есть разрабатывают векторы атак для ситуаций, в которых похитить информацию или проследить за пользователем, казалось бы, попросту невозможно.

Некоторые из методов экспертов уже были связаны со светодиодами. Так, атака LED-it-GO использует для извлечения данных мигание обычного диода-индикатора работы HDD, а способ xLED применяет для хищения и передачи данных светодиоды сетевого оборудования.

Стоит упомянуть и о других разработках специалистов из Университета имени Бен-Гуриона. Вот только некоторых из них:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования;

- MOSQUITO: извлечение данных предлагается осуществлять с помощью обычных наушников или колонок;

- PowerHammer для извлечения данных предлагается использовать обычные кабели питания.