Специалисты из израильского университета имени Бен-Гуриона уже не первый год демонстрируют миру странные и весьма экзотичные концепты атак. В своих изысканиях они в основном концентрируются на особенно сложных случаях, то есть разрабатывают векторы атак для ситуаций, в которых, казалось бы, похитить информацию или проследить за пользователем попросту невозможно. К примеру, если компьютер физически изолирован о любых сетей и потенциально опасной периферии.

aIR-Jumper

На этот раз специалисты представили сразу два новых проекта, первым из которых стала малварь aIR-Jumper. Исследователи предложили использовать для извлечения данных с изолированных компьютеров камеры видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами).

Предполагается, что атакующие должны каким-то образом установить aIR-Jumper на компьютер, который взаимодействует с камерами наблюдения и их ПО, или на компьютер, который находится в одной сети с камерой.

Задача вредноса довольно проста, он разбивает информацию, собранную на зараженном устройстве, на простые нули и единицы, после чего эксплуатирует API камеры, чтобы помигать инфракрасным диодом в нужной последовательности и передать информацию вовне. Атакующему останется лишь записать предаваемые камерой данные, а затем преобразовать полученные нули и единицы обратно во что-то осмысленное.

Инфракрасный диод может использоваться для передачи новых команд малвари. aIR-Jumper способен «просматривать» видеопоток, поступающий с камер, и обнаруживать передачу информации через серию миганий и пауз. Вредонос может конвертировать полученный таким образом сигнал в команду, а затем выполнить ее.

Вся суть данной атаки заключается в том, что инфракрасное излучение невидимо невооруженным глазом, то есть странное поведение диодов вряд ли привлечет чье-то внимание, — мигания попросту никто не заметит. При этом исследователи отмечают, что такие атаки могут использоваться как против изолированных от интернета компьютеров, так и для более рядовых случаев, когда атакующему просто нужно не оставить в системе следов и не вызвать подозрений у антивирусов и прочих защитных решений.

Тестирование показало, что использовать инфракрасные диоды можно на расстоянии 10-100 метров, при этом одна камера способна передавать информацию вовне со скоростью 20 бит/сек и получать данные со скоростью 100 бит/сек.

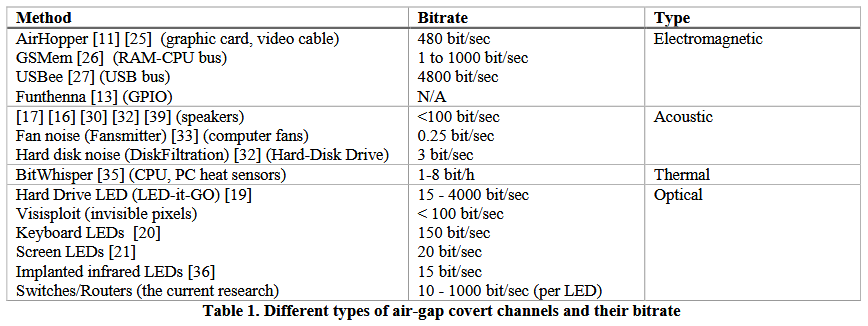

Ранее специалисты из университета имени Бен-Гуриона уже установили, что наиболее быстрый способ извлечения данных из закрытых сетей предлагают светодиоды роутеров и свитчей. Однако сетевое оборудование, как правило, не разбросано по офису, а стоит в дата-центре, так что использовать этот вектор атак не всегда возможно. Камеры видеонаблюдения, в свою очередь, напротив установлены везде и для атакующих не в пример легче получить к ним доступ.

Также исследователи полагают, что использование IR – это более надежный способ, так как инфракрасный сигнал отражается от близлежащий поверхностей, а атакующему необязательно находиться в зоне прямой «видимости» камеры. Кроме того, aIR-Jumper может быть модифицирован для работы с «умными» дверными звонками и другими устройствами, которые комплектуются IR LED.

Для защиты от таких атак специалисты рекомендуют отключать поддержку IR, следить за активностью диодов, необычной активностью, связанной с API камер, а также держать окна в офисе зашторенными. Два видеоролика ниже демонстрируют атаку в работе и наглядно показывают, почему окна стоит держать закрытыми.

Подробный отчет, посвященный aIR-Jumper, можно найти здесь (PDF).

HVACKer

Во втором случае исследователи предложили использовать в качестве «мостика» к изолированным сетям системы отопления, вентиляции и кондиционирования (heating, ventilation, and air conditioning, HVAC).

Для этого специалисты создали кастомную proof-of-concept малварь HVACKer, которая взаимодействует с температурными датчиками компьютера и считывает информацию о колебаниях температур, а затем конвертирует эти флуктуации в последовательность нулей и единиц. Как и в случае с камерами видеонаблюдения, атакующему вновь придется заранее озаботиться установкой HVACKer на целевой компьютер. Впрочем, как показывают примеры Stuxnet, Gauss и Flame, ничего невозможного нет, и порой доставка вредоноса посредством USB тоже отлично работает.

Для воплощения данного вектора атак в жизнь, исследователям также пришлось написать собственный line-encoding протокол, который позволит передавать команды посредством изменения температуры. Классические line-encoding методы показали себя слишком медленными и неточными.

Чтобы реализовать такую атаку, злоумышленнику нужно найти и взломать уязвимую HVAC-систему, которая «смотрит» в интернет или сообщается с подключенной к интернету сетью. При этом вовсе не обязательно искать именно HVAC-систему, можно проникнуть и в системы автоматизации здания, так как зачастую они содержат HVAC-компонент. Получив контроль над системами отопления, вентиляции и кондиционирования злоумышленник сможет влиять на температуру, тем самым передавая команды своей малвари в отельной комнате или на различных хостах, во всем здании. Скорость передачи данных при этом составляет примерно 40 бит/сек, и этого вполне достаточно для управления вредоносом.

Как уже можно догадаться по приведенному выше описанию, HVACKer подходит лишь для передачи команд зараженной системе, но не для извлечения из нее информации. Дело в том, что сами HVAC-устройства не имеют датчиков нужной точности и не способны принимать данные, передаваемые через изменения температур. Тем не менее, авторы HVACKer уверяют, что их методика может быть очень полезной: атаки на изолированные системы всегда очень сложны и, чаще всего, на их реализацию уходят месяцы и даже годы, а в большинстве случаев приходится задействовать еще и полевых агентов. HVACKer помогает упростить процесс, к примеру, для обновления малвари и передачи команд не придется хотя бы проникать в здание.

С подробным докладом о HVACKer можно ознакомиться здесь (PDF).

Напомню, что ранее мы не раз писали о других разработках специалистов из университета имени Бен-Гуриона. Вот только некоторых из них:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- LED-it-GO: использует для извлечения данных мигание обычного диода-индикатора работы HDD;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- xLED: для хищения и передачи данных предложено использовать светодиоды сетевого оборудования.