Содержание статьи

Всевидящее око

Мы регулярно пишем об уязвимостях смартфонов, сетей передачи данных и о безопасности облачных сервисов. Мы настолько привыкли «думать сложно», что совсем забываем о существовании гораздо более простых и эффективных методов, доступных полиции разных стран.

Зачастую полиция не будет даже пытаться что-то взломать или перехватить, а просто сделает запрос к оператору сотовой связи, и последний отдаст не только историю звонков, но и массу другой интереснейшей информации. Как пример: статья об австралийском журналисте, в которой проанализирована информация, собранная о самом журналисте его сотовым оператором за последние два года (и только она).

По австралийским законам операторы сотовой связи обязаны в течение двух лет хранить определенную информацию о пользователях сети, базу Call detail record. Сюда входит информация о местоположении устройства в каждый момент времени (кстати, недавно в Швеции был создан прецедент: одной лишь этой информации недостаточно для вынесения приговора), журнал звонков, включая информацию о другом абоненте, и данные о сессиях выхода в интернет. Что касается SMS, то по австралийскому закону об охране частной жизни без предварительной санкции на прослушивание оператор имеет право (и обязан) сохранить лишь метаданные: время отправки, размер сообщения и адресата. Содержимое самих сообщений (а тем более голосовых звонков) не сохраняется.

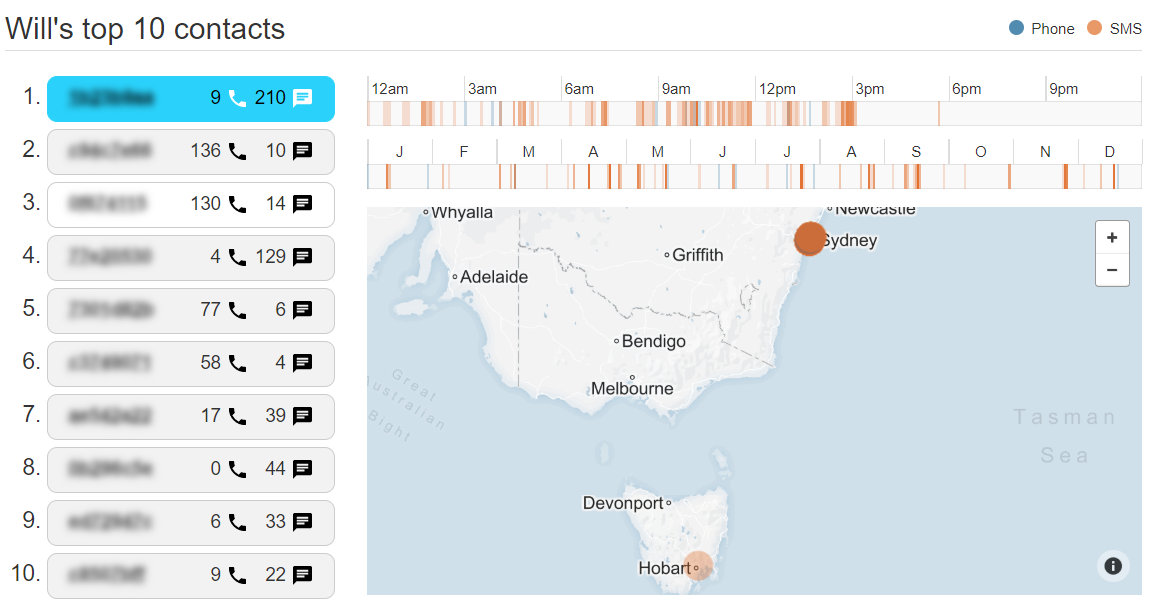

Так выглядит информация, собранная о журналисте оператором.

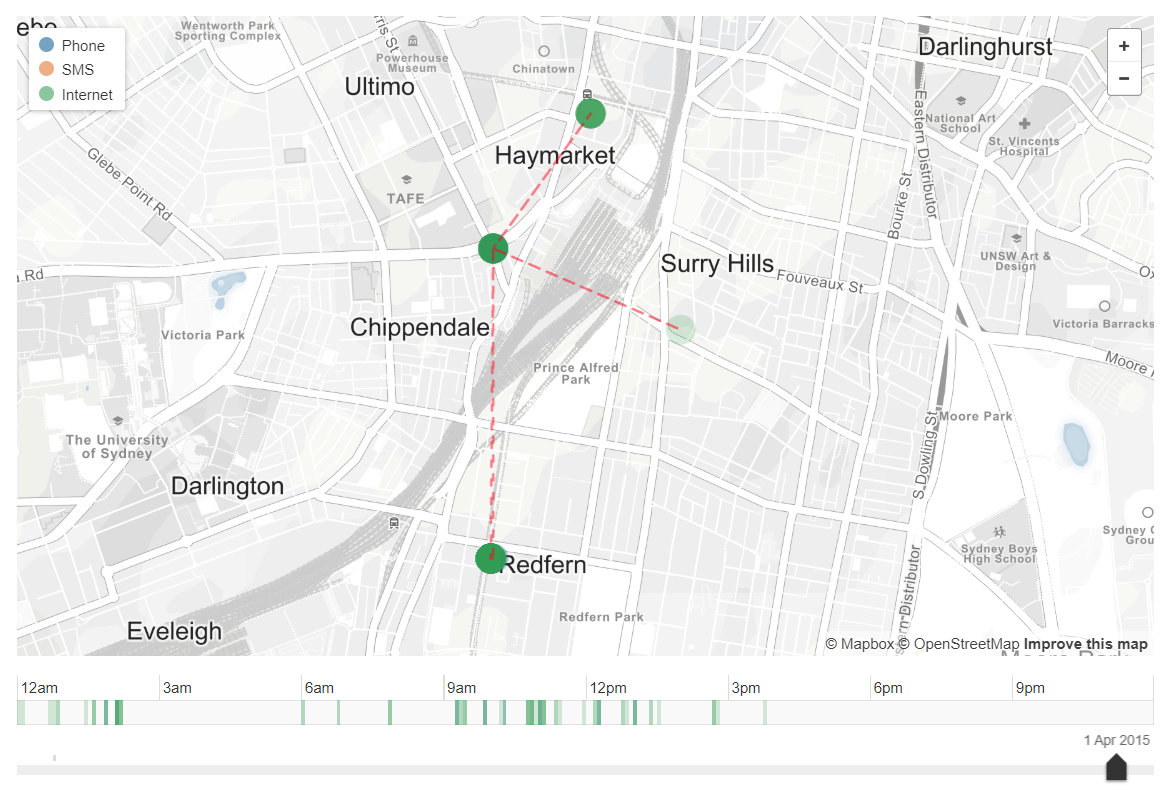

Места, которые посетил журналист 1 апреля 2015 года.

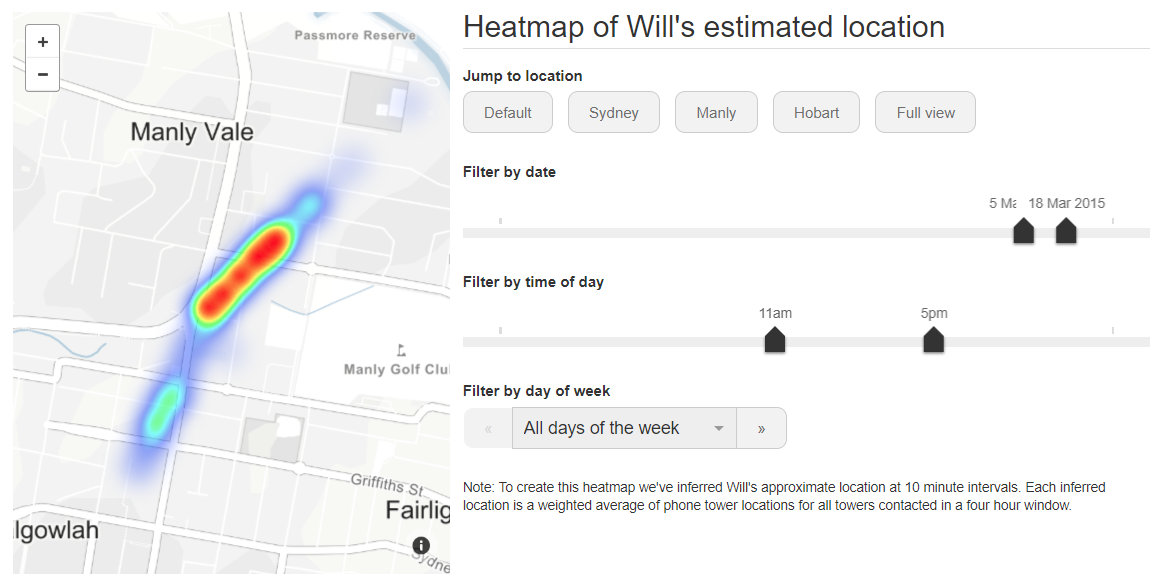

Места, которые он чаще всего посещал во время заданного временного отрезка.

По ссылке доступны интерактивные версии этих данных.

Метаданные включают информацию о том, кому звонил и писал сообщения пользователь, о длительности звонков и о том, к каким базовым станциям в какой момент времени подключался телефон (такая информация позволяет достаточно точно установить местоположение устройства). В некоторых странах (не будем показывать пальцем, но это США) операторы не только выдают информацию о местоположении пользователя полиции, но и с удовольствием приторговывают такими данными.

Самое интересное, что операторам сотовой связи доступны (и выдаются полиции, а также продаются любому желающему) детали об использовании интернета, включая адреса сайтов и объем переданных данных. Это — совершенно отдельная тема для обсуждения; данные собирают, отслеживая запросы к DNS-серверам провайдера. Этими данными операторы также с радостью приторговывают; кормушка настолько привлекательна, что операторы даже пытались блокировать использование клиентами сторонних DNS-серверов.

INFO

К слову говоря, выданные (навязанные) стационарными интернет-провайдерами устройства (обычно — комбинированный кабельный или ADSL-модем + роутер) зачастую не позволяют сменить DNS-сервер на роутере. Если хочешь — меняй на компьютере, на каждом отдельном телефоне, умном телевизоре и колонке, но защитить свою частную жизнь полностью, просто задав настройки роутера, у пользователя не выйдет.

Мобильные операторы в США также обязаны хранить записи CDR. Кроме того, в Соединенных Штатах спецслужбами поддерживается единая база MAINWAY, записи в которой могут храниться гораздо дольше, чем разрешается по закону самим операторам мобильной связи.

В России же принят так называемый закон Яровой, который обязывает операторов сотовой связи в течение трех лет хранить метаданные (их список практически полностью совпадает с австралийским вариантом закона). Кроме того, с октября прошлого года операторы обязаны хранить в течение как минимум 30 суток (но не более шести месяцев) текстовые, голосовые, видео- и другие сообщения пользователей. Соответственно, в России любой звонок должен быть записан оператором и предоставлен полиции по законному требованию.

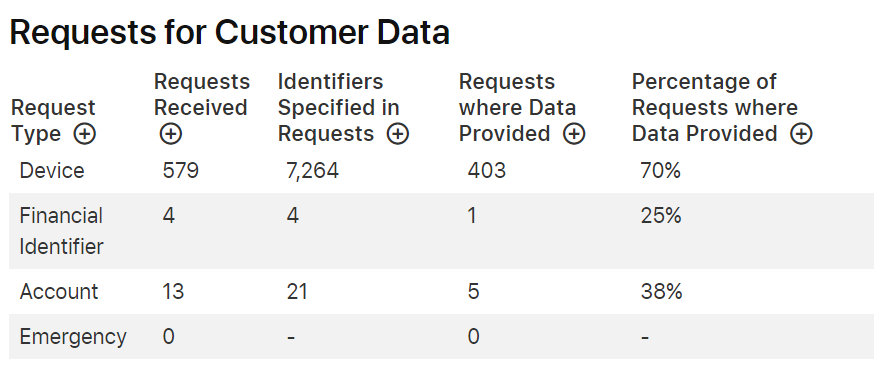

Не только CDR

В приведенном выше исследовании журналист Уилл Окенден пользовался iPhone. Правильно оформленный запрос в Apple (по терминологии компании — Device Request, то есть такой запрос, в котором у полиции нет ничего, кроме аппаратного идентификатора устройства — IMEI) позволит полиции получить и те данные, которые собирает о пользователе Apple, а туда входит почти все за редкими исключениями. Вот так, например, выглядит статистика запросов к Apple в России.

Для сравнения, в США за тот же год полиция запросила информацию о 19 318 устройствах (успешными оказались 81% запросов). Google предлагает интерактивный график, ознакомиться с которым можно по ссылке.

И если Apple не предоставит полиции такие данные, как пароли пользователя, статистика использования устройства, сообщения SMS/iMessage и данные «Здоровья» (история физической активности пользователя, включая число шагов и частоту сердцебиения в заданном временном промежутке, — полезнейшая вещь для ловли как преступников, так и неверных супругов), то Google отдаст все, в том числе пароли (чтобы быть полностью технически корректным, добавлю, что в Android 9 появилось шифрование резервных копий; соответственно, полиция не получит ни самих бэкапов, ни хранящихся в них SMS и журналов звонков).

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»