Содержание статьи

- Мифы и реальность

- Подготовка CMS

- Выбор плагинов

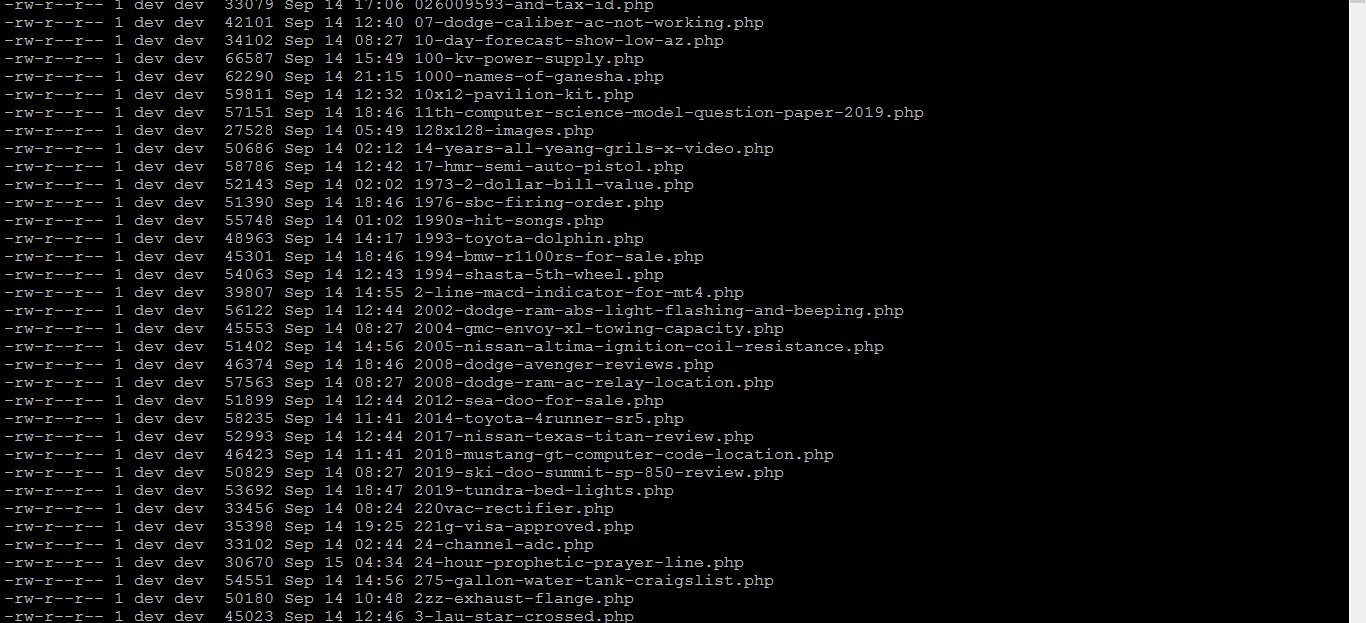

- Внедрение вредоносного кода

- Сканирование

- Wordfence Security – Firewall & Malware Scan

- Sucuri Security — Auditing, Malware Scanner and Security Hardening

- Anti-Malware Security and Brute-Force Firewall

- Cerber Security, Antispam & Malware Scan

- Бонус: «Ай-Болит»

- Выводы

- Взгляд со стороны атакующего

- Взгляд со стороны защищающегося

Мы посмотрим на работу наиболее известных плагинов безопасности для WordPress в базовой комплектации по принципу «нашел в репозитории → установил → запустил», то есть глазами рядового пользователя, без платных подписок и PRO-версий. А еще рассмотрим некоторые мифы, касающиеся качества плагинов и тем из официального репозитория. «Закладки» будут самыми простыми и без обфускации — для удобства эксперимента. Приятного чтения.

WARNING

Вся информация в этой статье предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи. Помни, что неправомерный доступ к компьютерной информации и распространение вредоносного ПО влекут ответственность согласно статьям 272 и 273 УК РФ.

Если верить статистике, под управлением WordPress работают чуть более трети сайтов в интернете. Оно и понятно: этот движок бесплатный, поддерживаемый сообществом, простой, с кучей плагинов и тем оформления, как платных, так и бесплатных. Но вместе с этими плюсами есть и довольно ощутимый минус — безопасность. В большинстве случаев взломы работающих на WordPress сайтов носят автоматизированный характер. Причина этого — простота применения того или иного эксплоита и количество уязвимых ресурсов. WordPress и по количеству «пробивов» также уверенно держит лидирующие позиции, из-за чего на фриланс-биржах и форумах практически ежедневно можно найти объявления об очередном взломе, с просьбами вычистить всю малварь и восстановить работоспособность поврежденного ресурса.

Специфика WordPress такова, что осмысленно модифицировать большую часть файлов ядра бесполезно, так как при обновлении или форсированной переустановке будут восстановлены оригинальные файлы, да и плагины безопасности в большинстве своем уже давно умеют выявлять эти самые модификации и предупреждать о них в отчетах. То же самое касается тем и плагинов из репозитория: любые изменения будут выявлены либо через сравнение хеш-сумм файлов, либо через дату изменения. Иными словами, при целенаправленном взломе ресурса эффективная область заражения сильно сужается, дабы внедренный код оставался незамеченным как можно дольше. А вот спам и Black SEO скрипты, которые в принципе не рассчитаны на продолжительную работу на скомпрометированном ресурсе, чаще всего засоряют все подряд и без разбора. Такое ПО довольно легко узнать «по почерку»: рандомные символы в названиях директорий, большое количество на первый взгляд бессмысленных файлов, частичная или полная обфускация кода.

INFO

Black SEO, «черное» SEO — вид поисковой оптимизации, основывающийся на применении явно запрещенных и недобросовестных методов продвижения. Основные методики «черного» SEO: дорвеи, клоакинг, линкопомойки, избыток рекламы, JavaScript-редиректы и прочее. Именно в эти чудеса поисковой оптимизации зачастую и превращаются взломанные сайты на WordPress.

Нередко именно эти отличительные черты и позволяют даже обычному пользователю довольно оперативно заметить, что с сайтом творится неладное. Однако восстановление сайта может сильно затянуться как раз из-за объемов вредоносного кода, засорения поисковой выдачи или наложенных на домен или IP-адрес санкций. В общем, такая работа вредоносов далека от ювелирной, а обезопасить себя от этой головной боли зачастую можно просто своевременным обновлением движка и темы с плагинами.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»