Специалисты из израильского Университета имени Бен-Гуриона представили новый метод извлечения данных с машин, физически изолированных от любых сетей и потенциально опасной периферии. Такие компьютеры нередко встречаются в правительственных системах и корпоративных сетях, на них хранятся секретные документы, а также закрытая и конфиденциальная информация.

Атака экспертов получила название BRIGHTNESS («Яркость»). Нужно отметить, что способ исследователей, как обычно, решает лишь вопрос хищения данных, но нужно понимать, что перед этим атакующему понадобится заразить изолированную машину малварью.

Работает атака следующим образом. Проникшая на машину малварь собирает данные, которые необходимо похитить, а когда приходит время «сливать» их, изменяет настройки монитора для изменения уровня яркости экрана. Эти перепады яркости представляют собой последовательность нулей и единиц, то есть двоичный код, и позволяют постепенно передать нужные данные, по одному биту. Злоумышленнику достаточно записать мерцание экрана, а позже проанализировать видео и восстановить переданный файл.

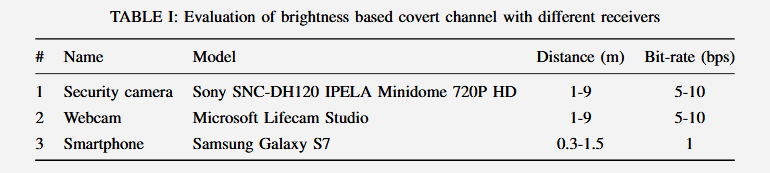

Протестировав BRIGHTNESS на нескольких конфигурациях, исследователи добились наилучших результатов, изменяя яркость пикселей красного цвета примерно на 3%. Столь незначительные изменения практически невозможно заметить невооруженным глазом, но современные камеры (в том числе веб-камеры, камеры наблюдения, а также камеры в смартфонах и ноутбуках) могут зафиксировать их без проблем.

Конечно, основной минус данной атаки, это скорость передачи данных. Так, по результатам тестов, максимальная скорость передачи данных составила всего 5-10 бит/с, а это наихудший результат среди всех экзотических способов извлечения информации с изолированных машин, что изобретали исследователи (см. список в конце). Фактически, атака BRIGHTNESS может быть полезна разве что для кражи небольшого ключа шифрования, но передать таким способом архив размером 1 Гб определено не получится.

Исследовательская отмечают, что самый простой способ защиты от подобных атак — нанесение на экраны мониторов поляризационной пленки.

Стоит упомянуть и о других разработках специалистов из Университета имени Бен-Гуриона. Вот только некоторых из них:

- USBee: превращает почти любой USB-девайс в RF-трасмиттер для передачи данных с защищенного ПК;

- DiskFiltration: перехватывает информацию посредством записи звуков, которые издает жесткий диск компьютера во время работы компьютера;

- AirHopper: использует FM-приемник в мобильном телефоне, чтобы анализировать электромагнитное излучение, исходящее от видеокарты компьютера, и превращает его в данные;

- Fansmitter: регулирует обороты кулера на зараженной машине, вследствие чего тональность работы кулера изменяется, ее можно прослушивать и записывать, извлекая данные;

- GSMem: передаст данные с зараженного ПК на любой, даже самый старый кнопочный телефон, используя GSM-частоты;

- BitWhisper: использует термодатчики и колебания тепловой энергии;

- Безымянная атака, задействующая для передачи информации планшетные сканеры и «умные» лампочки;

- HVACKer и aIR-Jumper: похищение данных при помощи камер видеонаблюдения, которые оснащены IR LED (инфракрасными светодиодами), а также использование в качества «мостика» к изолированным сетям систем отопления, вентиляции и кондиционирования;

- MOSQUITO: извлечение данных предлагается осуществлять с помощью обычных наушников или колонок;

- PowerHammer: для извлечения данных предлагается использовать обычные кабели питания.

- CTRL-ALT-LED: для извлечения информации используются диоды Caps Lock, Num Lock и Scroll Lock.