Компания Intel поделилась интересной статистикой на прошедшей недавно в США конференции RSA 2020. Оказывается, лишь 5% уязвимостей (11 из 236), исправленных инженерами компании в прошлом году, были связаны с процессорами.

Все эти 11 уязвимостей являлись side-channel проблемами, то есть допускали атаки по сторонним каналам, для эксплуатации которых использовалась архитектура и структура процессоров Intel. Так, в частности, речь идет о таких «наследниках» уязвимостей Meltdown и Spectre, как Spoiler, RIDL, Fallout и ZombieLoad, ZombieLoad 2, NetCAT, TPM-FAIL, Plundervolt.

Исследователи компании подчеркивают, уязвимости такого рода крайне трудно использовать, а примеров их эксплуатации на практике, за пределами тестовых лабораторий, до сих пор зафиксировано не было. Кроме того Intel выпустила обновления микрокодов для устранения всех этих ошибок.

Также нужно сказать, что вскоре после обнаружения проблем Meltdown и Spectre, Intel запустила собственную bug bounty программу, в рамках которой исследователям предлагают искать side-channel проблемы в продуктах компании, а размер вознаграждения составляет до 250 000 долларов США.

И одной только программой вознаграждения за уязвимости в Intel не ограничились. Также была создана внутренняя команда безопасности, в которую вошли ведущие мировые ИБ-исследователи. Цель этой группы — находить уязвимости в продуктах Intel быстрее злоумышленников, а желательно до того, как продукция достигнет полок магазинов.

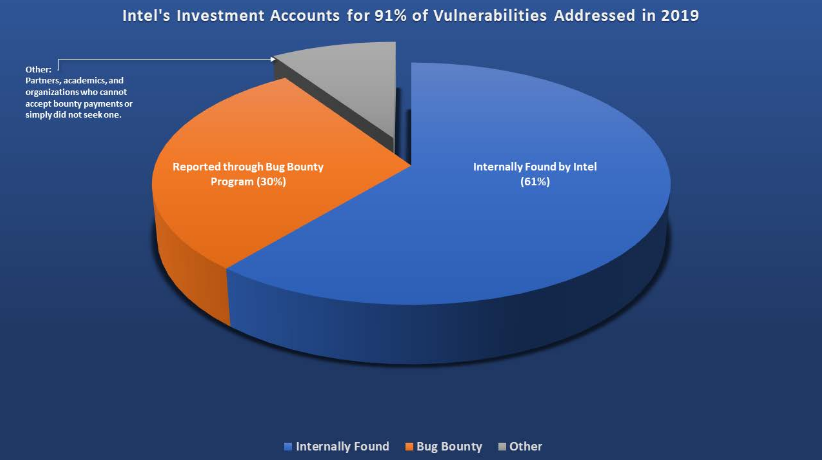

Судя по всему, создание этой группы себя оправдало, так как, согласно свежему отчету компании, в 2019 году 144 из 236 раскрытых уязвимостей (61%) были обнаружены самими сотрудниками Intel.

Также сообщается, что из 92 уязвимостей, о которых компанию уведомили сторонние исследователи, 70 (76%) были доведены до сведения Intel через официальную программу поиска уязвимостей. То есть bug bounty тоже полностью себя оправдывает.

Intel подчеркивает, что ни одна из 236 уязвимостей, исправленных в 2019 году, не использовалась в реальных атаках (на момент публикации данных о проблеме).