Содержание статьи

OSCP (Offensive Security Certified Professional) — сертификат, который выдает организация Offensive Security. Интересна эта сертификация в первую очередь тем, что требует практических навыков, а значит, нас ждет море радости и фана, а иногда боли и бессонных ночей (это уж как пойдет). В любом случае такой сертификат будет отличным пунктом в резюме: экзамен организован так, что подставному лицу сдать его очень трудно, то есть он подтверждает именно твои навыки.

Чтобы получить право сдавать экзамен, нужно заплатить минимум 999 долларов. За эту сумму ты получишь материалы курса PWK (Penetration testing with Kali), в который входит 30 дней доступа к лабе для отработки практических навыков, комплект видео и толстая книжка (точнее, PDF) на 853 страницы. Все материалы, естественно, на английском, но изложено доступно, и уровня B1 будет более чем достаточно.

Подготовка

Огромная доля вопросов касается подготовки. Что смотреть, что качать (ну кроме очередного гоблина-мага в WoW), где практиковаться? В общем, неопределенность полная, как и во многих жизненных вопросах.

Перед лабой

Перед тем как покупать PWK и проходить лабу, можно многому научиться самостоятельно (что вообще характерно для профессии: саморазвиваться, самообучаться и искать информацию нужно будет всегда).

Что тебе пригодится? Во-первых, и обучение, и экзамен будут проходить на Kali Linux, и было бы неплохо в нем разобраться. Если вдруг не сталкивался с ним, не пугайся: это просто дистрибутив на основе Debian с кучей всевозможного хакерского софта, который может пригодиться в работе. Не все работает из коробки, не все оптимизировано, но это популярный выбор, который помогает быстро получить доступ к необходимым инструментам. Работа с этим дистрибутивом мало чем отличается от работы с любым другим сортом Debian (вроде Ubuntu), поэтому описывать ее подробно не имеет смысла. Если ты уже имел дело с Linux, то, несомненно, разберешься. Если нет, то стоит начать с азов Linux.

Что нужно еще? (Если ты уже отличаешь LFI от LPE, то можно не читать этот список.)

- Иметь хотя бы базовые знания о том, как работает компьютер: как взаимодействуют процессор и память, IO, буфер, куча и так далее.

- Иметь представление об устройстве ОС (Linux и Windows) и ориентироваться в них, быть знакомым с их командной оболочкой.

- Уметь программировать, опять же хотя бы на уровне простых скриптов.

- Уметь пользоваться основными инструментами: Nmap, netcat, tcpdump (Wireshark), Metasploit, SearchSploit, gobuster (wfuzz, fuff) и прочими.

- Знать, какие бывают атаки, уязвимости и способы их эксплуатации.

- Знать, как повышать привилегии на атакованной и взломанной машине (LPE, privesc).

С теорией, уверен, ты справишься сам. Переходим к самому интересному — где практиковаться.

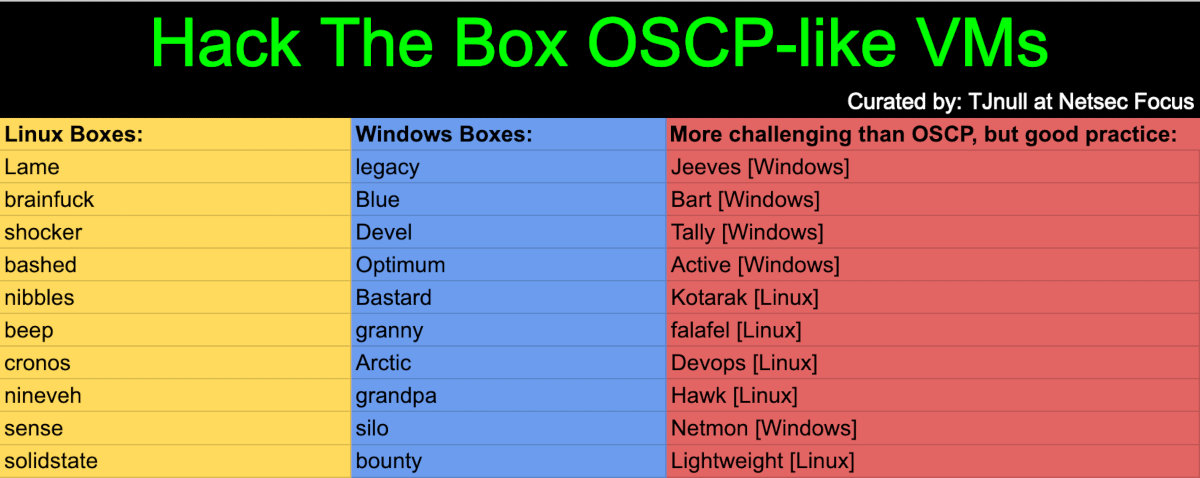

Первое место, где можно получить практические навыки, приближенные к боевым, — это сервис Hack The Box. Сервис предоставляет набор машин с уязвимостями и позволяет отточить полученные в теории навыки. Есть платная и бесплатная версии. На этом сервисе много разных машин, но в сети товарищ TJnull составил и пополняет список OSCP-like-машин.

Большинство этих машин имеют статус retired («на пенсии») и доступны только в платной версии, но оно того стоит.

Еще одна платформа для практики — VulnHub. Сервис предоставляет виртуальные машины с набором уязвимостей. Их можно развернуть у себя и развлекаться сколько угодно. В документе, который кто-то добрый выложил в Google Drive, есть набор машин в стиле OSCP из этого сервиса. Некоторые машины старые, но и сам OSCP использует далеко не новые уязвимости.

INFO

Статья «Где учиться пентесту» подробнее рассказывает о площадках Hack The Box, Root Me и VulnHub. Также «Хакер» периодически публикует райтапы прохождения машин с Hack The Box.

Вносит неоценимый вклад в обучение еще один житель сети — IppSec. По всем машинам из HTB он записывает подробное видео, где демонстрирует разные техники: recon, enumeration, privesc и прочие. Его главное преимущество для меня в том, что он предлагает несколько вариантов добиться одного и того же результата. Например: можно просканировать порты при помощи Nmap или быстро написать свой скрипт на Bash или Python, для перечисления на вебе использовать не только привычный dirb, но и альтернативные тулзы — gobuster, fuff, wfuzz — или написать быстро свою.

Есть еще масса других сервисов: root-me, Web Security Academy разработчиков Burp, Hack this site и другие, их можно найти в поисковике.

Общая рекомендация: читай райтапы, смотри, как делают другие, учись и практикуйся, практикуйся, практикуйся. И пробуй все машины ломать без использования «Метасплоита». Ищи эксплоиты, правь, разбирайся, что, как и почему именно так работает.

Когда поломаешь все машины из списка и почувствуешь себя настоящим надмозгом, настанет пора покупать PWK.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»