Содержание статьи

Атаку заметили

В середине декабря 2020 года крупные западные СМИ, включая Reuters, Washington Post и Wall Street Journal, неожиданно сообщили, что американские власти стали жертвой масштабной атаки правительственных хакеров. Журналисты писали, что в результате инцидента были скомпрометированы как минимум Министерство финансов США и Национальная администрация по информатике и телекоммуникациям при Министерстве торговли США.

Газета Washington Post ссылалась на собственные источники, согласно которым от атак пострадали и многие другие правительственные учреждения в США (это оказалось правдой, но подробнее чуть ниже). Агентство Reuters, в свою очередь, писало, что инцидент был признан настолько серьезным, что в Белом доме созвали экстренное заседание Совета национальной безопасности США.

Вскоре после этих публикаций собственный отчет о произошедшем обнародовали представители ИБ‑компании FireEye и тем самым только подлили масла в огонь. Дело в том, что сама FireEye тоже оказалась в числе пострадавших и, можно сказать, исследователи изучали случившееся «изнутри».

Из отчета FireEye стало понятно, что неизвестные злоумышленники довольно давно скомпрометировали ИТ‑компанию SolarWinds, которая разрабатывает для предприятий ПО, помогающее управлять их сетями, системами и инфраструктурой. Проникнув в сеть SolarWinds, злоумышленники снабдили платформу Orion, предназначенную для централизованного мониторинга и управления, вредоносным обновлением. В результате множество клиентов SolarWinds установили зараженную версию платформы и, сами того не зная, впустили хакеров в свои сети.

Скомпрометированными официально признаны версии 2019.4 HF 5, 2020.2 (без исправления) и 2020.2 HF 1.

Дело осложнилось тем, что в список клиентов SolarWinds входят более 400 крупнейших американских компаний из списка Fortune 500, а также многие правительственные учреждения, банки, медицинские заведения и более мелкие бизнесы.

Как взломали?

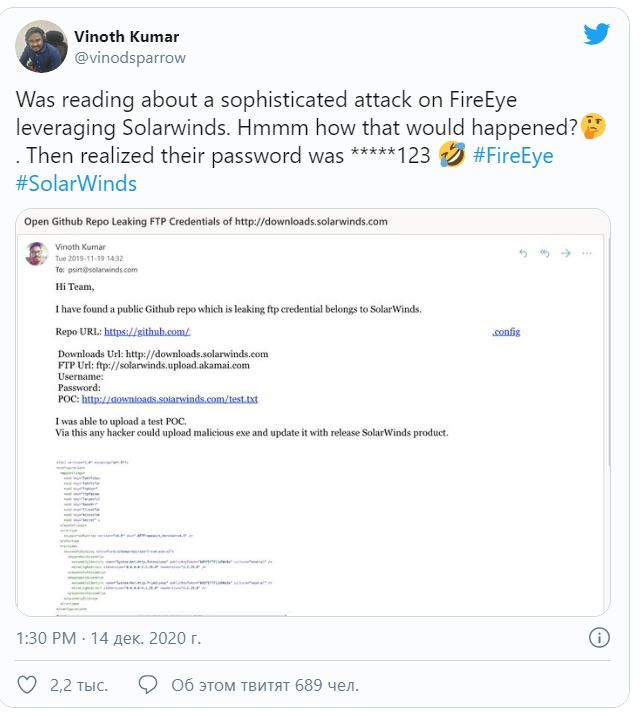

Официальные представители SolarWinds пока не сделали post mortem отчет об инциденте (для этого еще слишком рано), поэтому точно неизвестно, как именно хакеры сумели проникнуть в сеть компании. Однако после того, как об атаке стало широко известно, многие СМИ обратили внимание на заявления ИБ‑исследователя Винота Кумара (Vinoth Kumar), который утверждал, будто учетные данные от сервера обновлений SolarWinds еще в 2018 году были свободно доступны в официальном репозитории компании на GitHub. По словам Кумара, он заметил эту утечку в ноябре, а пароль от сервера был элементарным: solarwinds123.

Кумар писал, что, используя эти учетные данные, он сумел загрузить файл на сервер компании и тем самым доказал, что система небезопасна, о чем и уведомил SolarWinds еще в ноябре 2020 года. В итоге утечку устранили 22 ноября.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»