Содержание статьи

Одной из первых о проблемах в Exchange сообщила компания FireEye. По информации вендора, от деятельности хакеров пострадало множество американских коммерческих фирм, несколько местных органов власти в разных штатах, а также один из университетов и даже неназванный исследовательский центр. Киберпреступники заливали на взломанные серверы Exchange веб‑шеллы с целью неавторизованного доступа, удаленно выполняли код и отключали работающие в системе средства безопасности.

Вскоре в Microsoft подтвердили наличие проблемы и сообщили, что злодеи используют в своих злодейских целях как минимум четыре ранее неизвестные уязвимости нулевого дня. Для устранения которых всем пользователям Exchange Server нужно срочно установить выпущенные ими патчи. Однако всем известно, что накатывание обновлений — дело небыстрое, требующее значительных запасов пива временных затрат, и потому хакеры продолжали резвиться на взломанных серверах в течение еще нескольких месяцев. Атаки на Exchange понемногу пошли на спад только к концу нынешнего марта. В чем же заключались эти уязвимости и как их использовали в своих целях злоумышленники? Давай разберемся.

Что произошло?

По сообщениям аналитиков из FireEye, хакеры использовали несколько векторов атаки. Все файлы на серверах Exchange создавались ими от имени системной учетной записи NT , имеющей в Windows повышенные привилегии, а веб‑шеллы запускались процессом единой службы обмена сообщениями Microsoft Exchange UMWorkerProcess.. Родителем обнаруженных исследователями на скомпрометированных серверах вредоносных файлов оказался процесс w3wp., отвечающий за веб‑интерфейс Exchange Server. Исследователи из Microsoft пришли к выводу, что за всеми этими инцидентами стоит некая хакерская группа под названием HAFNIUM, которая раньше уже была замечена в атаках на американские оборонные предприятия, юридические фирмы, аналитические центры и лаборатории по исследованию инфекционных заболеваний. Предполагают, что эта группа связана с правительством Китая, но стопроцентных доказательств этому, разумеется, нет.

История началась в январе 2021 года, когда разработанная FireEye служба Mandiant Managed Defense обнаружила на одном из серверов Microsoft Exchange подозрительный веб‑шелл. Скрипт с незатейливым именем help. пытался отыскать на сервере инструменты обеспечения безопасности FireEye xAgent, CarbonBlack и CrowdStrike Falcon и сохранял в журнал результат своей работы.

Шелл был запущен процессом UMWorkerProcess., который связан со службой единой системы обмена сообщениями Microsoft Exchange Server. Для этих целей злоумышленники воспользовались уязвимостью CVE-2021-26858, которую в Microsoft отнесли к категории средней степени риска.

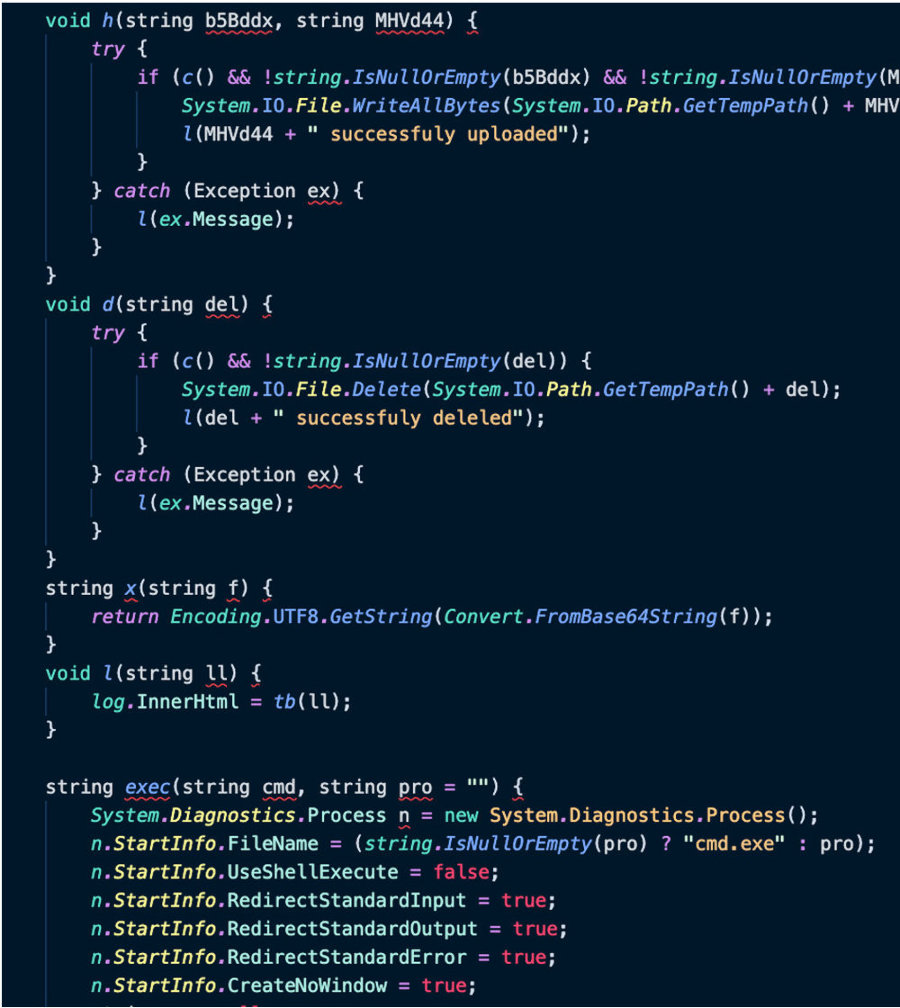

Спустя примерно двадцать дней хакеры совершили новое злодеяние, залив на сервер другой веб‑шелл с именем iisstart.. Этот скрипт был обфусцирован и обладал более широким набором функций: он позволял выполнять произвольные команды, а также просматривать содержимое, удалять, загружать на сервер и запускать файлы по желанию атакующих. Добиться желаемого хакерам удалось с использованием уязвимостей Microsoft Exchange Server.

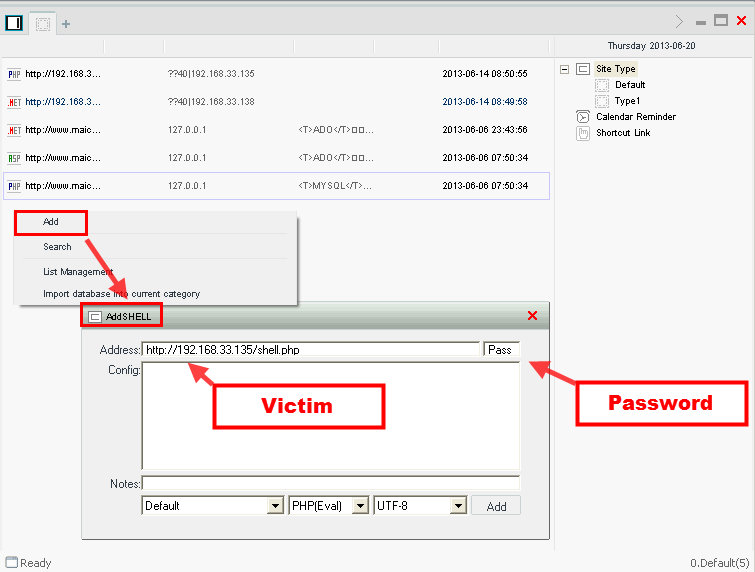

Вскоре аналитики FireEye обратили внимание еще на один инцидент с запуском на сервере Exchange вредоносного веб‑шелла. На сей раз связанный с веб‑интерфейсом Internet Information Server процесс w3wp. запустил командную строку (cmd.), а с помощью ее злоумышленники, в свою очередь, сохранили на диск некий файл. Этим файлом оказался небезызвестный инструмент China Chopper Web Shell, которым давно и успешно пользуются китайские хакеры. Небольшой файлик весом всего лишь 4 Кбайт открывает взломщикам доступ к файловой системе и базам данных скомпрометированного сервера. По большому счету он представляет собой компактный бэкдор, которым можно удаленно управлять с помощью простой утилиты с интуитивно понятным графическим интерфейсом.

Кроме того, исследователи установили, что в обоих этих случаях атакующие удаляли пользователя administrator из группы Exchange контроллера домена, к которому принадлежал атакованный сервер. Делалось это при помощи команды net . Если Exchange Server был развернут в одноранговой сети без подключения к AD, команда выполнялась локально.

Выяснилось, что после успешного взлома хакеры использовали следующие виды постэксплуатации:

- кража учетных данных пользователей с помощью дампа памяти процесса LSASS;

- использование оснасток Exchange PowerShell для экспорта пользовательских почтовых ящиков;

- использование инструментов Covenant, Nishang и PowerCat для удаленного доступа к взломанному серверу.

Всю добытую информацию злодеи упаковывали с помощью архиватора 7zip и благополучно скачивали со взломанных узлов. Иными словами, на начальном этапе основной целью атакующих был сбор информации на скомпрометированных серверах и хищение конфиденциальной пользовательской информации.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»