Эксперты предупреждают, что атак на уязвимость Log4Shell (CVE-2021-44228) становится больше. Теперь специалисты компании Bitdefender и вовсе обнаружили шифровальщика Khonsari, который эксплуатирует свежий баг, связанный с библиотекой Log4j.

Как мы уже писали ранее, первые атаки на Log4Shell были зафиксированы вскоре после публичного раскрытия информации об уязвимости. Однако тогда речь шла о внедрении майнеров, DDoS- малвари, краже переменных окружения и установке маяков Cobalt Strike (с неясными целями).

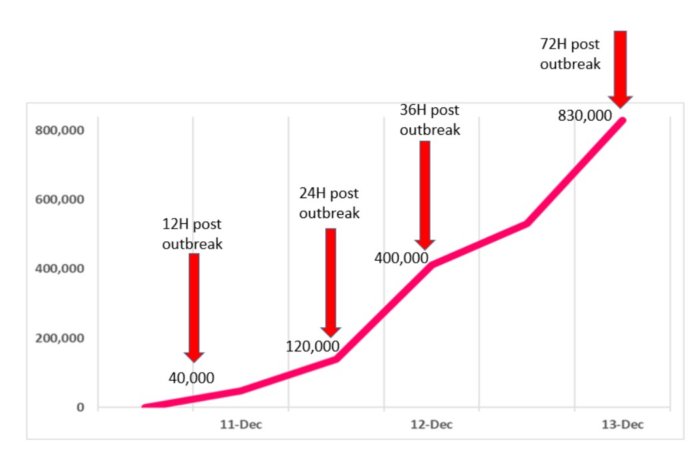

Однако атаки усиливаются. Так, по информации Check Point, эксплоитов для Log4Shell уже начитывается более 60, а в некоторые моменты можно наблюдать до 100 атак в минуту. По состоянию на начало недели, с прошлой пятницы различные хакерские группировки уже успели совершить порядка 840 000 атак на Log4Shell.

В свою очередь, китайская компания Qihoo 360 предупредила, что уже отслеживает как минимум 10 различных хак-групп, злоупотребляющих уязвимостью.

Теперь аналитики из компании Bitdefender сообщили, что обнаружили первую группу вымогателей, которая злоупотребляет свежей уязвимостью. Первые атаки нового шифровальщика Khonsari были замечены в воскресенье, 11 декабря 2021 года. Известно, что малварь написана на.NET и предназначена только для атак на Windows-машины. Пострадавшие могут распознать атаку Khonsari по расширению .khonsari, которое малварь добавляет к большинству зашифрованных файлов.

Шифровальщика также заметили MalwareHunterTeam и ИБ-эксперт Майкл Гиллеспи, которые описывают угрозу как skidware, не требующую особых навыков и основанную на публично доступных исходниках низкого качества. Но, несмотря на это, они признают, что вымогатель работает и способен зашифровать систему после успешной атаки на Log4Shell.

Хуже того, сообщается, что вымогатель использует весьма надежный метод шифрования, и пока в нем не было обнаружено никаких недостатков, то есть после шифрования файлов жертвам придется либо восстанавливать данные из резервных копий, либо платить злоумышленникам.

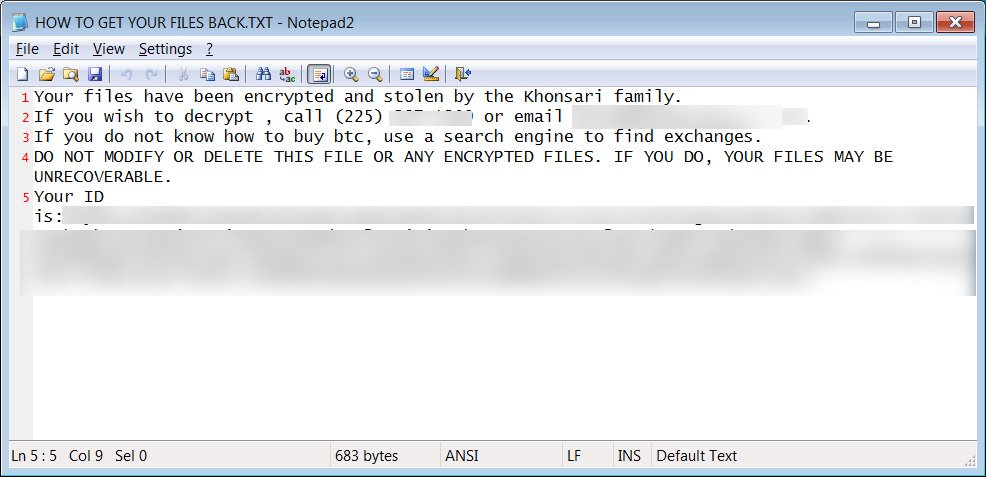

Впрочем, неизвестно, будет ли у пострадавших возможность заплатить выкуп. Исследователи заметили, что малварь названа в честь реально существующего человека (владельца антикварного магазина в Луизиане) и использует его контактные данные в записках с требованием выкупа. Пока неясно, кто этот человек, и зачем хакеры очерняют его имя таким странным образом. Однако, судя по всему, Khonsari может оказаться чьей-то злой шуткой и wiper'ом. То есть восстановить данные после атаки будет невозможно.

Напомню, что Apache Software Foundation выпустила патч для Log4j еще на прошлой неделе (в рамках релиза версии 2.15.0.), но теперь компания представила версию 2.16.0, которая добавляет дополнительную защиту от Log4Shell, в том числе отключение компонента JNDI, лежащего в основе уязвимости.