Содержание статьи

warning

Подключаться к машинам с HTB рекомендуется только через VPN. Не делай этого с компьютеров, где есть важные для тебя данные, так как ты окажешься в общей сети с другими участниками.

Разведка

Добавляем IP-адрес машины в /:

10.10.11.125 backdoor.htb

И запускаем сканирование портов.

Справка: сканирование портов

Сканирование портов — стандартный первый шаг при любой атаке. Он позволяет атакующему узнать, какие службы на хосте принимают соединение. На основе этой информации выбирается следующий шаг к получению точки входа.

Наиболее известный инструмент для сканирования — это Nmap. Улучшить результаты его работы ты можешь при помощи следующего скрипта.

#!/bin/bashports=$(nmap -p- --min-rate=500 $1 | grep ^[0-9] | cut -d '/' -f 1 | tr '\n' ',' | sed s/,$//)nmap -p$ports -A $1Он действует в два этапа. На первом производится обычное быстрое сканирование, на втором — более тщательное сканирование, с использованием имеющихся скриптов (опция -A).

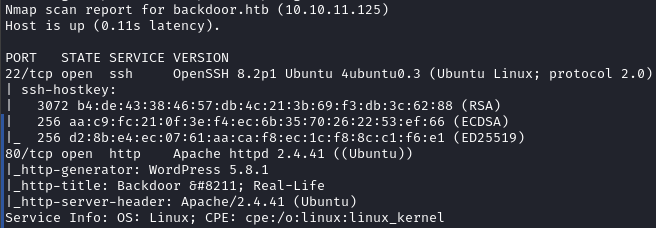

Мы нашли два открытых порта:

- 22 — служба OpenSSH 8.2p1;

- 80 — веб‑сервер Apache 2.4.41.

SSH смело пропускаем, там делать нечего.

Справка: брутфорс учеток

Поскольку вначале у нас нет учетных данных, нет и смысла изучать службы, которые всегда требуют авторизации (например, SSH). Единственное, что мы можем делать здесь, — перебирать пароли брутфорсом, но машины с HTB почти всегда можно пройти по‑другому. В жизни таких вариантов может не быть, к тому же есть шансы подобрать пароль или получить его при помощи социальной инженерии.

Изучим веб‑сервер. Nmap сразу показал, что там установлен движок WordPress 5.8.1.

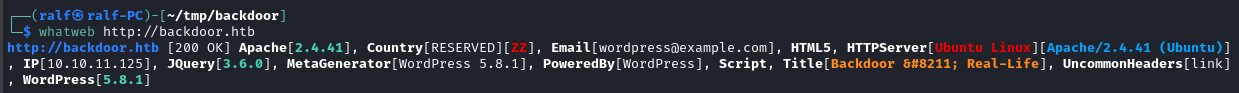

Кстати, ту же самую информацию (и даже чуть подробнее) можем получить, проанализировав сайт утилитой whatweb.

whatweb http://backdoor.htb

Точка входа

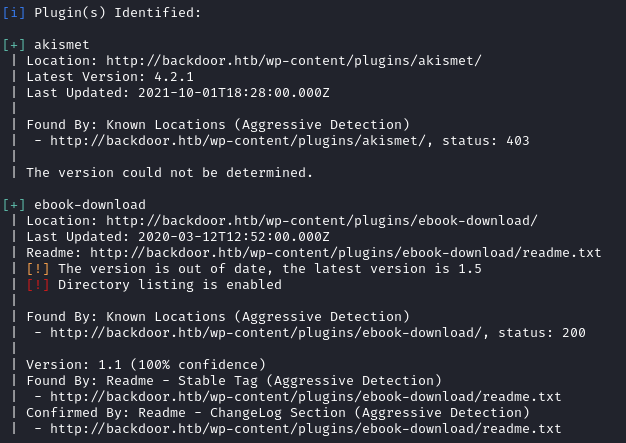

При тестировании сайтов на WordPress лучше всего использовать утилиту wpscan. С ее помощью можно обнаружить уязвимые версии самого WordPress, тем и плагинов, а также собрать список пользователей и перебрать учетные данные. В общем, все, что нужно. Перед началом сканирования советую зарегистрироваться на официальном сайте и получить токен для доступа к API. Это бесплатно.

Чаще всего уязвимости присутствуют в плагинах, поэтому я зарядил их перебор (опция -e ) в агрессивном режиме (опция --plugins-detection ), используя 100 потоков (опция -t ).

wpscan --url http://backdoor.htb/ -e ap --plugins-detection aggressive -t 100

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»