Аналитики из компании Mandiant предупредили о появлении троянизированной версии утилиты PuTTY, предположительно, созданной северокорейскими хакерами из группы UNC4034 (она же Temp.Hermit или Labyrinth Chollima). Судя по всему, вредоносная версия PuTTY используется для взлома организаций, которые представляют интерес для злоумышленников.

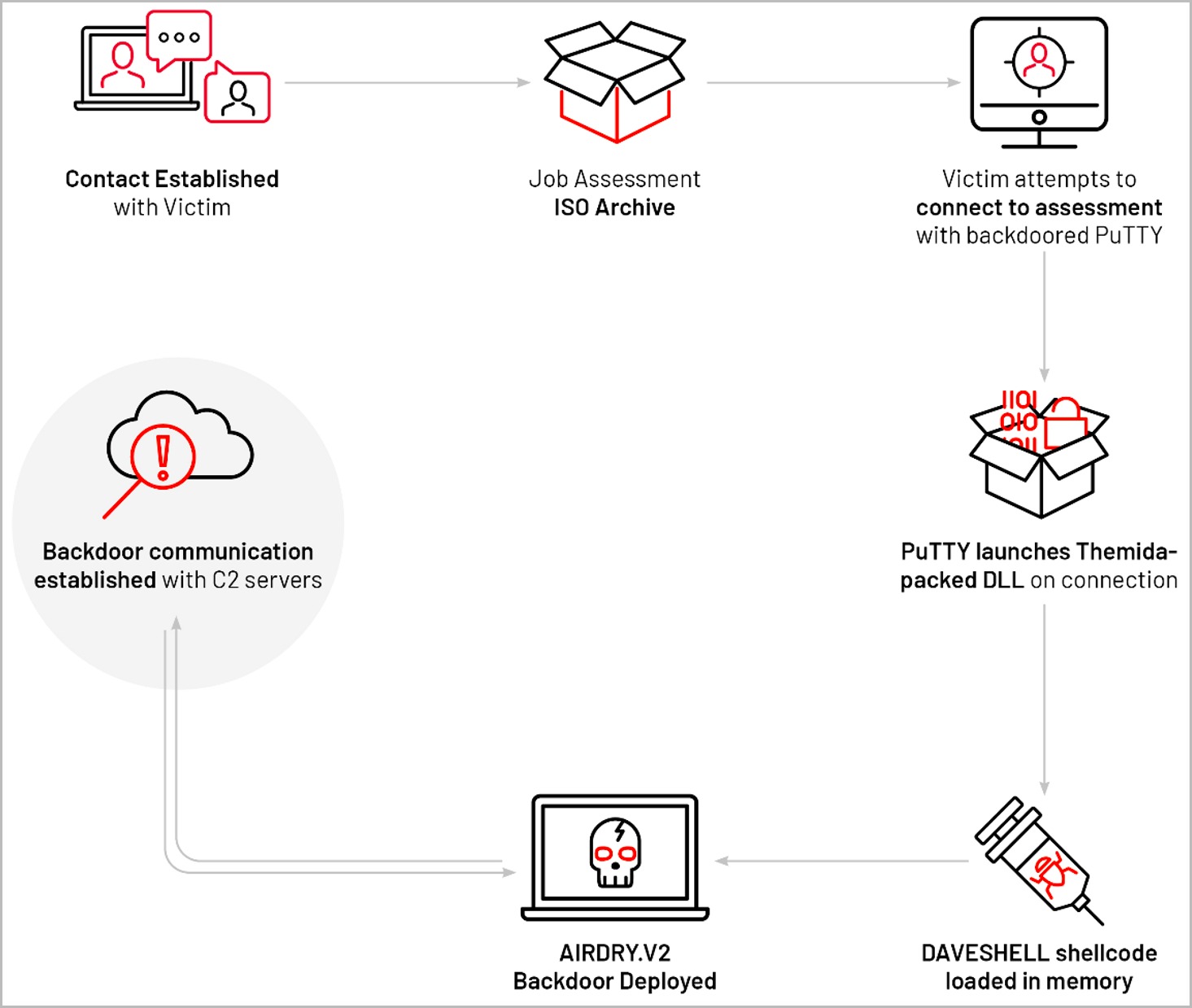

Обычно такие атаки начинаются с того, что злоумышленники связываются со своим целям по электронной почте и делают им заманчивое предложение, якобы предлагая работу в Amazon. Затем хакеры отправляют жертве сообщение в WhatsApp, в котором делятся файлом amazon_assessment.iso. В последнее время файлы ISO все чаще используются для заражения машин под управлением Windows, потому как двойной клик по ним по умолчанию приводит к их монтированию.

ISO включает в себя текстовый файл (readme.txt), содержащий IP-адрес и учетные данные для входа, а также вредоносную версию PuTTY (PuTTY.exe). Интересно, что по информации издания Bleeping Computer, хакеры также используют в своих атаках SSH-клиент KiTTY (форк PuTTY), и в таких случаях имя файла будет Amazon-KiTTY.exe.

Пока неясно, как именно строится диалог между злоумышленниками и жертвами, но похоже, хакеры, убеждали жертв открыть ISO-образ и использовать предложенный SSH-инструмент и учетные данные для подключения к хосту, чтобы пройти некое тестирование.

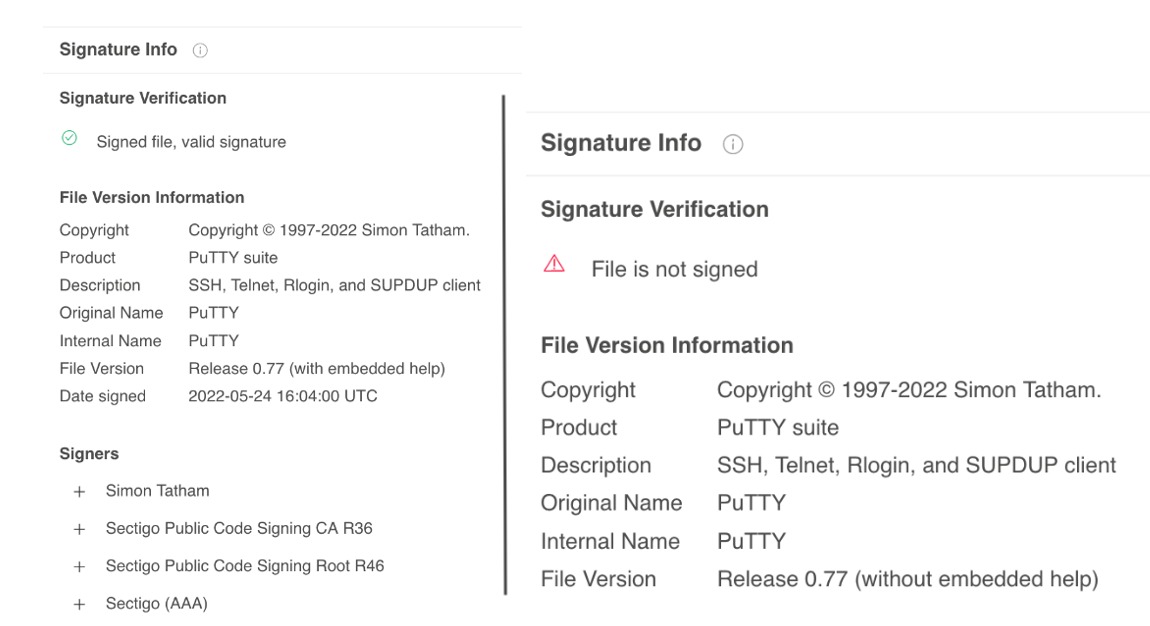

Хотя вредоносная версия PuTTY оснащалась вредоносной полезной нагрузкой, она была полностью функциональной (так как скомпилирована из легитимной версии программы). Но исследователи обращают внимание на тот факт, что легитимные версии PuTTY подписаны разработчиком, а версии хакеров – нет.

Отчет Mandiant гласит, что хакеры модифицировали функцию connect_to_host() таким образом, чтобы при успешном SSH-подключении с использованием приложенных учетных данных, развертывался вредоносный шелл-код DAVESHELL в формате библиотеки DLL (colorui.dll), упакованной с Themida.

Чтобы сделать запуск шелл-кода незаметным, вредоносная PuTTY использует уязвимость в colorcpl.exe, а DAVESHELL действует как дроппер финального пейлоада — бэкдора AIRDRY.V2, который выполняется непосредственно в памяти.

Хотя у бэкдора есть возможности для использования прокси-сервера и отслеживания активных RDP-сессий, в версии, изученной Mandiant, эти функции отключены по умолчанию. Так, обновленный AIRDRY.V2 поддерживает всего девять команд:

- загрузить основную информацию о системе;

- обновить интервал «маячка» на основе значений, предоставленных управляющим сервером;

- деактивироваться до наступления новой даты и времени;

- загрузить текущую конфигурацию;

- обновить конфигурацию;

- поддерживать активность;

- обновить интервал «маячка» на основе значений конфигурации;

- обновить ключ AES, используемый для шифрования С&С-запросов и данных конфигурации;

- загрузить и запустить плагин в памяти.

По данным исследователей, по сравнению с предыдущей версией AIRDRY новый вариант поддерживает меньше команд, зато выполнение в памяти и обновление ключа AES для связи с управляющим сервером являются новыми для него возможностями.