Эксперты из компании Cyble обнаружили ряд фейковых сайтов для взрослых, распространяющих вымогательскую малварь. Однако детальный анализ показал, что этот вредонос не шифрует данные, но умышленно уничтожает информацию своих жертв.

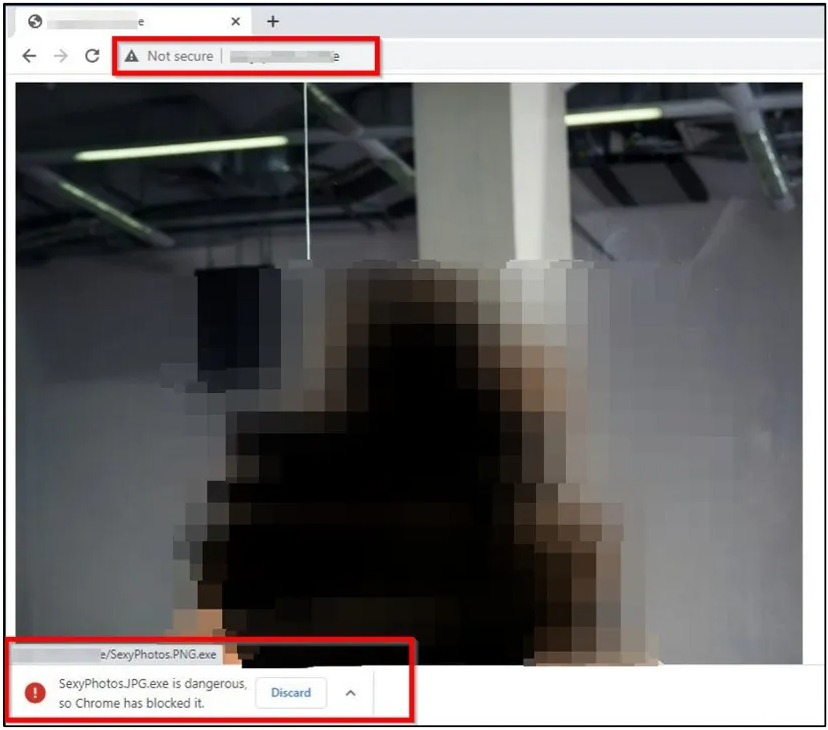

Неизвестно, как именно операторы этой кампании рекламировали свои сайты, но все они используют имена хостов, связанные с эротическими фотографиями: nude-girlss.mywire[.]org, sexyphotos.kozow[.]com и sexy-photo[.]online.

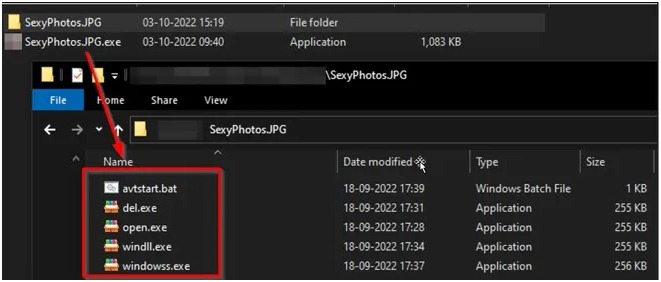

Исследователи рассказывают, что на таких сайтах посетителям автоматически предлагают загрузить исполняемый файл с именем SexyPhotos.JPG.exe, который маскируется под изображение в формате JPG. Если пользователь попытается открыть его, приняв на изображение, фальшивая программа-вымогатель развернет в системе четыре исполняемых файла (del.exe, open.exe, windll.exe и windowss.exe), а также файл avtstart.bat в каталоге %temp%, а после запустит их.

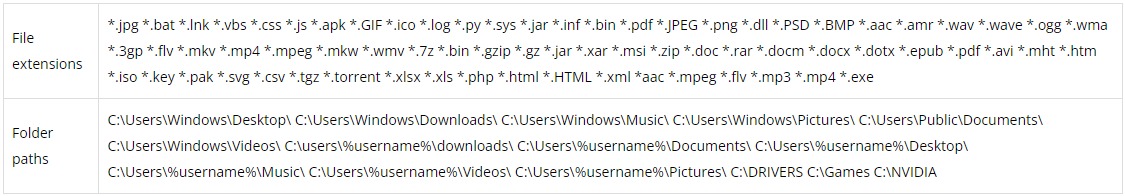

Batch-файл закрепляется в системе, копируя все четыре исполняемых файла в папку автозагрузки Windows. Затем выполняется файл windowss.exe, сбрасывая в систему три дополнительных файла, включая windows.bat, который выполняет переименование файлов жертвы. Типы файлов и папки, на которые нацелена малварь, можно увидеть ниже.

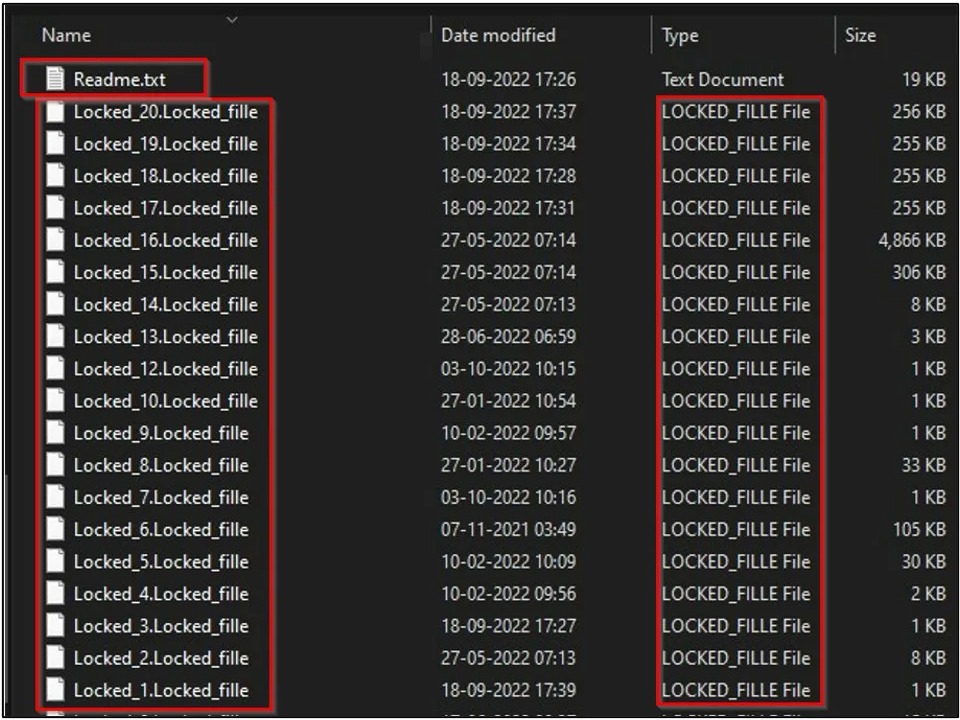

В результате файлы пользователя переименовываются по единому шаблону, например, Lock_1.fille, Lock_2.fille и так далее. Хотя содержимое пострадавших файлов при этом не изменяется и не шифруется, у жертв нет возможности выяснить их первоначальные имена.

Вместе с этим в системе появляются записки с требованием выкупа (файлы Readme.txt). В этом послании злоумышленники требуют 300 долларов в биткоинах в течение трех дней, угрожая потом удвоить эту сумму до 600 долларов на семь дней, а затем вообще удалить все файлы жертвы со своего сервера.

Как объясняют исследователи, шифрования файлов здесь вообще не происходит (только их переименование). Поэтому авторы этой малвари вряд ли имеют инструмент для восстановления данных. Ведь вредонос даже не пытается сохранить исходные имена файлов во время заражения.

Хуже того, эксперты считают, что такая умышленная порча данных – вовсе не случайность. Судя по всему, вредонос был задуман именно как вайпер (wiper, от английского to wipe — «стирать»), то есть он намеренно уничтожает данные своих жертв. Дело в том, что после фальшивого шифрования малварь вообще пытается запустить файл dell.exe, но из-за ошибки именования (которая приводит к удалению dell.exe), этот шаг не срабатывает как должно. Если же исправить ошибку и запустить исполняемый файл, все системные диски от A до Z (кроме диска C:\) вообще будут удалены.

Аналитики Cyble отмечают, что единственно возможным способом восстановления данных после атаки этой малвари является откат ОС к предыдущей контрольной точке, поскольку фейковый вымогатель не удаляет теневые копии.