Разработчики Fortinet предупредили администраторов о необходимости срочно обновить брандмауэры FortiGate, веб-прокси FortiProxy, а также FortiSwitch Manager (FSWM) до последних версий, которые устраняют критическую уязвимость в продуктах компании. Свежая проблема представляет собой обход аутентификации и уже используется злоумышленниками.

Уязвимость получила идентификатор CVE-2022-40684 и оценивается на 9,6 балла из 10 возможных по шкале CVSS.

«Обход аутентификации с использованием альтернативного пути или канала [CWE-88] в FortiOS и FortiProxy позволяет неаутентифицированному злоумышленнику выполнять операции в административном интерфейсе с помощью специально созданных запросов HTTP или HTTPS, — сообщают в Fortinet. — Это критическая уязвимость, и ее следует устранить в кратчайшие сроки».

Известно, что перед этой проблемой уязвимы следующие продукты:

- FortiOS: версий от 7.0.0 до 7.0.6, а также от 7.2.0 до 7.2.1;

- FortiProxy: версий от 7.0.0 до 7.0.6, а также 7.2.0;

- FortiSwitchManager: версий 7.0.0 и 7.2.0.

Уязвимость уже исправлена в FortiOS 7.0.7, 7.2.2 и выше, FortiProxy 7.0.7, 7.2.1 и выше, а также в FortiSwitchManager 7.2.1 или выше.

В компании подчеркивают, что экспертам известно как минимум об одной атаке с использованием CVE-2022-40684.

«Fortinet известно о случае эксплуатации этой уязвимости, и компания настоятельно рекомендует клиентам немедленно проверить системы по следующему индикатору компрометации: user="Local_Process_Access"», — гласит бюллетень безопасности компании.

По данным Shodan, в настоящее время в интернете можно обнаружить более 140 000 брандмауэров FortiGate, которые, вероятно, уязвимы перед атаками (если их административные интерфейсы административного открыты для доступа извне).

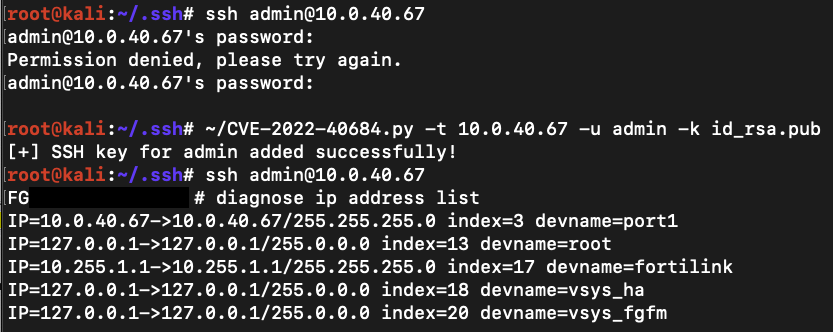

Более того, ИБ-эксперты из команды Horizon3 Attack Team пишут в Twitter, что уже разработали PoC-эксплоит для свежей проблемы и намерены обнародовать его позже на этой неделе.