Эксперты Fortinet предупредили, что злоумышленники активно эксплуатируют неисправленную уязвимость обхода аутентификации, обнаруженную в DVR-устройствах компании TBK еще в 2018 году.

На сайте TBK Vision утверждается, что продукты компании используются в банках, государственных организациях, розничной торговле и так далее. Поскольку серверы DVR используются для хранения конфиденциальных видеозаписей, они обычно располагаются во внутренних сетях компаний, чтобы предотвратить несанкционированный доступ к данным. Но, к сожалению, они также весьма привлекательны для злоумышленников, которые могут использовать DVR в качестве точки первоначального доступа.

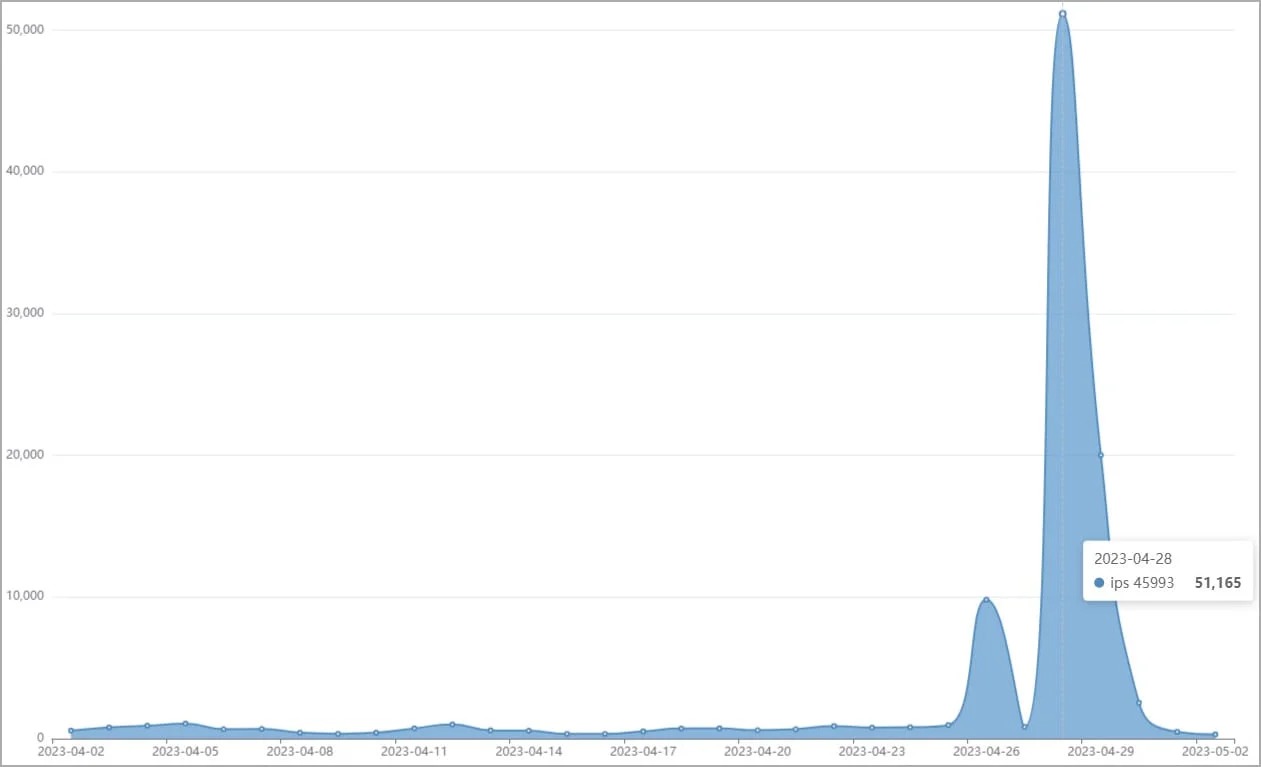

Специалисты Fortinet пишут, что в последнее время наблюдается всплеск атак на DVR-устройства TBK, причем злоумышленники используют критическую уязвимость (9,8 балла по шкале CVSS) CVE-2018-9995, обнаруженную еще в 2018 году, которая позволяет обойти аутентификацию на устройстве. По данным исследователей, по состоянию на апрель 2023 года было зафиксировано более 50 000 попыток взлома устройств TBK с использованием этой уязвимости.

Дело в том, что для этой проблемы давно доступен PoC-эксплоит, использующий вредоносные файлы HTTP-cookie, на которые уязвимые устройства TBK отвечают учетными данными администратора в формате JSON.

Уязвимость затрагивает устройства TBK DVR4104 и TBK DVR4216, а также ребрендинг этих моделей, которые теперь продаются как Novo, CeNova, QSee, Pulnix, XVR 5 в 1, Securus, Night OWL, DVR Login, HVR Login и MDVR.

Исследователи сообщают, что им не известно о каких-либо патчах, выпущенных для устранения CVE-2018-9995. То есть исправлений попросту нет. Поэтому всем владельцам уязвимых устройств рекомендуется как можно скорее заменить свои DVR на новые и поддерживаемые девайсы.