Аналитики из компании Wiz уверены, что недавняя кража криптографического ключа MSA (Microsoft account consumer signing key) у компании Microsoft может иметь гораздо более серьезные последствия, нежели взлом учетных записей Exchange Online и Outlook, которые были скомпрометированы китайской группой Storm-0558. По словам экспертов, утечка оказывает влияние на все приложения Azure AD, работающие с Microsoft OpenID v2.0.

Напомню, что о краже ключа MSA и атаке на Exchange Online и Azure Active Directory (AD) более двух десятков организаций по всему миру, включая правительственные учреждения в США и странах Западной Европы, стало известно в середине июля 2023 года.

Тогда сообщалось, что в середине мая злоумышленникам удалось получить доступ к учетным записям Outlook, принадлежащим примерно 25 организациям, а также к некоторым учетным записям пользователей, которые, вероятно, были связаны с этими организациями. Названия пострадавших организаций и госучреждений не были раскрыты. Известно, что в числе пострадавших числятся Госдеп США и Министерство торговли страны.

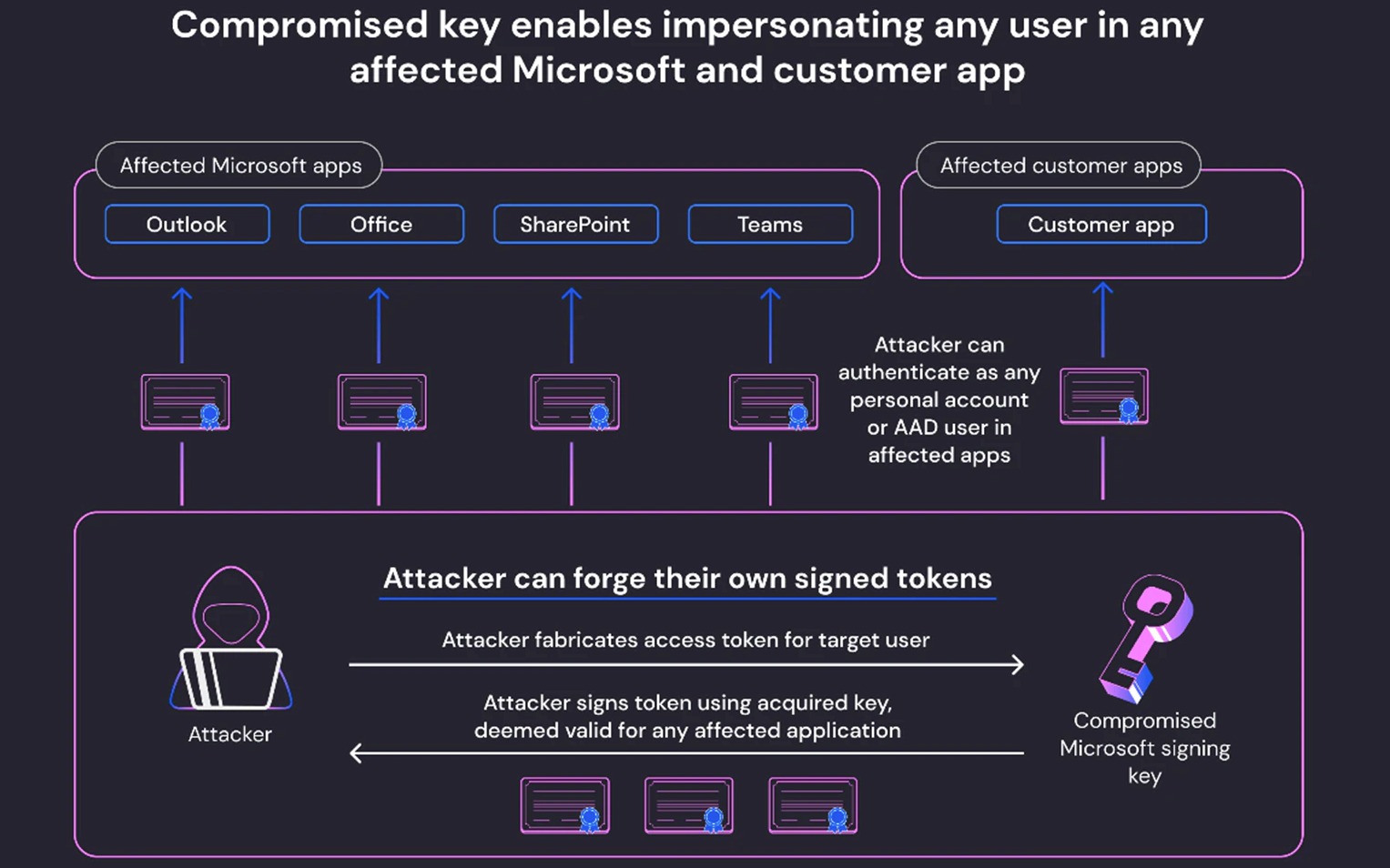

Как объясняли в Microsoft, для этой атаки злоумышленники использовали токены аутентификации, подделанные с помощью криптографического ключа MSA (Microsoft account consumer signing key), который используется для подписания токенов. Благодаря 0-day проблеме, связанной с валидацией в GetAccessTokenForResourceAPI, хакеры смогли подделать чужие подписанные токены Azure Active Directory (Azure AD или AAD) и выдать себя за своих жертв.

При этом в Microsoft до сих пор не объяснили, как именно такой важный ключ MSA вообще оказался в руках хакеров.

Как теперь заявляют аналитики компании Wiz, специализирующейся на облачной безопасности, проблема затронула все приложения Azure AD, работающие с Microsoft OpenID v2.0. Дело в том, что украденный ключ мог подписать любой токен доступа OpenID v2.0 для личных учетных записей (например, Xbox, Skype) и мультитенантных приложений AAD при определенных условия.

Хотя Microsoft заявляла, что пострадали только Exchange Online и Outlook, по мнению специалистов Wiz, хакеры могли использовать скомпрометированный ключ для выдачи себя за любую учетную запись в любом пострадавшем клиентском или облачном приложении Microsoft. В их число входят managed-приложения Microsoft, такие как Outlook, SharePoint, OneDrive и Teams, а также клиентские приложения, поддерживающие аутентификацию Microsoft Account, включая те, которые позволяют использовать функциональность Login with Microsoft.

«Всё в экосистеме Microsoft использует для доступа токены аутентификации Azure Active Directory, — объясняют исследователи. — Злоумышленник с ключом подписи AAD — это самый сильный злоумышленник, которого только можно представить, поскольку он может получить доступ практически к любому приложению под видом любого пользователя. Это настоящая суперспособность — кибероборотень».

В ответ на эти обвинения исследователей представители Microsoft вновь подчеркнули, что компания отозвала все ключи MSA, чтобы гарантировать, что злоумышленники не имеют доступа к другим скомпрометированным ключам. И это полностью предотвращает любые попытки создания новых токенов. Также в компании говорят, что многие заявления экспертов Wiz «являются спекулятивными и не основаны на фактах».

Сообщается, что после аннулирования украденного ключа специалисты Microsoft не обнаружили дополнительных доказательств, указывающих на несанкционированный доступ к учетным записям клиентов с использованием того же метода подделки токенов. Кроме того, Microsoft отмечает, что тактика Storm-0558 изменилась, и хакеры более не имеют доступа к каким-либо ключам подписи.

«На данном этапе трудно определить полные масштабы инцидента, поскольку потенциально уязвимыми были миллионы приложений (как приложений Microsoft, так и приложений клиентов), и в большинстве из них отсутствуют необходимые журналы, чтобы определить, были ли они скомпрометированы», — объясняют эксперты Wiz.

Дело в том, что до этого инцидента возможности ведения журналов были доступны только клиентам Microsoft, которые оплатили соответствующую лицензию Purview Audit (Premium). Из-за этого Microsoft столкнулась с серьезной критикой со стороны ИБ-сообщества, и эксперты заявили, что сама Microsoft мешала организациям оперативно обнаружить атаки Storm-0558.

В результате, под давлением сообщества и Агентства по кибербезопасности и защите инфраструктуры США (CISA), компания согласилась бесплатно расширить доступ к данным облачных журналов, чтобы защитники могли обнаруживать подобные попытки взлома в будущем.