Содержание статьи

- Сбор информации

- Первое подключение

- Discovery-протоколы

- Обнаружение 802.1Q-тегов

- LLMNR/NBT-NS Poisoning

- ARP/NBNS-разведка

- Обнаружение динамической маршрутизации

- Обнаружение системы резервирования

- MITM

- Мощность железа

- Разрешение маршрутизации

- Потенциальный Storm Control

- Обход трассировки (TTL Shift)

- Восстановление ARP-таблицы после атаки

- ICMP Redirect

- Конфигурация NAT

- Модуль nf_conntrack для протоколов No NAT Friendly

- Выбор масок подсетей при ARP Spoofing

- Особенность атаки при STP (MITM)

- Ethernet-туннели при пивотинге

- Таблица векторов

- Выводы

warning

Статья имеет ознакомительный характер и предназначена для специалистов по безопасности, проводящих тестирование в рамках контракта. Автор и редакция не несут ответственности за любой вред, причиненный с применением изложенной информации. Распространение вредоносных программ, нарушение работы систем и нарушение тайны переписки преследуются по закону.

В мае 2022 года я выпускал статью под названием Ethernet Abyss, в которой разобрал атаки на канальный уровень. Перед тобой — ее «VIP-ремикс». На этот раз я расскажу о приемах сбора информации об оборудовании без шума в эфире, о том, как проводить MITM-атаки безопасно, и об особенностях Ethernet-туннелей при пивотинге.

Сбор информации

L2 — это канальный уровень компьютерной сети. Тут происходит коммутация кадров, сегментация сети. Атаки канального уровня могут быть очень опасными, поскольку атакующий, проникнув в этот сегмент, способен нанести большой урон. А проникнуть он может либо если его туда пустили, либо если он обеспечил себя L2-туннелем.

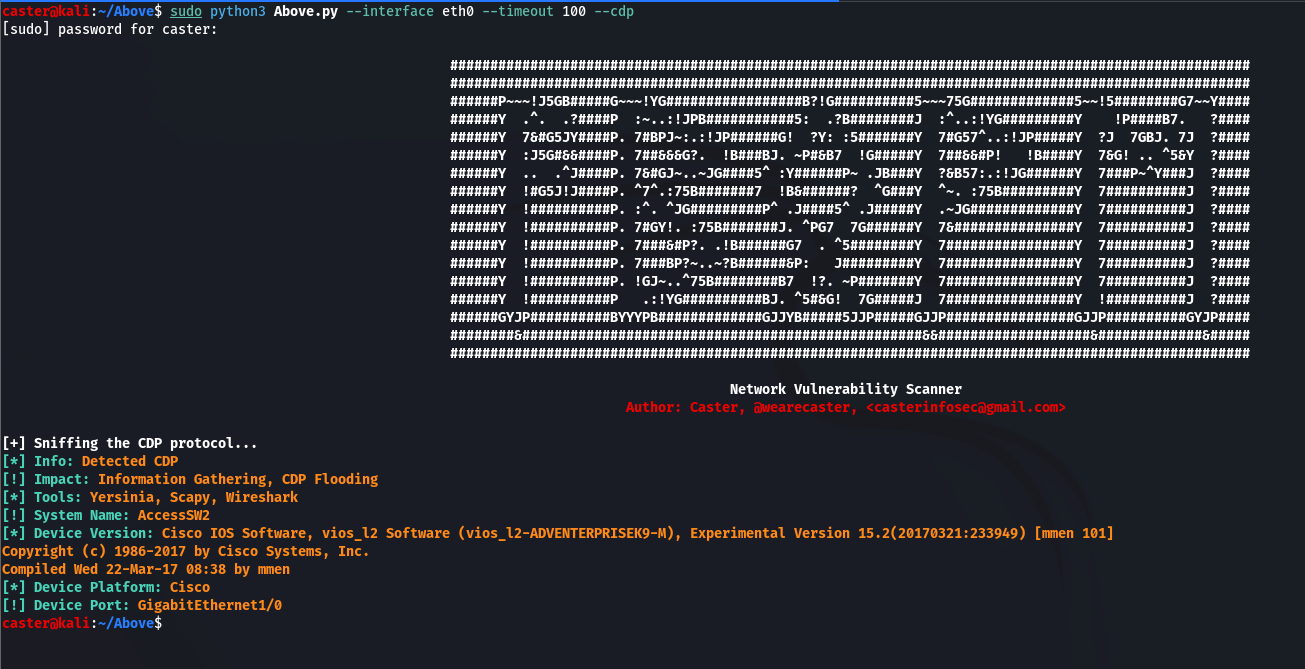

Давай поговорим о нюансах сбора информации и о том, какие потенциальные векторы атак сможет открыть для себя атакующий при первичном анализе трафика. Дальше я буду активно пользоваться инструментом Above, можешь тоже им обзавестись.

Первое подключение

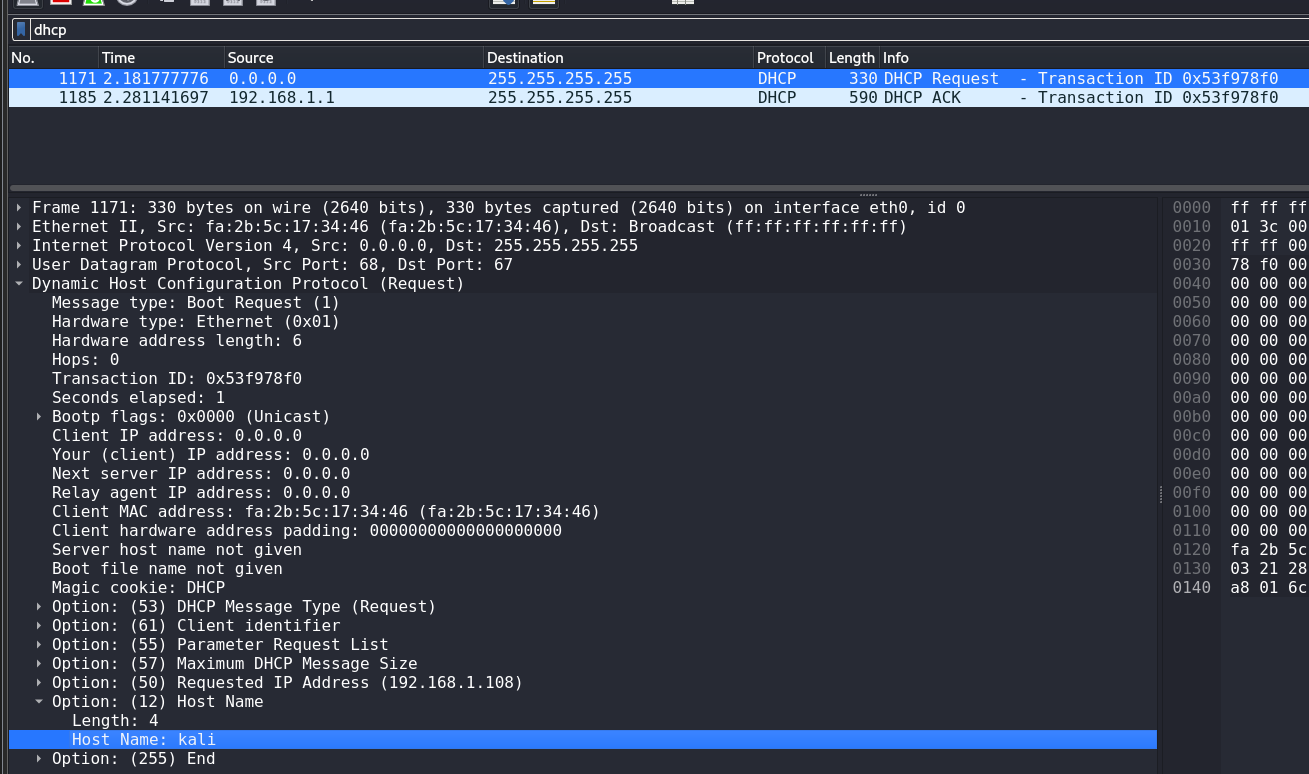

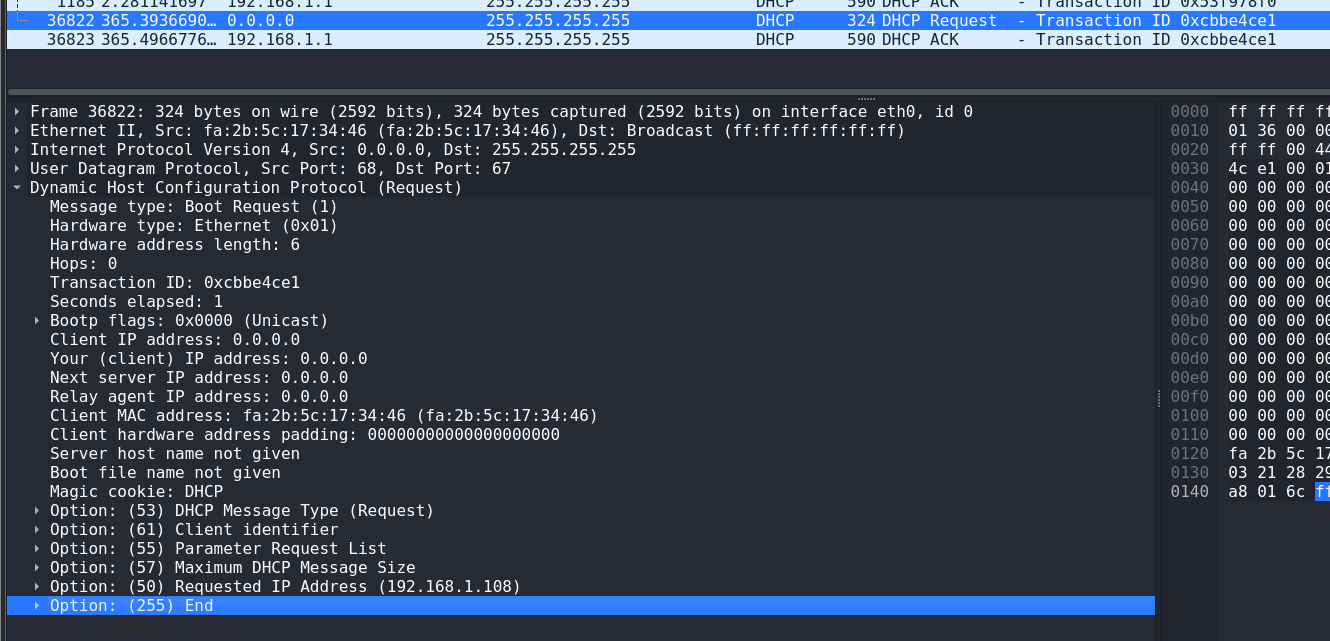

Уже после подключения к сетевому коммутатору атакующий может создать шум в эфире. Например, автоматически активный NetworkManager с DHCP. Рекомендую не спешить с активным DHCP, сделай так, чтобы хотя бы интерфейс был в состоянии UP.

Также стоит заметить, что по DHCP передается имя устройства, которое получило адрес автоматически. Вся эта информация будет храниться на DHCP-сервере. Это довольно неприятный расклад для пентестера, однако передачу хостнейма по DHCP можно выключить здесь:

sudo nano /etc/NetworkManager/system-connections/Wired\ connection\ 1

[ipv4]method=autodhcp-send-hostname=false

Таким образом можно спрятать имя системы от DHCP-сервера, просто не передавать его через настройки NetworkManager.

Discovery-протоколы

Discovery-протоколы нужны для обмена информацией между устройствами, однако в большинстве случаев сетевые девайсы настроены так, что рассылка DP происходит абсолютно во все порты коммутатора, а это снижает уровень сетевой безопасности. Атакующий, получив эти кадры, сможет узнать чувствительную информацию об оборудовании вроде версии прошивки, модели устройства, типа адресации.

Обнаружение 802.1Q-тегов

802.1Q — стандарт, имеющий отношение к тегированию коммутационных фреймов. В контексте коммутатора при разбиении сети VLAN на сегменты используются два типа портов:

- Access — порт в режиме доступа, обычно он настраивается на стороне конечных станций, чтобы они имели первичный доступ к сети;

- Trunk — при этом режиме происходит инкапсуляция Ethernet-кадров.

Когда атакующий впервые подключается к коммутатору, не исключено, что он окажется именно на Trunk-порте, где тегируются фреймы. Если действительно так произойдет, то пентестер сможет оказаться во всех VLAN-сегментах, к которым подключен коммутатор. Вот примерные сценарии, при которых такое возможно:

- Работающий порт по умолчанию находится в контексте коммутатора Cisco. Там активен протокол DTP, причем все порты работают в режиме Dynamic Auto. Если атакующий сгенерирует и отправит в сторону такого порта кадр DTP Desirable, это приведет к тому, что порт атакующего переключится в транк.

- Порт коммутатора для Voice VLAN настроен небезопасно. Я встречал такие случаи, в которых необходимо было подключить в разрыв и VoIP-телефон, и компьютер и при этом порт коммутатора настраивался в режиме Trunk, хотя стоило бы грамотно настроить VLAN Access для компьютера и Voice VLAN для телефона. Если атакующий найдет такой порт, фактически он уже пробьется во все VLAN-сегменты.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»