Эксперты ГК «Солар» обнаружили проникновение иностранных хакеров в инфраструктуру неназванного органа исполнительной власти. Исследователи говорят, что злоумышленники использовали сложно закамуфлированную самописную малварь для шпионажа, а для удаленного управления – скомпрометированные серверы организаций в разных странах.

Группировка существует как минимум три года, но данных для точной ее атрибуции пока недостаточно, поэтому кластер этой активности получил название NGC2180. Подчеркивается, что в настоящее время все обнаруженное вредоносное ПО обезврежено, а затронутые системы вернулись в работу.

В ГК «Солар» рассказывают, что в конце 2023 года специалисты проводили комплексный анализ инфраструктуры одного из российских ведомств, оперирующих критичными данными. В ходе работ на одном из компьютеров были найдены признаки взлома. Более глубокое исследование обнаружило в ведомственной сети несколько образцов многоступенчатой малвари, названной DFKRAT.

На финальной стадии развития атаки вредонос разворачивает имплант, предоставляющий злоумышленникам широкие возможности для манипуляций в атакуемой системе (от хищения пользовательских данных до загрузки дополнительной малвари).

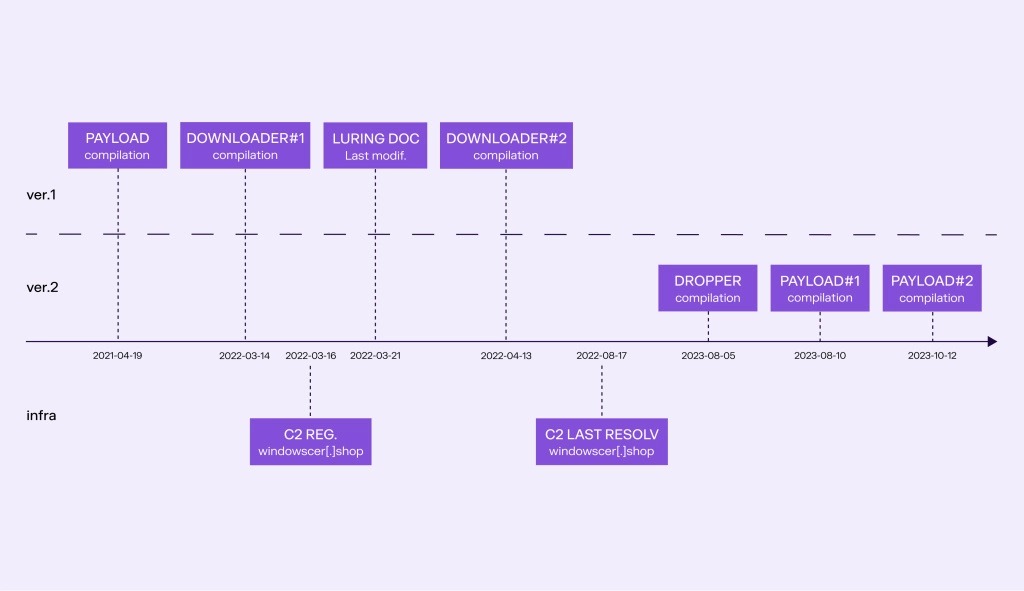

В отчете отмечается, что ранее обнаруженная версия вредоноса нигде не встречалась. Зато в публичном пространстве удалось найти предыдущие варианты малвари и проследить ее эволюцию, начиная с 2021 года.

Так, с каждой новой версией малварь становилась более сложной. В частности, в последнем экземпляре злоумышленники использовали технику DLL Side-Loading и отказались от поэтапной передачи команд с сервера управления на целевую систему. Такие действия хакеров свидетельствую о попытках скрыть вредоносную активность от средств защиты на конечном хосте.

Один из найденных образцов доставлялся на компьютер жертвы с помощью фишингового письма, начиненного загрузчиком. В последней атаке вектор заражения остался неизвестным.

«Нам удалось найти и проанализировать фрагмент кода управляющего сервера. Файл был загружен на один публичный сервис под именем config.jsp с IP-адреса Саудовской Аравии. Анализ сетевой инфраструктуры показал, что, вероятно, это была промежуточная жертва, сервер которой скомпрометировали для размещения на нем управляющего центра (С2). В актуальной версии импланта для координации его работы использовался взломанный компонент сервера Института нанонауки и нанотехнологий Национального центра научных исследований “Демокрит” в Греции», — отметил начальник отдела анализа угроз центра Solar 4RAYS ГК «Солар» Алексей Фирш.

Исследователи пишут, что активность NGC2180 на протяжении минимум последних трех лет говорит о высокой организованности кибергруппировки. А компрометация легитимных серверов для развертывания управляющей инфраструктуры, а также нацеленность NGC2180 на значимые государственные структуры указывают на системный подход и возможную политическую мотивацию группы.

«На основании анализа фрагмента управляющего сервера мы полагаем, что в дикой природе существует еще больше образцов, относящихся к описанному кластеру. Архитектура ВПО качественно перерабатывалась хакерами от атаки к атаке: методы удаленного управления, доставки и развертывания совершенствовалась – неизменным оставалось только ядро самого импланта. Все это говорит о том, что за этими атаками стоит хорошо организованная группа, располагающая большим запасом ресурсов, которые, как мы знаем из других публичных исследований, часто выделяются при поддержке государства. В будущем мы ожидаем больше атак от NGC2180, поэтому призываем ИБ-сообщество воспользоваться индикаторами, приведенными в нашем исследовании, для выявления следов присутствия данной группировки», — предупредил эксперт группы анализа ВПО центра исследования Solar 4RAYS ГК «Солар» Дмитрий Маричев.