Содержание статьи

Площадкой для упражнений нам послужит задание Jinkies c ресурса Hack The Box Sherlocks.

По сценарию задания компьютерная атака произошла 6 октября в инфраструктуре стартапа Cloud-Guru-Management Ltd, где разрабатывают некий продукт. Известно, что пользователь взломанного компьютера случайно предоставил общий доступ к своей папке Documents, а также утверждает, что в этот день его не было за компьютером. Генеральный директор Cloud-Guru-Management 6 октября получил устные сообщения о том, что интеллектуальная собственность компании была украдена. Команда реагирования на инциденты собрала артефакты операционной системы взломанного компьютера с помощью утилиты KAPE. Наша задача — провести расследование инцидента и восстановить картину взлома ресурса.

Используемые утилиты

- Hayabusa — инструмент для быстрого анализа логов, основанный на правилах Sigma.

-

FullEventLogView — утилита Nirsoft для анализа событий. Она позволяет фильтровать логи по датам, идентификаторам событий, а также по ключевым словам. Чтобы использовать этот инструмент, достаточно указать каталог с файлами

evtx. - MFTECmd — парсер таблицы MFT файловой системы NTFS.

- DB Browser for SQLite — инструмент для просмотра базы данных SQLite, необходим при анализе истории браузера Chrome.

- Registry Explorer — утилита для просмотра кустов реестра Windows.

Исследование

Загрузим файл архива задания и приступим к исследованию артефактов.

В файле архива содержатся следующие данные: каталог TriageData, в котором расположены собранные файловые артефакты операционной системы; каталог LiveResponse, содержащий список запущенных процессов; информация о системе и много других волатильных данных.

Чтобы получить инфу об исследуемом компьютере, откроем файл LiveResponse\. Имя исследуемого компьютера — VELMAD100, установлена операционная система Windows 10 Pro. Из файла ipconfig. получим сетевые настройки интерфейса, IP-адрес хоста 192.168.157.144, IP-адрес шлюза 192.168.157.2, DHCP-сервер 192.168.157.254.

Нам известно, что компьютерный инцидент произошел 6 октября 2023 года. Проанализируем все события операционной системы за этот день. Откроем утилиту FullEventLogView и загрузим логи, расположенные по такому пути:

Jinkies_KAPE_output/TriageData/C/Windows/system32/winevt/

Затем выставим фильтр по дате (Options → Advanced Options) и приступим к анализу.

Первым делом проанализируем сообщения о событиях авторизации в системе и запуска процессов. На исследуемом хосте установлена служба Sysmon (системный монитор) — эта утилита разработана в Microsoft для расширенного аудита Windows. Sysmon предоставляет подробную информацию об активности системы на уровне процессов и сети. Подробная информация о каждом идентификаторе событий есть в документации Microsoft.

В FullEventLogView откроем вкладку Options → Advanced Options → Show only specified event IDs и введем следующие идентификаторы событий:

- 4624 — событие входа в систему, нам интересен тип входа и источник авторизации;

- 4648 — вход в систему с явным указанием аутентификационных данных;

- 4672 — сеансу входа назначены специальные привилегии;

- 4625 — ошибка входа в систему;

- 1149 — событие описывает признак входа в систему по протоколу RDP; такое событие регистрируется при подключении источника к хосту;

- 21 — успешный вход пользователя в сеанс RDP;

- 24 — отключение сеанса RDP;

- 1 (журнал событий Sysmon) — событие создания процесса, содержит подробную информацию о созданном процессе: хеш, команда запуска и так далее;

- 3 (журнал Sysmon) — событие сетевого подключения регистрирует TCP- и UDP-соединения.

В 17:15 зафиксировано событие с идентификатором 4624, тип входа 3 (сетевой вход) с хоста 192.168.157.151, с использованием учетных данных пользователя Velma.

Далее в 17:16:09 зафиксирован отказ доступа к общему ресурсу C:\, источник — адрес 192.168.157.151.

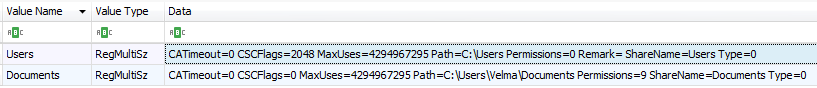

Мы зафиксировали сетевой вход с IP-адреса 192.168.157.151, а также доступ к общим каталогам на исследуемом компьютере. В ключе реестра ControlSet001\ куста SYSTEM расположены имена общих каталогов и пути к ним. Давай заглянем в этот ключ с помощью утилиты Registry Explorer.

На исследуемом компьютере есть общие директории C:\ и C:\.

Также по пути, приведенному ниже, расположены дескрипторы безопасности, то есть разрешения для доступа к общим каталогам.

ControlSet001\Services\LanmanServer\Shares\Security

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»