Группа исследователей из Грацкого технологического университета раскрыла подробности новой side-channel атаки SnailLoad, которая позволяет удаленному злоумышленнику узнать, какие сайты и контент просматривает пользователь, не имея прямого доступа к его трафику.

SnailLoad не требует, чтобы злоумышленник предварительно провел атаку man-in-the-middle (MitM), выполнил JavaScript или какой-либо другой код в системе жертвы. Но исследователи показали, что все равно могут вычислить, к каким видеороликам на YouTube и сайтам обращался пользователь.

Для проведения атаки SnailLoad злоумышленник проводит серию измерений задержки (latency) для различных роликов на YouTube и сайтов, которые просматривает жертва. Эти данные позволяют отследить время ожидания, включая специфические временные отклонения для каждого целевого видео или сайта, по сути, осуществляя фингерпринтинг каждого из них.

Затем атакующему нужно вынудить целевого пользователя загрузить данные с вредоносного сервера. Злоумышленник может убедить жертву загрузить некий файл, но атака также сработает с любым другим типом контента, включая таблицы стилей, шрифты, изображения или даже рекламу.

«Основная угроза заключается в том, что любой TCP-сервер может незаметно отследить latency любых клиентов, подключающихся к нему», — объясняют эксперты.

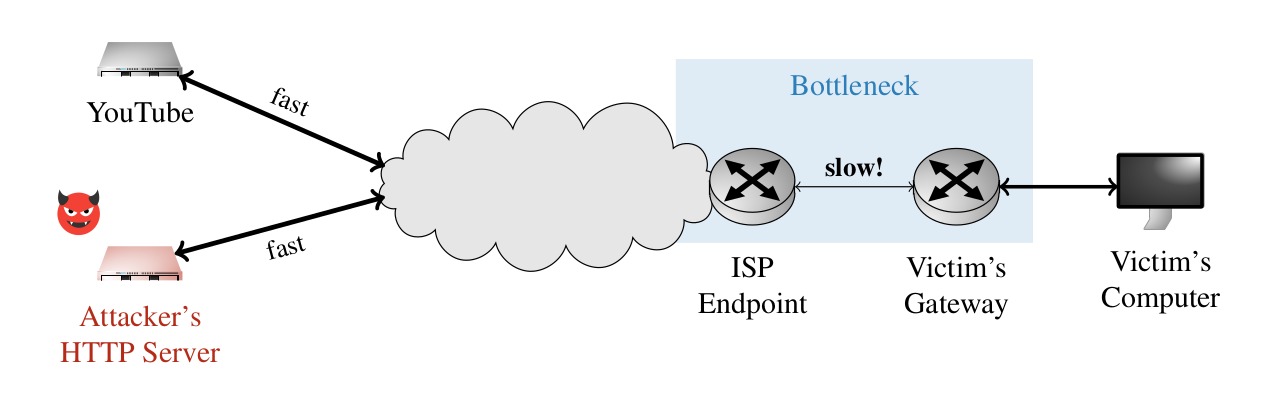

Также важным аспектом атаки является тот факт, что вредоносный сервер должен загружать контент очень медленно (отсюда и происходит название SnailLoad), чтобы злоумышленник мог наблюдать за задержкой в течение длительного периода времени.

То есть атака эксплуатирует тот факт, что серверы обычно имеют быстрое интернет-соединение, в отличие от скорости, с которой трафик достигает систем провайдера или шлюза жертвы, где пакеты передаются с задержкой. Эти узкие места могут использоваться атакующим для измерения latency.

Затем полученные злоумышленником данные сравниваются с результатами проведенного ранее фингерпринтинга, что позволяет выяснить, какие конкретно видео или сайты из списка просматривала жертва во время проведения атаки SnailLoad.

Исследователи отмечают, что злоумышленник может использовать CNN (convolutional neural network) для изучения задержек каждого целевого объекта, а также последующего вычисления каждого сайта или видео.

Эксперты признают, что в нынешнем виде влияние атаки SnalLoad ограничено, так как злоумышленнику необходимо заранее составить список сайтов, которые может посетить жертва. К тому же точность атаки снижается, если жертва выполняет другие операции, помимо просмотра целевого видео или сайта.

В ходе испытаний, проведенных исследователями, которые охватывали 10 видеороликов на YouTube и 100 популярных сайтов, точность атаки варьировалась в диапазоне от 37 до 98% (в зависимости от типа целевого ресурса и типа интернет-соединения).

Более детальную информацию о SnailLoad эксперты планируют представить на ИБ-конференции Black Hat USA 2024 этим летом.