Обнаружена новая вредоносная кампания, направленная на Linux-среды для незаконного майнинга криптовалюты и распространения малвари для ботнетов. Так, хакеры атакуют серверы Oracle Weblogic, используя новый вредонос Hadooken.

Как пишут специалисты компании Aqua Security, обнаружившие эту активность, в атаках хакеры полагаются на известные уязвимости и неправильные конфигурации (например слабые учетные данные), чтобы проникнуть в систему и выполнить произвольный код.

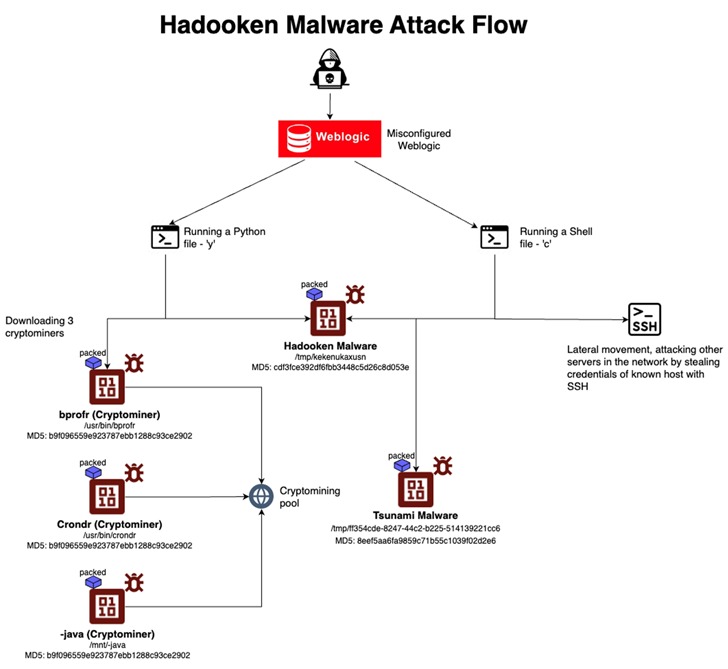

Для этого запускаются две практически идентичные полезные нагрузки: одна написана на Python, а другая представляет собой шелл-скрипт. Обе отвечают за получение малвари Hadooken с удаленного сервера (89.185.85[.]102 или 185.174.136[.]204).

«После выполнения Hadooken доставляет вредоносную программу Tsunami и развертывает криптовалютный майнер, — рассказывают специалисты. — Кроме того, шелл-скрипт пытается просматривать различные каталоги, содержащие данные SSH (включая учетные данные, информацию о хосте и секреты), и использует эту информацию для атаки на известные серверы. Затем осуществляется боковое перемещение по сети организации или подключенным средам для дальнейшего распространения Hadooken».

Как упомянуто выше, Hadooken содержит два компонента: криптовалютный майнер и малварь для DDoS-ботнета, известную как Tsunami (он же Kaiten), которая ранее атаковала сервисы Jenkins и Weblogic, развернутые в кластерах Kubernetes. Также вредонос закрепляется на хосте, создавая cron-задания с рандомизированными именами для периодического выполнения майнера с разной частотой.

Исследователи отмечают, что Hadooken переименовывает вредоносные сервисы в «-bash» или «-java», чтобы маскироваться под легитимные процессы и слиться с обычной активностью. Кроме того, малварь стирает системные журналы, чтобы скрыть следы своего присутствия, что затрудняет обнаружение и анализ.

По данным Aqua Security, упомянутый адрес 89.185.85[.]102 зарегистрирован в Германии на хостинговую компанию Aeza International LTD (AS210644), и ранее аналитики компании Uptycs связывали его с группировкой 8220 которая эксплуатировала уязвимости в Apache Log4j и Atlassian Confluence Server and Data Center.

Также на этом сервере был обнаружен PowerShell-скрипт, загружающий вымогательскую малварь Mallox для Windows.

«Согласно некоторым сообщениям, этот IP-адрес используется для распространения программы-вымогателя, поэтому можно предположить, что злоумышленники нацелены и на эндпоинты Windows для осуществления атак с целью получения выкупа, и на серверы Linux, чтобы эксплуатировать ПО, часто используемое крупными организациями для запуска бэкдоров и криптоминеров», — заключают эксперты.

Второй IP-адрес 185.174.136[.]204, который в настоящее время неактивен, так же оказался связан с Aeza Group Ltd. (AS216246).