Хакеры разработали новый метод получения денег с украденных банковских карт, привязанных к таким платежным системам, как Apple Pay и Google Pay. Атака получила название Ghost Tap и связана с передачей NFC-данных мулам по всему миру.

Об атаках Ghost Tap рассказали исследователи Threat Fabric, которые случайно заметили на хакером форуме сообщение, в котором пользователь утверждал, что может «отправить свою карту Apple Pay/Google Pay со своего телефона на другой телефон для совершения NFC-операций». Другой пользователь упоминал, что «есть и другие люди, которые предлагают похожий метод, и транзакции совершаются с использованием встроенного в телефон NFC-ридера».

Эксперты отмечают, что этот метод похож на работу малвари NGate, о которой компания ESET писала летом текущего года. Напомним, что NGate тоже эксплуатирует NFC и позволяет преступникам эмулировать карты своих жертв, совершать несанкционированные платежи и снимать наличные в банкоматах.

Первым шагом в атаках Ghost Tap является кража данных банковских карт и перехват одноразовых паролей (OTP), необходимых для создания виртуального кошелька в Apple Pay и Google Pay.

Хищение данных может осуществляться с помощью банковской малвари, которая показывает жертве оверлеи, имитирующие реальные платежные приложения, а также с помощью фишинговых страниц или кейлоггинга. В свою очередь OTP могут быть украдены с помощью социальной инженерии или малвари, которая отслеживает SMS-сообщения на зараженном устройстве. К тому же атаки могут включать и элемент голосового фишинга.

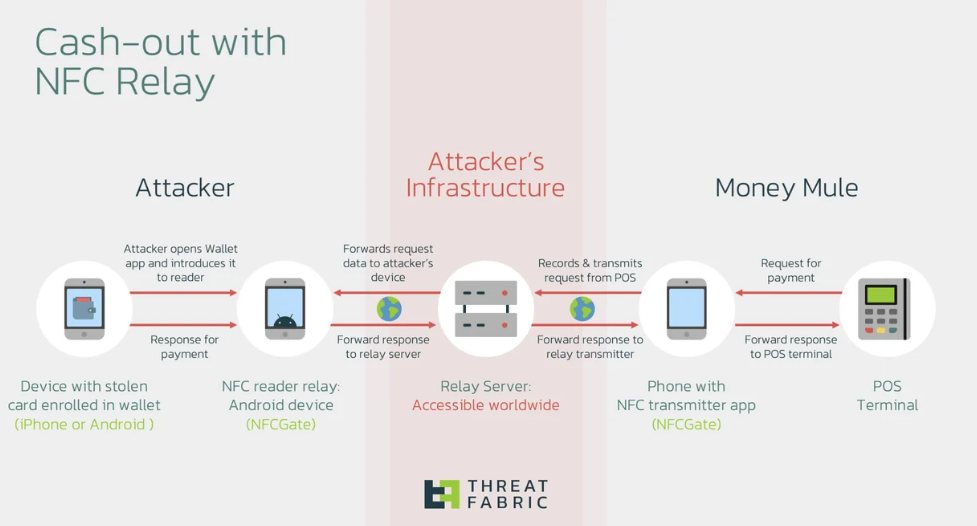

Получив данные карты, злоумышленники стремятся привязать ее к Google Pay или Apple Pay. Но, чтобы избежать блокировки карты и излишнего внимания, tap-to-pay информация о платеже передается масштабной сети мулов, которые и отвечают за совершение мошеннических покупок в магазинах.

Для этого хакеры взяли на вооружение легитимный опенсорсный инструмент NFCGate , которым ранее уже злоупотреблял упомянутый вредонос NGate. Этот инструмент способен захватывать, анализировать и изменять NFC-трафик, а также может использоваться для передачи NFC-трафика между двумя устройствами. Так, одно устройство работает как ридер для считывания NFC-меток, а другое эмулирует NFC-метку с помощью HCE (Host Card Emulation).

NFCGate используется в атаках Ghost Tap для передачи информации о картах, однако между устройствами еще размещается сервер ретрансляции, который и поставляет данные обширной сети мулов. В итоге мулы совершают покупки в различных розничных магазинах, используя NFC-чип собственного устройства, что заметно затрудняет отслеживание операторов этой схемы.

«Киберпреступники могут настроить ретрансляцию между устройством с украденной картой и PoS-терминалом в розничной сети, сохраняя анонимность и осуществляя обналичивание в крупных масштабах. Так, преступник с украденной картой может находиться далеко от места где она будет использоваться (даже в другой стране), а также может использовать одну и ту же карту в нескольких местах за короткий промежуток времени», — пишут эксперты.

Напомним, что в случае с NGate злоумышленники ограничивались мелкими бесконтактными платежами, а также обналичивали похищенные средства прямо в банкоматах, что в некоторых случаях приводило к арестам. Операторы Ghost Taps не подвергают себя таким рискам и не обналичивают средства в банкоматах. В этой схеме рискуют только мулы. А они, чтобы избежать отслеживания, зачастую переводят свои устройства в режим полета, который не мешает NFC работать как обычно.

Threat Fabric предупреждает, что финансовым учреждениям может быть сложно препятствовать этой мошеннической схеме, поскольку транзакции выглядят легитимными, будто они осуществляются с одного устройства в разных местах.

Хотя многие банковские механизмы защиты от мошенничества обычно обнаруживают покупки, совершенные в необычных локациях (например, во время путешествий в другие страны), многочисленные мелкие платежи могут оставаться незамеченными. В итоге злоумышленники получают возможность успешно покупать товары, которые в дальнейшем можно перепродать (например, подарочные карты).

Исследователи полагают, что единственный способ защиты от Ghost Tap, это выявление транзакций, совершенных с одной и той же карты, в местах, куда физически невозможно добраться за время, прошедшее между платежами. Например, если одна мошенническая операция была совершена в Нью-Йорке, а следующий платеж был сделан всего через 10 минут, но уже на Кипре.