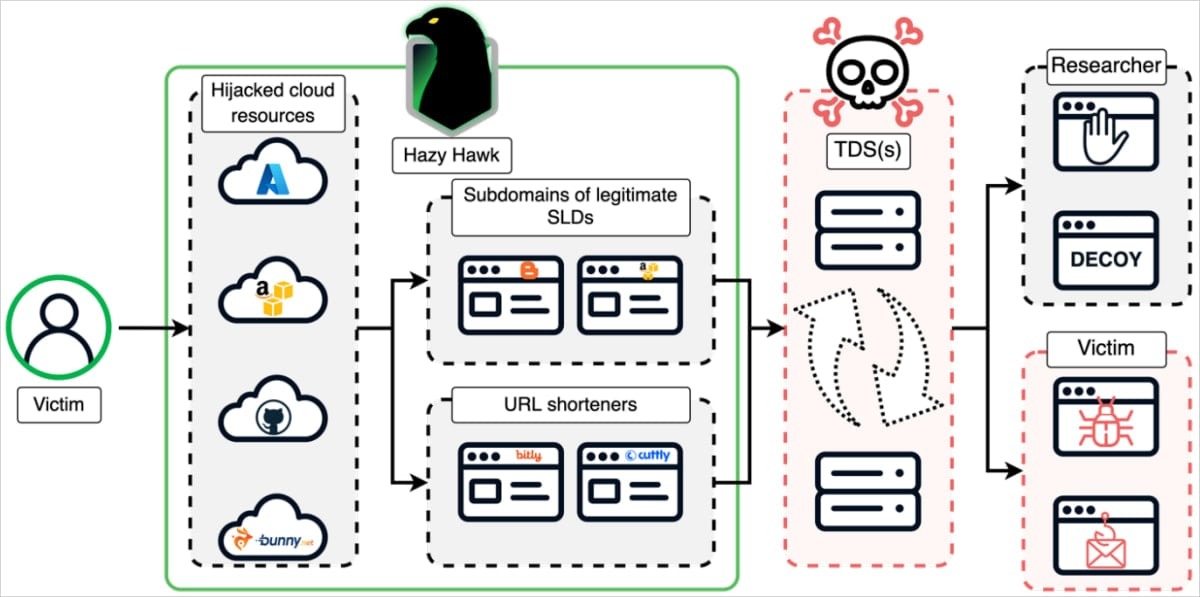

Группировка Hazy Hawk перехватывает забытые записи DNS CNAME, указывающие на заброшенные облачные сервисы, и захватывает доверенные поддомены правительств, университетов и крупных компаний. Хакеры используют их для мошенничества, распространения фальшивых приложений и вредоносной рекламы.

По информации экспертов компании Infoblox, Hazy Hawk ищет домены с записями CNAME, указывающими на заброшенные облачные эндпоинты, которые хакеры находят при помощи пассивной проверки данных DNS.

Затем атакующие регистрируют новый облачный ресурс с тем же именем, что и в заброшенном CNAME, в результате чего поддомен преобразуется в новый облачный сайт, подконтрольный хакерам.

Таким способом злоумышленники захватили множество доменов и использовали их для маскировки своей вредоносной деятельности. Например, размещали мошеннический контент или применяли в качестве центров перенаправления в своих операциях.

Среди наиболее ярких примеров взломанных доменов:

• cdc.gov — Центр по контролю и профилактике заболеваний США;

• honeywell.com — крупная американская корпорация Honeywell, производящая электронные системы управления и автоматизации;

• berkeley.edu — Калифорнийский университет в Беркли;

• michelin.co.uk — британское представительство производителя шин Michelin;

• ey.com, pwc.com, deloitte.com — международные консалтинговые фирмы;

• ted.com — известная некоммерческая медиа-организация (TED Talks);

• health.gov.au — Министерство здравоохранения Австралии;

• unicef.org — детский фонд ООН;

• nyu.edu — Нью-Йоркский университет;

• unilever.com — транснациональная компания Unilever, один из крупнейших в мире производителей товаров повседневного спроса;

• ca.gov — правительство штата Калифорния.

Получив контроль над поддоменом, злоумышленники создают на нем сотни вредоносных URL. Такие адреса выглядят легитимными для поисковых систем благодаря высокому доверию к родительскому домену.

Жертвы, перешедшие по таким URL, перенаправляются через множество доменов и TDS-инфраструктуру. Пользователей профилируют на основе типа их устройств, IP-адресов, использования VPN и так далее, чтобы отнести их к определенной категории.

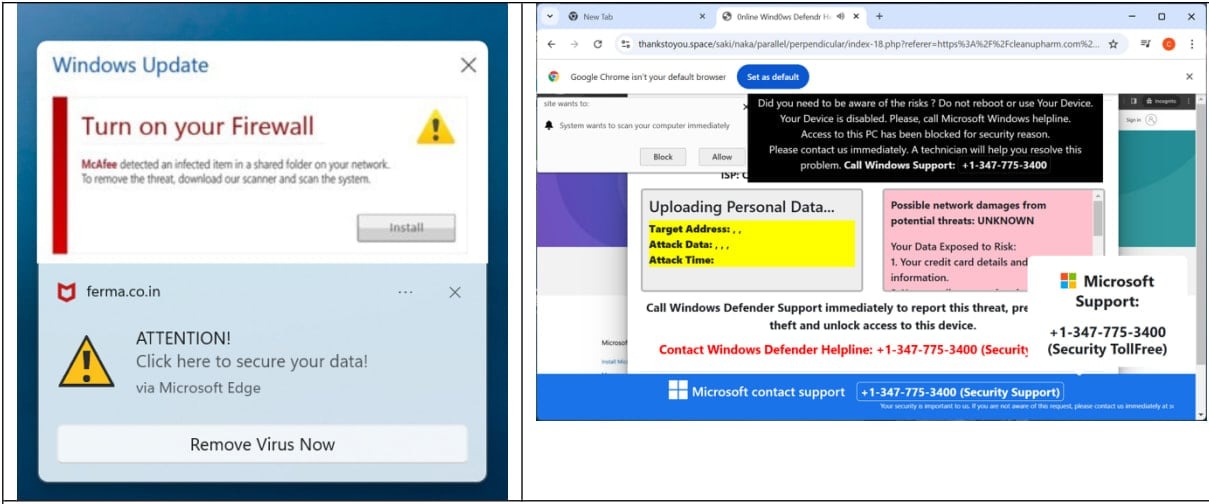

Исследователи сообщают, что сайты используются для мошенничества с фальшивой техподдержкой, фиктивных предупреждений о вирусах, размещения поддельных порносайтов и фишинговых страниц.

Если пользователь, попавший на такой сайт, соглашается разрешить push-уведомления в браузере, в итоге он будет получать постоянные оповещения даже после того, как покинет мошеннический сайт. По словам экспертов, это может приносить участникам Hazy Hawk существенный доход.

Напомним, что ранее похожую тактику использовали злоумышленники из группы Savvy Seahorse. Они злоупотребляли записями CNAME для создания TDS, перенаправляющего пользователей на страницы фейковых инвестиционных платформ.