Содержание статьи

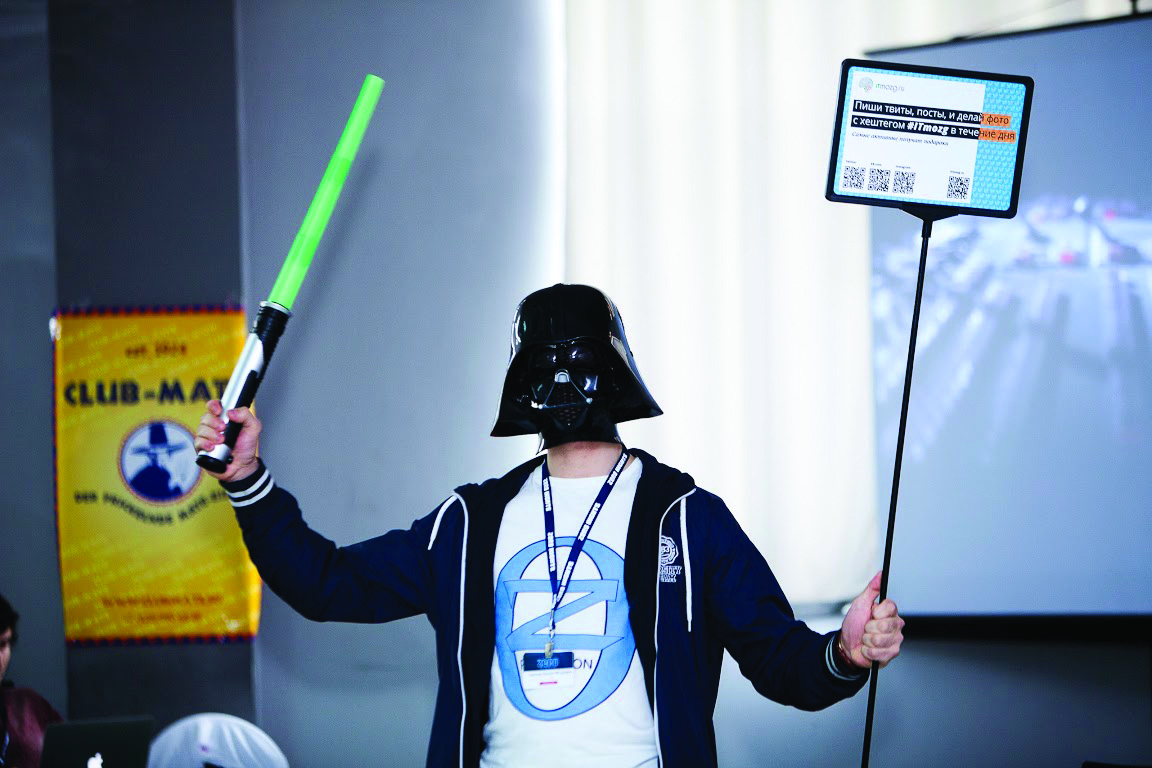

7–8 ноября в Москве в третий раз прошла уже многим известная конференция по технической безопасности — ZeroNights. Хардкорные доклады, зашкаливающее количество известных личностей в ИБ, Hardware Village и многое другое сделали это мероприятие успешным. А теперь по порядку.

По традиции в этом году проводился ZeroNights HackQuest. Приз — бесплатный инвайт на конференцию, а для остальных — чистый фан от решенных заданий. Длился он неделю, каждый день предлагалось по одному заданию (на 24 часа). Был и побег из песочницы Python, и реверс, и веб, и разведка. Архивы заданий и список победителей выложены в свободный доступ, врайтапы с решением некоторых заданий можно найти на сайте.

Количество посетителей в этом году достигло тысячи человек. Доклады проходили в двух забитых под завязку залах, еще два помещения были отведены под воркшопы. Мастер-классы проводились на тему фаззинга приложений, SMT-решателей, анализа по времени в криптографии, BlackBox-анализа iOS-приложений, реверсинга приложений, написанных с применением ООП, эксплуатации багов в приложениях, написанных с использованием HTML5 (урезанный тренинг с Black Hat USA’2013). Ключевыми докладчиками стали Рафаль Войтчук (Rafal Wojtczuk) с презентацией про безопасность песочниц и виртуализаций и Грегор Копф (Gregor Kopf), рассказавший про состояние криптографии на сегодняшний день (в том числе про то, что не стоит пилить свои велосипеды, если нужно что-то шифровать).

Помимо хардкорных докладов и воркшопов, был фасттрек — доклады по 15 минут с показом каких-нибудь трюков или просто забавных багов :).

Также у каждого посетителя конференции была возможность похакать заранее заготовленные серверы от команды PentestIT и получить от них сувениры.

Нельзя не рассказать и про Hardware Village. Организаторы собрали целую кучу устройств, которые можно поломать при помощи HackRF и bladeRF, чем и занимались некоторые участники конференции, а впоследствии и забрали их себе как награды. Ну да ладно, послушаем же мнения некоторых из людей, кто посетил конференцию!

Хакеры говорят...

Дмитрий «Bo0oM» Бумов

ZN — это мероприятие, созданное для общения и обмена опытом. Этакая кузница для начинающих — тут можно узнать все, что тебя интересует, встретить гуру своего дела, пообщаться с отделами безопасности крупных компаний. Если честно, мне больше всего понравилась атмосфера мероприятия. Это непередаваемое ощущение, дружеская обстановка, где все тебе рады. Так как люди были со всей России (ну и не только), то был отличный повод встретиться с друзьями в реале. К нам подходили незнакомые чуваки, и через десять минут мы уже сидели вместе на диване и обсуждали какую-нибудь интересную багу, а потом шли на доклад. Тысяча чертей, это было круто!

Роман Романов, руководитель PentestIT

Практическая конференция по ИБ ZeroNights’13 — отличная возможность расширить свой кругозор и весело провести время. Крутые специалисты, интересные доклады, увлекательные соревнования — все это гарантировало всем участникам массу положительных эмоций.

Специально для ZN’13 нашей командой (которая присутствовала на мероприятии практически полным составом, несмотря на свою географическую удаленность) в качестве одного из конкурсов была разработана очередная пентест-лаборатория «Вдоль и поперек», в которой участники конференции в перерывах между докладами пытались попробовать свои силы.

К этой лаборатории мы готовились особенно тщательно: вспоминали самые элегантные уязвимости из практики, выстраивали взаимосвязи и разрабатывали вектора атак. Месяц командной работы ради одной цели — дать возможность каждому участнику конференции продемонстрировать свои хакерские способности.

Честно говоря, мы были уверены, что «Вдоль и поперек» за время работы ZeroNights’13 (два дня) пройти полностью никому не удастся. В этой лаборатории мы закладывали различные уязвимости, сложные в эксплуатации. XSS, MySQL Load Data Local Injection, SQLi, атаки на криптоконтейнеры — вот только часть использованных уязвимостей. Однако, к нашему удивлению, некоторые участники пытались выполнить задания не только днем, но и ночью. В итоге двоим участникам удалось пройти большую часть лаборатории, а Beched буквально на последних минутах завершил все задания, скомпрометировав все системы «Вдоль и поперек».

Хотим еще раз выразить признательность организаторам — было очень интересно и увлекательно. ZN’13 — не только крутые доклады, но и место встречи друзей и повод отвлечься от своих дел, погрузиться в реальную атмосферу хакерского мира!

d90andrew

ZeroNights знаменит хардкорностью своих докладов, куда приезжают гости и докладчики из разных стран и городов. Всем, кто интересуется информационной безопасностью, не нужно жалеть денег на дорогу, а в первую очередь позаботиться об этом заранее — визит будет оправдан на все 100%. Аудитории для количества слушателей оказались очень малы. Залы с докладами почти всегда были переполнены настолько, что народ стоял в проходах, приходилось «забивать» места заранее. Сидячих мест не хватало, поэтому некоторые быстро утомлялись. На подобных мероприятиях всегда можно найти много интересных собеседников и завести новые полезные знакомства. Интересно также было посмотреть на Hardware Village, даже когда ничего не понимаешь в железе.

090h

Если на ZeroNights 0x02 я был в качестве спикера на FastTrack, то на этот раз уже выступил в роли организатора. О докладах говорить ничего не буду, так как не был ни на одном, потому что все время посвятил Hardware Village, которым мы занимались с @cherboff. Теперь разбираю материалы конфы, которые лежат на офсайте Расскажу только о нашем проекте. Получился довольно уникальный ивент, где любой желающий мог в течение двух дней посмотреть, как хакается различное оборудование. Всем желающим мы выдавали различные платы для этих целей. Именно на Hardware Village любой посетитель мог не только потрогать различные программируемые приемопередатчики (HackRF, bladeRF, а также еще целая куча других плат), но и поработать за ними. Также мы разыграли парочку bladeRF и Jtagulator в конкурсе по взлому одного самодельного радиоустройства (привет dark k3y).

Также хочу отметить ток-шоу Open Source vs Microsoft: кто безопасней? Действительно получилось шоу, и еще какое. Оппонентов приходилось растаскивать, и жертвы были (ищите фото в твиттере). Open Source показал дух настоящего community, а Microsoft — умение в одиночку отстаивать свои позиции перед очень недружелюбной аудиторией. По итогам баталии выиграл Microsoft.

В целом ZeroNights является хардкорной конференцией по практической безопасности, где успешно реализуется подход «Главное — это мозги». Если голова варит, то проходку получишь бесплатно либо через победу в HackQuest, либо в качестве спикера. А если еще и руки растут из правильного места, то точно без приза не останешься. Проверено на примере darkbyte! Спикером, конечно же, быть выгодней, ибо есть вариант пообщаться с остальными спикерами в неформальной обстановке на ZeroNights Speaker Party!

Диалог с другими более именитыми участниками и организаторами ZeroNights вы можете послушать в рамках подкаста Noise Security Bit № 2. За сим прощаюсь, искренне ваш @090h.

darkbyte

В прошлом году на ZeroNights с первых же часов конференции принял участие в конкурсе, в итоге прослушал только пару докладов, а все остальное время сидел в холле, пил кофе и думал над заданиями. В этом году ехал с четкой установкой — послушать доклады, никаких конкурсов. Пройдя регистрацию и хлебнув отвратительного напитка, раздаваемого на входе, отстоял очередь за кофе и пошел гулять по залу в поисках интересных стендов и знакомых людей. Стендов оказалось не много, но один сразу же привлек мое внимание, ибо на нем было разложено множество различных железок, а на экране отчетливо виднелся водопад SDR. Изучив представленные железки и послушав информацию о них, пошел на доклады, ведь именно за ними я на этот раз приехал. Доклады было тяжело слушать из-за отсутствия глухих перегородок, в голове постоянно путался русский и английский язык. Затем был обед, за которым пришлось отстоять минут сорок в очереди.

А потом случилась беда: я вернулся к стенду с железками и случайно узнал, что у них, оказывается, проводится конкурс под названием Hardware Village, за победу в котором дают bladeRF. По задумке, задание было очень простым — имеется передатчик, который посылает что-то в эфир, и есть приемник, который на это реагирует включением двух светодиодов. Первоначально получил не совсем корректное условие задачи, которое звучало как «сделать так, чтобы лампочки начали моргать по-другому», что удалось сделать, передав 5 Вт шума на 433 МГц. Позже, оказалось, нужно понять протокол и отправить поддельный пакет, который включит третий светодиод. И тогда я понял, что для решения не хватит одного RTL-SDR, которым я до этого пытался решить задание. Благо для участников конкурса предоставлялся HackRF, настройкой которого я и занимался в оставшееся время. В общем, повторилась прошлогодняя история — до конца первого дня я сидел в холле, бегал только до кофе. Помимо меня, в конкурсе также принял участие Никита Абдулин aka @0xABD, который тоже сидел до победного конца.

Когда нас уже начали выгонять из здания, я решил снять дамп эфира, чтобы ночью дома поковыряться, но дамп получился битым, и ночью пришлось спать. Весь следующий день я сидел на одном месте и добивал задание, отлучился разве что на обед. Чтобы не стоять очередь на обед, решил пойти под самый конец, в итоге остался без сока и салата, пришлось взять два куска мяса.

Решение оказалось довольно простым, для передачи использовалась библиотека VirtualWire, хотя это и не было очевидным до появления подсказки. Когда до закрытия конференции оставалось меньше часа, Никита сформировал правильный пакет, но он не дал результатов, было решено объединиться для решения этой проблемы. Обнаружилась странность с передачей пакетов с использованием HackRF — один и тот же дамп, с одинаковыми настройками для hackrf_transfer, но отправляемый с разных HackRF, передавался в эфир на различных частотах, с довольно большим разбегом.

За десять минут до закрытия конференции, когда большая часть народу уже разошлась, организаторы присоединились к нам и тоже попытались помочь, но тщетно, железки упорно сопротивлялись. Дошли до изучения исходного кода прошивки конкурсного приемника, нашли багу, по причине которой третий светодиод в принципе не мог загореться, получили поощрительные призы в виде bladeRF, и я побежал в аэропорт, ибо, как и в прошлом году, уже опаздывал. Позже разработчик задания не подтвердил наличие ошибки в прошивке.

Artem Ageev

В этом году градус хардкора на ZeroNights просто зашкаливал! Wi-Fi с утра лежал и не просыпался, тонкие перегородки между залами позволяли слушать два доклада одновременно, а очередь в туалет могла сравниться только с очередью на обед!

Однако отсутствие пиджаков и аудитория «кому до 30» не смогли не сказаться положительно на атмосфере конференции, которая очень быстро «потеплела» и стала напоминать кафедру ИБ родного университета.

Если сравнивать с ZN2012, то в этом году мне очень не хватило докладов ключевых спикеров, таких как Grugq, FX of Phenoelit, Шнайер… или Сноуден! Пожалуй, лучшим докладом для меня стал доклад Гленн Уилконсон (Glenn Wilkinson) про слежку за мобильными устройствами с помощью Wi-Fi, хотя Гленн и выступал уже с ним раньше на других конференциях. Я даже стал собирать дома хитрый hotspot, чтобы познакомиться поближе с соседями и коллегами ;).

Еще одной домашней работой стали опыты по банковскому округлению, которые показывал на конференции Адриан Фуртуна (Adrian Furtuna). Всегда приятно, когда ты можешь использовать против системы самый хардкорный фреймворк — математику! Переводя с рублевого счета на долларовый небольшие суммы через мобильный клиент Альфа-Банка, мне удалось обменять несколько рублей по курсу на рубль меньшему, чем официальный курс Альфа-Банка. При этом я не нарушил правил банка и проделал все через обычный iPhone. Круто!

Я очень надеюсь, что в следующем году организаторам удастся побороть все болезни роста и мы увидим настоящую хакерскую конференцию мирового уровня с блекджеком и официантками :).

Степан Ильин, главред «Хакера»

Есть лишь немного конференций, для которых мы можем расчехлить весь наш медийный ресурс, чтобы привлечь к мероприятию как можно большей людей. Для ZeroNights не жалко ничего, и иногда это выходит даже боком* :). Так, на ZN 0x03 пришло настолько много людей, что даже пробраться на площадку было целой проблемой. На свое приветственное слово я так и не попал, честно отстояв очередь вместе с другими участниками конференции.

Из всех докладов удалось послушать лишь несколько. Уж больно много было людей, с кем хотелось пообщаться и поделиться новостями (к тому же каждого нужно было попросить стать нашим автором :)). Поэтому большую часть конференции я провел в кулуарах и комнате спикеров, где удалось пообщаться практически со всеми докладчиками.

Знаю, что очень многие ругались на косяки по организации. Но я на 100% уверен, что самое главное в ZeroNights — это высококачественный контент. Можно, конечно, ругаться на очередь к бутербродам — но разве это важно, когда ты получаешь два дня, забитых треками с интересными докладами? Впрочем, детские ошибки в организации, уверен, будут решены. И возможно, мы в этом даже поможем :).

Кстати, мы с удовольствием публикуем статьи по темам, которые докладчики готовили для конференции. В прошлом номере ты наверняка, читал статью «Application Porno» про автоматический анализ десятка тысяч мобильных приложений от Лёши Трошичева. В этом номере Ваня Новиков рассказал про тайминг-атаки на файловые системы, а@j00ru (кстати, сотрудник Google) — про повышение привилегии с помощью ошибок в NTVDM.

* Огромное внимание к конференции, конечно, не потому, что кто-то ее хорошо пропиарил. Единственная причина здесь — это работающая репутация убойной конфы с классной аудиторией и хардкорным контентом.