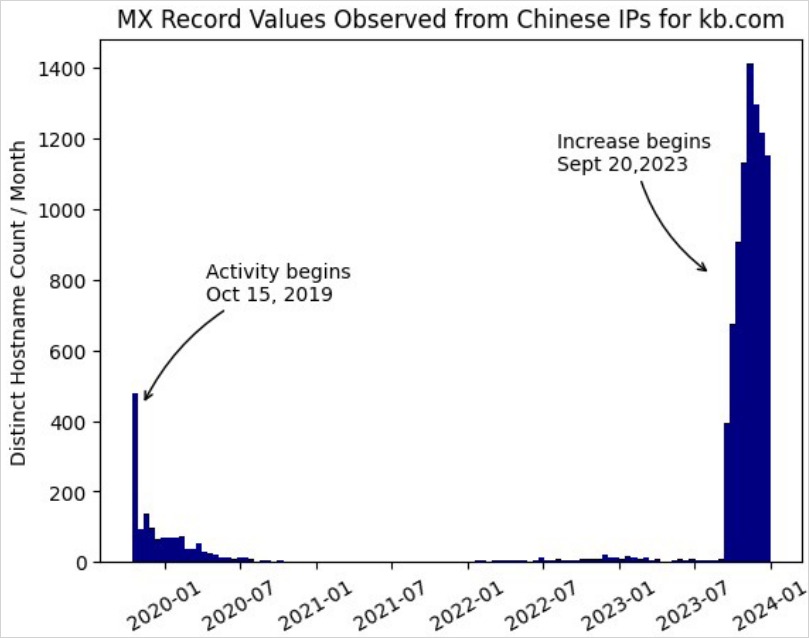

Специалисты Infoblox обнаружили злоумышленников, которым дали название Muddling Meerkat. Исследователи полагают, что это китайские «правительственные» хакеры, которые с 2019 года сканируют DNS-сети по всему миру, отправляя огромное количество запросов через открытые DNS-резолверы.

Изучив огромные объемы DNS-данных, исследователи заметили активность, которая, по их словам, может легко остаться незамеченной или показаться безобидной.

Дело в том, что примечательным аспектом активности Muddling Meerkat является манипуляция записями MX (Mail Exchange), ради которой хакеры внедряют поддельные ответы в «Великий китайский файрвол». Ранее исследователи не наблюдали такого использования китайской системы для интернет-цензуры.

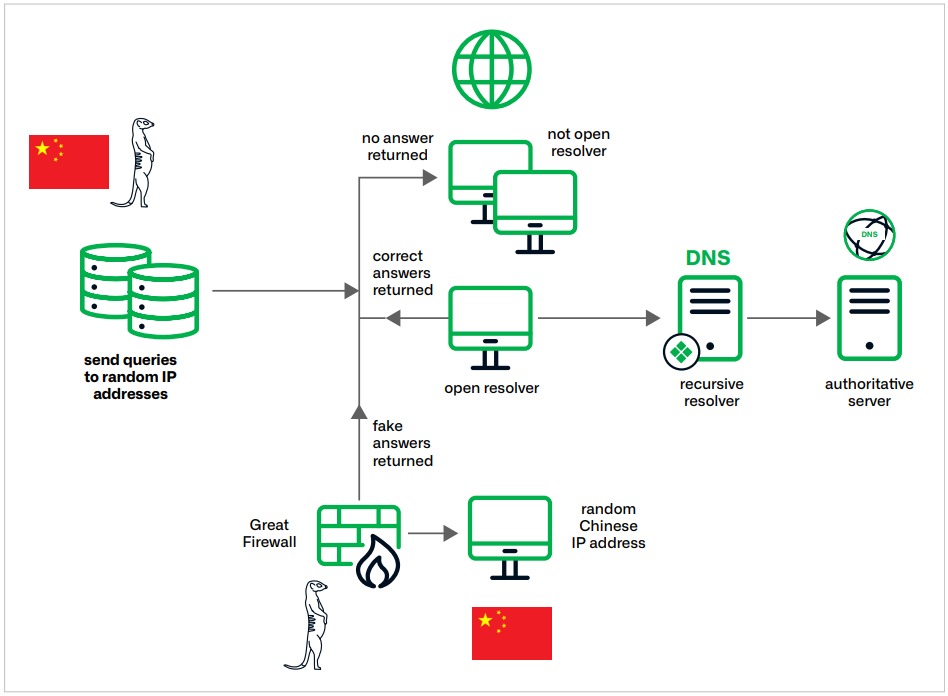

Muddling Meerkat манипулируют DNS-запросами и ответами, воздействуя на механизм, с помощью которого резолверы возвращают IP-адреса. Это может спровоцировать ложные ответы от «Великого китайского файрвола», что ведет к изменению роутинга и потенциальному перенаправлению электронной почты.

Обычно роль «Великого китайского файрвола» заключается в фильтрации и блокировке контента путем перехвата DNS-запросов и предоставлении недействительных ответов, перенаправляющих пользователей с определенных сайтов. Деятельность Muddling Meerkat заставляет систему выдавать фиктивные ответы, которые в итоге используются для изучения отказоустойчивости и поведения других сетей.

«”Великий китайский файрвол” можно описать как “оператора на стороне”, то есть он не изменяет DNS-ответы напрямую, а внедряет собственные ответы, входя в состояние гонки с любым ответом от исходного получателя. Когда запрашивающая сторона сначала получает ответ от “Великого китайского файрвола”, он способен отравить ее DNS-кэш. В дополнение к этому файрвол использует систему, называемую “Великой пушкой” (Great Cannon). Это система типа оператор-по-середине (operator-in-the-middle), позволяющая изменять пакеты на пути к месту назначения», — пишут эксперты.

Чтобы еще больше запутать свои действия, Muddling Meerkat делает DNS-запросы к случайным поддоменам целевых доменов, которые часто не существуют. Хотя все это напоминает атаку типа Slow Drip DDoS, Infoblox отмечает, что в случае Muddling Meerkat запросы имеют небольшой масштаб и нацелены скорее на тестирование.

Кроме того, злоумышленники используют открытые резолверы для маскировки своей активности и взаимодействуют как с авторитетными, так и с рекурсивными резолверами.

«MX-ответы Muddling Meerkat можно наблюдать только в данных, собранных вне рамок обычной цепочки разрешения DNS, потому что источником ответов является не DNS-резолвер, а случайный китайский IP-адрес», — отмечают в Infoblox.

По данным компании, в основном Muddling Meerkat выбирает домены с короткими именами, зарегистрированные до 2000 года, что снижает вероятность попадания в черные списки.

Что касается целей Muddling Meerkat, предполагается, что группировка может составлять карту сетей и оценивать их DNS-защиту, чтобы спланировать будущие атаки. Или же целью хакеров может являться создание DNS-шума, который помогает скрыть более опасную деятельность и сбивает с толку администраторов, пытающихся определить источник аномальных DNS-запросов.