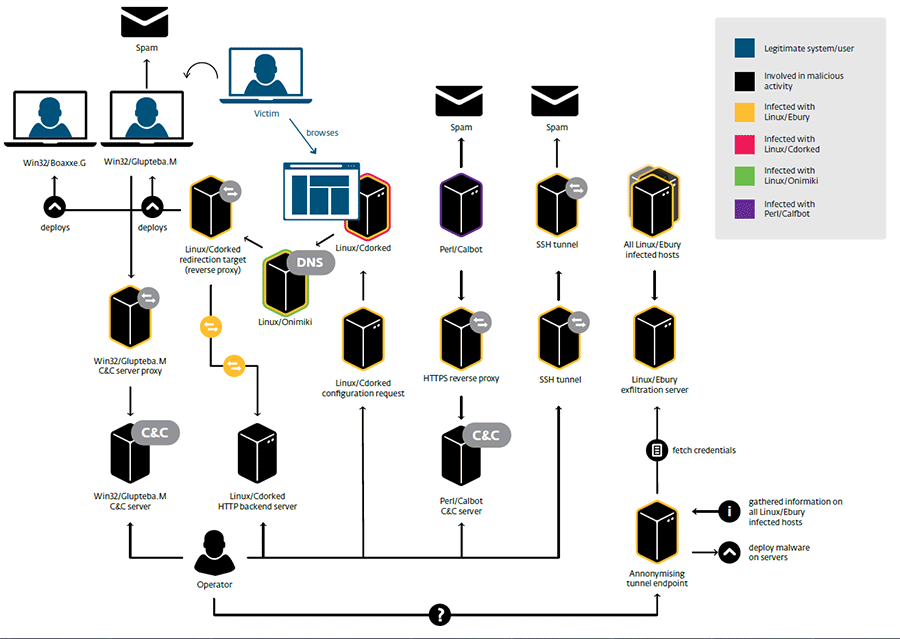

Антивирусная компания ESET при помощи CERT-Bund и других экспертных групп выявила масштабную сеть зараженных серверов, работающих под операционными системами Linux и UNIX. По оценкам, 25 000 серверов по всему миру эксплуатируются посторонними лицами с помощью хитроумного комплекса вредоносных компонентов: бэкдор Linux/Ebury, шелл Linux/Cdorked, DNS-сервер Linux/Onimiki и спам-бот Perl/Calfbot. Жертвами стали даже cPanel.net и kernel.org (в 2011 году).

Целью операции Windigo, как ее назвали в ESET, было заражение компьютеров под Windows, кликфрод и рассылка спама. Некоторые компоненты Windigo обнаружены сторонними экспертами в предыдущие годы, в том числе бэкдор Ebury. О них сообщалось ранее, но масштаб угрозы недооценивался сообществом специалистов по ИТ-безопасности, ведь бэкдор устанавливался на серверы вручную. Предполагалось, что это единичные случаи таргетированных атак. Никто не мог предположить, что таким способом возможно обработать десятки тысяч серверов. Однако, с момента первого обнаружения бэкдора на kernel.org в сентябре 2011-го прошло уже два с половиной года, а Windigo все еще продолжает приносить прибыль неизвестным злоумышленникам. В июне 2013 года обнаружено 7707 зараженных серверов, в октябре — 12 326, в январе 2014-го — 11 110. С момента начала мониторинга зарегистрировано 26 024 уникальных IP-адреса, инфицированных Ebury, в том числе 3794 новых за последние три месяца.

«Более 35 миллионов спам-писем рассылается ежедневно, — говорит специалист по безопасности Марк-Этьен Левейе (Marc-Étienne Léveillé). — Что еще хуже, каждый день более полумиллиона компьютеров подвергаются риску заражения, поскольку подключаются к серверам, где установлены компоненты Windigo, перенаправляющие пользователей на страницы с эксплойт-паком».

Компания ESET подготовила технический отчет (зеркало) и индикаторы проникновения, которые помогут системным администраторам обнаружить бэкдор на своих серверах. В случае с Ebury проще всего использовать следующую команду.

$ ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo “System clean” || echo “System infected”

После обнаружения бэкдора желательно переустановить систему и сменить пароли.