Специалисты Dell SecureWorks выявили случай масштабного заражения устройств для майнинга криптовалюты. По оценкам экспертов, некто сумел заработать на афере $180 000. Это беспрецедентная прибыль для такого типа операций.

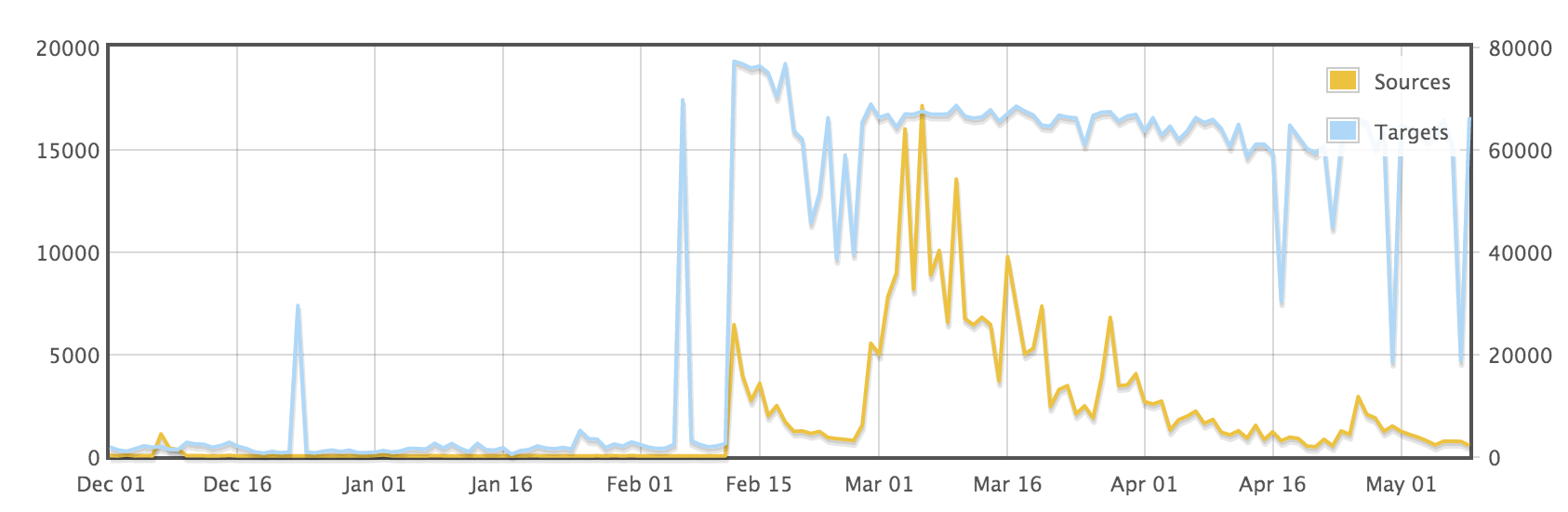

Неизвестный использовал известные с сентября 2013 года уязвимости в сетевых хранилищах данных тайваньской компании Synology. Патчи вышли вскоре после разглашения уязвимостей, а в феврале вышел ещё один патч. Тем не менее, подключёнными к Сети остались тысячи уязвимых устройств, а после публикаций в СМИ началось массовое сканирование порта 5000, на котором по умолчанию работает Synology NAS.

Отдельные владельцы Synology NAS с 8 февраля 2014 года жаловались на неудовлетворительную работу NAS и высокую загрузку ЦПУ.

На уязвимые NAS была установлена кастомная версия CPUMiner, скомпилированная для совместимости с платформой DiskStation Manager на Synology NAS. Хотя мощность процессора в этих устройствах мизерная, но зато они работают почти круглосуточно, да и заражено было так много Synology NAS, что на кошельке злоумышленника скопилась крупная сумма.

Владелец «ботнета» открыл частный пул, в который входили все заражённые NAS как индивидуальные майнеры.

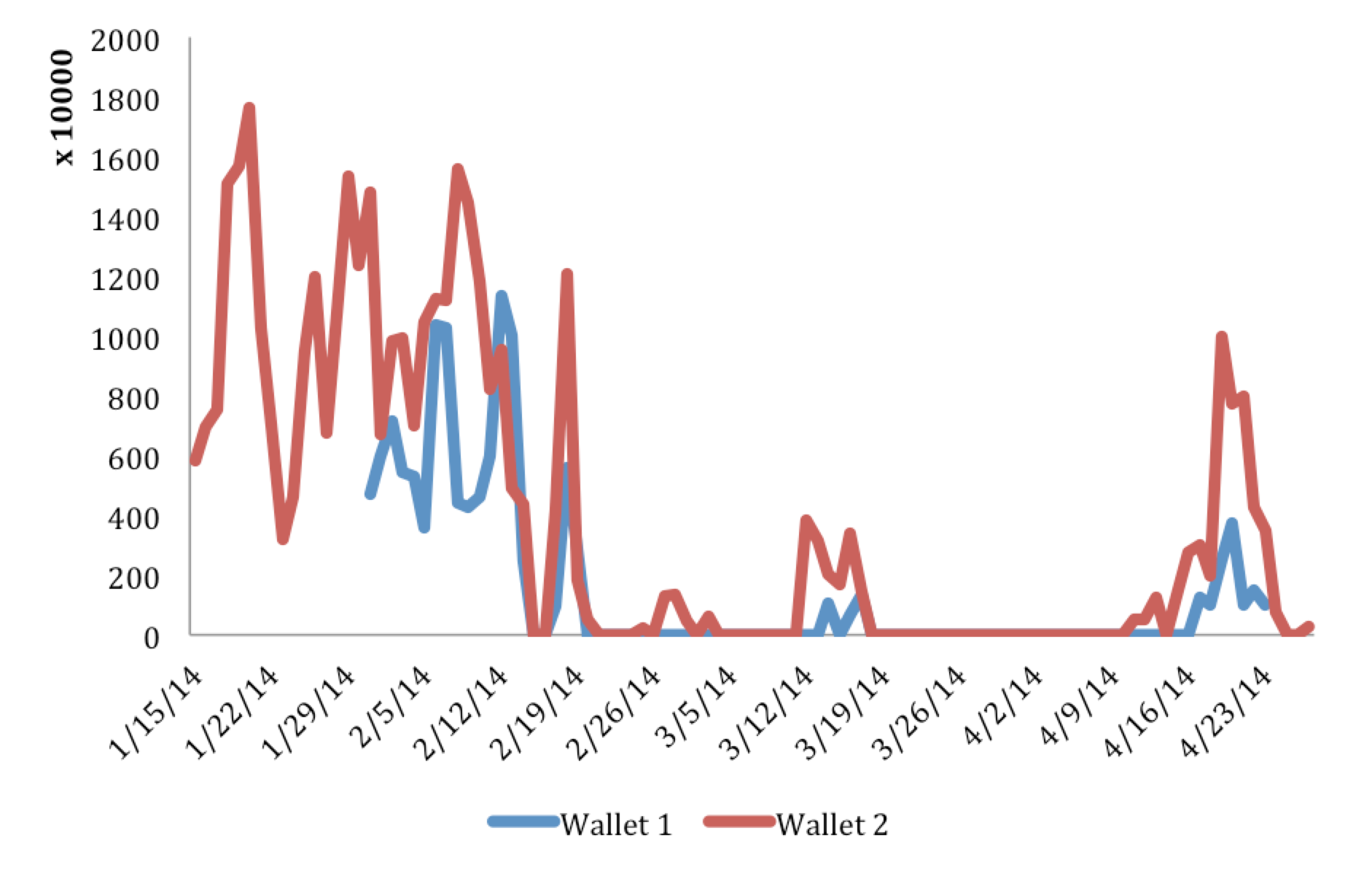

Следователи вычислили основной и дополнительный адреса Dogecoin, на которые стекались «намытые» монеты. Первая транзакция на основной адрес пришла 15 января 2014 года, последняя датируется 13 июня. Общий оборот по двум адресам — около 500 млн Dogecoin. Это $180 000 по текущему курсу $0,00036 за 1 DOGE. Основная часть операций приходится на январь и февраль.

Эксперты считают, есть серьёзные основания полагать, что неизвестный хакер родом из Германии.