Сегодня в выпуске: защищаем приложения от посторонних глаз с помощью кода, набранного клавишами громкости, открываем сайты и веб-приложения в собственных непересекающихся песочницах, скрываем текст в изображениях так, что его не заметит даже эксперт, а также устанавливаем действительно сложный пароль шифрования накопителя вместо простого PIN-кода.

PixelKnot: Hidden Messages

Ребята из проекта Guardian создали много интересных и полезных открытых приложений для Android. Orbot, Orweb, ChatSecure — многие пользователи устанавливали этот софт или слышали о нем. Однако у разработчиков есть и более интересные и необычные творения.

PixelKnot — одно из них. Это приложение для стеганографии, то есть сокрытия информации в изображениях, которое выгодно отличается от конкурентов благодаря открытому исходному коду и использованию алгоритма F5. Последний позволяет без проблем поместить в изображении достаточно большие куски инфы, причем так, что 99% людей не смогут определить, что изображение было изменено.

Более того, разработчики заявляют, что в подавляющем большинстве случаев даже инструмент Stegdetect не сможет определить, что изображение имеет скрытый текст.

Платформа: Android

Цена: бесплатно / open source

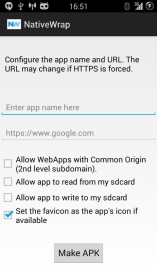

Страница в Google PlayNativeWrap

Уязвимости в браузерах и клиентах веб-приложений не такая уж и редкость, поэтому для тех, кто заботится о безопасности своих данных, запущенный в песочнице браузер уже давно стал нормой. На десктопе для этого можно использовать любую виртуальную машину, но, когда речь заходит о смартфонах и планшетах, вопрос безопасности серьезно усложняется.

NativeWrap — простое приложение, которое решает данную проблему. Этот инструмент позволяет запаковать любой веб-сайт в APK-пакет, который затем можно установить как любое другое приложение. При запуске оно просто выведет веб-сайт на экран и не позволит выйти за его пределы. Каждое такое приложение — это отдельный веб-браузер, со своими кукисами и кешем, к тому же запертый внутри песочницы, формируемой ОС. Все, что он может делать, — это обмениваться данными по сети и читать/писать файлы на SD-карту (если ты это разрешишь при создании APK).

Что немаловажно, каждый APK интегрирован с системой HTTPS Everywhere.

Платформа: Android

Цена: бесплатно

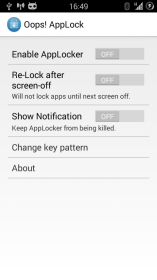

Страница в Google PlayOops! AppLock

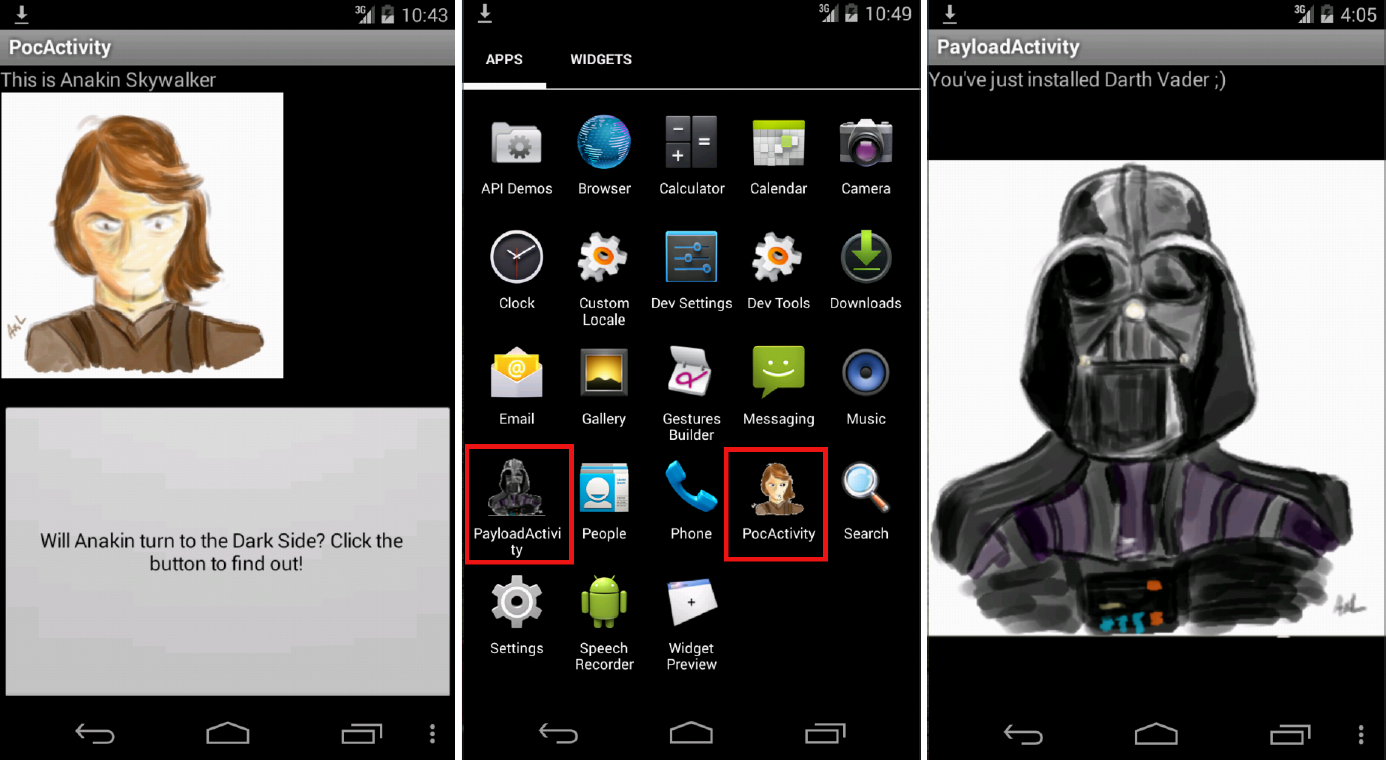

В маркете можно найти огромное количество блокираторов приложений, почти все из которых используют один и тот же принцип работы — перехватывают интент, посылаемый рабочим столом или другим приложением для запуска приложения, и вставляют на его место экран с предложением ввести PIN-код. Судя по всему, создателям Ooops! AppLock такой принцип работы показался слишком очевидным и простым и они решили схитрить.

Сохранив основной механизм блокировки без изменений, они отказались от экрана для ввода PIN’а и заменили его родным начальным экраном приложения и комбинацией нажатий на клавиши громкости. Как следствие, человек, запустивший заблокированное приложение, вообще не поймет, что происходит и решит, что софтина просто зависла. Это не самый надежный способ защиты, зато с юмором.

Кстати, после установки Oops! AppLock сменит имя на K Note и даже сделает вид, что он и есть блокнот, — можно добавлять и сохранять заметки.

Платформа: Android

Цена: бесплатно

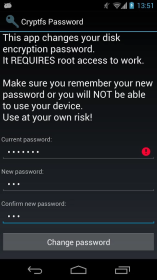

Страница в Google PlayCryptfs Password

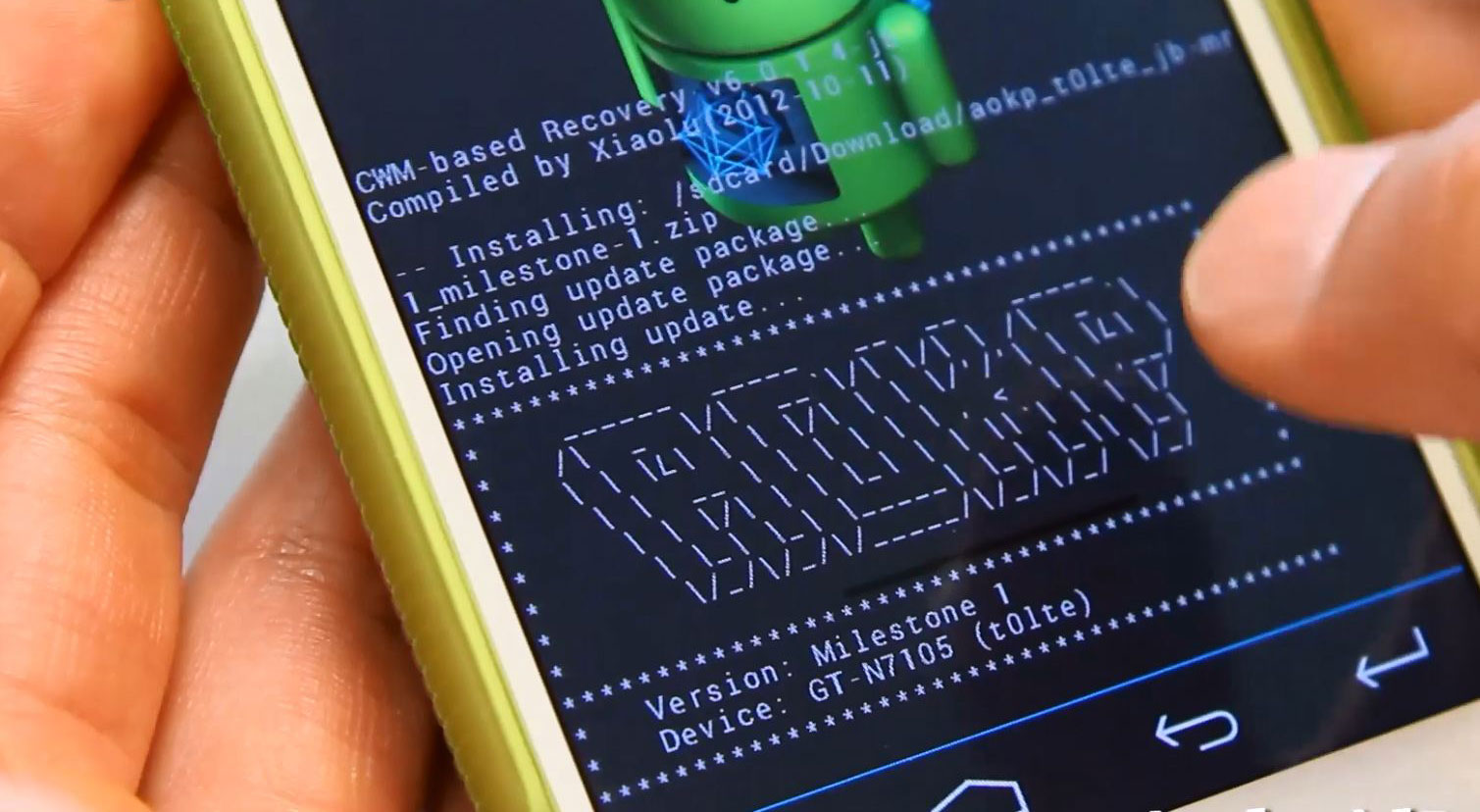

В пятой версии Android корпорация Google изменила несколько ключевых функций безопасности. Одна из них — шифрование. Теперь смартфоны с предустановленным Android должны принудительно активировать шифрование пользовательских данных. По умолчанию в Android пароль шифрования всегда совпадает с PIN-кодом экрана блокировки, что довольно небезопасно, но его вполне можно изменить.

Cryptfs Password очень простое приложение, которое позволяет сделать пароль шифрования абсолютно любым, независимо от того, какой будет PIN-код. Единственный недостаток — требование прав root.

Платформа: Android

Цена: бесплатно / open source

Страница в Google Play