Неделю назад сообщалось об устройстве, которое подключается к iPhone по USB и осуществляет брутфорс PIN-кодов. Особенность данного способа — необходимость ждать 40 секунд для перезагрузки смартфона (после этого из памяти стирается информация о количестве неправильно набранных PIN-кодов).

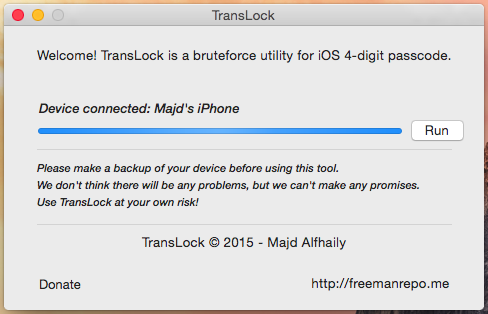

Хакер Мейд Алфейли (Majd Alfhaily) сумел значительно оптимизировать процесс, используя чисто программный подход.

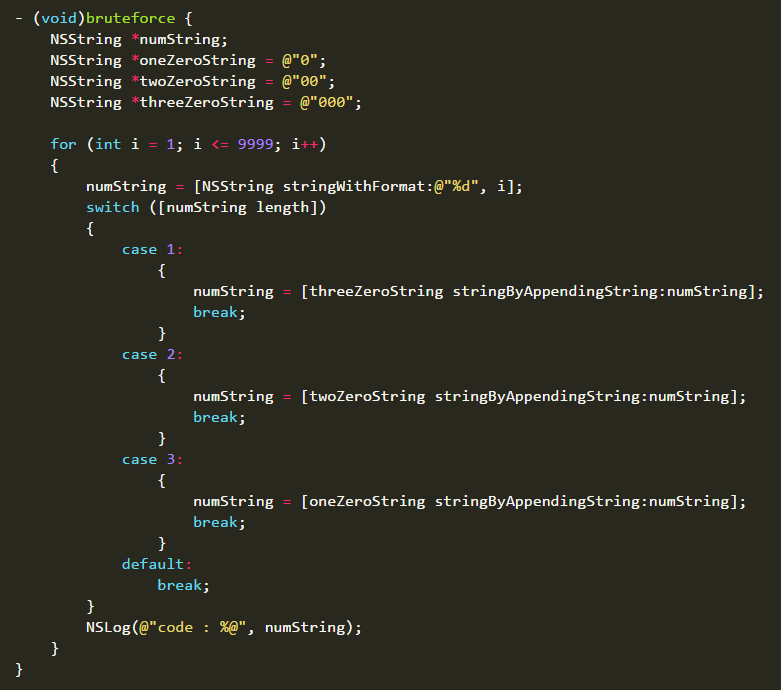

Следующий код запускает цикл перебора четырёхзначных PIN-кодов от 0000 до 9999.

Кроме того, Мейд Алфейли написал библиотеку, которая использует процесс SpringBoard и вызывает attemptDeviceUnlockWithPassword:appRequested для каждого сгенерированного PIN-кода.

Самое удивительное, что ему удалось найти способ, как обойти защиту в 10 неправильно введённых PIN-кодов без перезагрузки телефона, а всего лишь с 5-секундной паузой. Это значит, что перебор всех четырёхзначных комбинаций займёт около 14 часов.

Код программы опубликован на Github.