Французские исследователи из École Normale Supérieure (Высшей нормальной школы) опубликовали подробности расследовании инцидента, случившегося в 2011 году. Тогда группа хакеров сумела похитить у пользователей французских банков более 680 000 долларов, обманув систему защиты банковских EMV-карт. Исследователи рассказали, каким образом злоумышленники сумели это проделать.

В 2011 году расследованием хищения денег у клиентов банков, разумеется, занималась полиция. По данным правоохранительных органов, хакеры модифицировали порядка 40 банковских карт, успели осуществить более 7000 транзакций и похитили около 680 000 долларов.

Тогда, в поисках преступников, правоохранительные органы собрали IMSI-номера устройств, которые "засветились" в местах, где злоумышленники пользовались ворованными картами. Затем полиция сопоставила IMSI-номера с SIM-картами и временем происшествий. В результате этих изысканий была сначала задержана 25-летняя женщина, а затем четверо ее подельников. Среди них был и инженер, который придумал схему взлома EMV-карт, которую исследователи теперь называют одним из самых запутанных и хитрых фраудов в истории.

В 2011 году команда École Normale Supérieure проводила криминалистический анализ улик, помогая полиции. Именно этот отчет исследователи обнародовали 20 октября 2015 года.

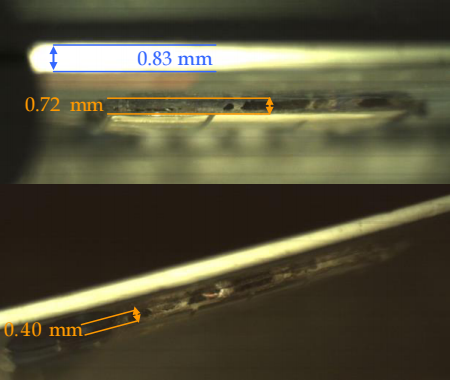

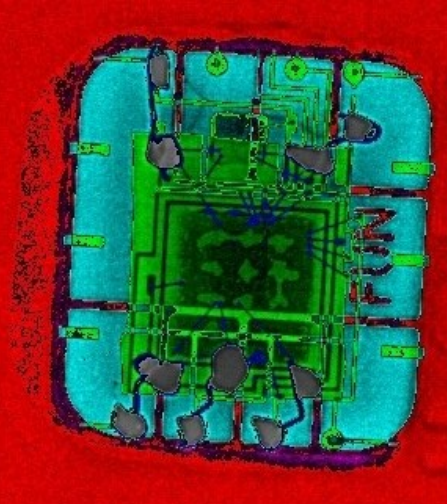

Так как украденные карточки являлись уликами, эксперты не могли попросту разобрать их и «посмотреть, что внутри». Вместо этого пришлось прибегнуть к помощи рентгена и микроскопа. Также команда ученых определила, как ведет себя чип во время использования, задействовав read-only программы, чтобы проверить, какую информацию карта сообщает PoS-терминалу.

Согласно опубликованному отчету, хакеры сумели реализовать man-in-the-middle атаку, внедрив в оригинальный чип карточки второй, самодельный чип, получивший название FUN или FUNcard. Из-за этой модификации толщина чипа увеличилась с 0,4 мм до 0,7 мм, однако карта все равно проходила в PoS-терминал, пусть и с некоторым трудом.

Злоумышленники воспользовались известным багом в системе сhip-and-PIN карт. Уязвимость в протоколе, с помощью которого карта общается с ридером, была найдена еще в 2006 году, баг позволяет атакующему использовать карточку, даже не зная PIN-кода.

Обычная EMV-транзакция осуществляется в три этапа: аутентификация карты, верификация владельца карты, авторизация транзакции. В случае использования видоизмененной преступниками карты, оригинальный чип позволял ей пройти аутентификацию. Однако, на этапе авторизации владельца карты, PoS-система все равно просит ввести PIN-код. В случае, который разбирали специалисты Высшей нормальной школы, хакеры могли вводить любой PIN-код, -- их самодельный чип вступал в игру и заставлял систему поверить, что любой код верен.

«Атакующие перехватывали запрос PIN-кода и отвечали, что он верен, каким бы код ни был. В этом заключалось ядро их атаки», — пишут исследователи.

То есть хакеры действовали по следующей схеме. Они воровали банковские карточки, доставали из них чип, интегрировали в него FUNcard (что, по словам исследователей, требовало «умения, терпения и очень тонкой работы»), затем вставляли полученную модификацию в «тело» другой карты и отправлялись по магазинам и к банкоматам, опустошая чужие счета.

К счастью, в наши дни баг, которым воспользовались смекалистые преступники, уже был исправлен, во всяком случае, в большинстве стран Европы. Исследователи отказались раскрывать в своем отчете подробности о новой защите EMV, по понятным причинам. Ознакомиться с полной версией документа можно здесь.

Фото: frankieleon