Издание Bleeping Computer сообщило, что в старых версиях шифровальщика TeslaCrypt была обнаружена уязвимость. Проблема позволила разобраться в механизме работы вымогательского ПО и найти способ расшифровки пострадавших файлов.

TeslaCrypt – популярное сегодня семейство троянов, которое повсеместно используется хакерами. На прошлой неделе появилась версия TeslaCrypt 3.0, принесшая с собой новый алгоритм шифрования и новые расширения для пострадавших файлов: .TTT, .XXX и .MICRO. Практически одновременно с этим издание Bleeping Computer сообщило, что предыдущие версии вымогателя содержат уязвимость, благодаря которой можно восстановить файлы с расширениями .ECC, .EZZ, .EXX, .XYZ, .ZZZ, .AAA, .ABX, .CCC и .VVV.

По умолчанию вымогатель применяет алгоритм шифрования AES. Данный алгоритм использует один и тот же ключ для шифрования и расшифровки файлов, что делает весь процесс более простым, быстрым и менее требовательным к ресурсам CPU. Но вместе с этим шифрование становится и менее надежным.

Автор TeslaCrypt решил схитрить: использовать один и тот же ключ шифрования для всех файлов жертвы, но после зашифровать этот ключ при помощи более стойкого алгоритма, спрятав информацию об этом зашифрованном ключе шифрования внутри каждого зашифрованного файла.

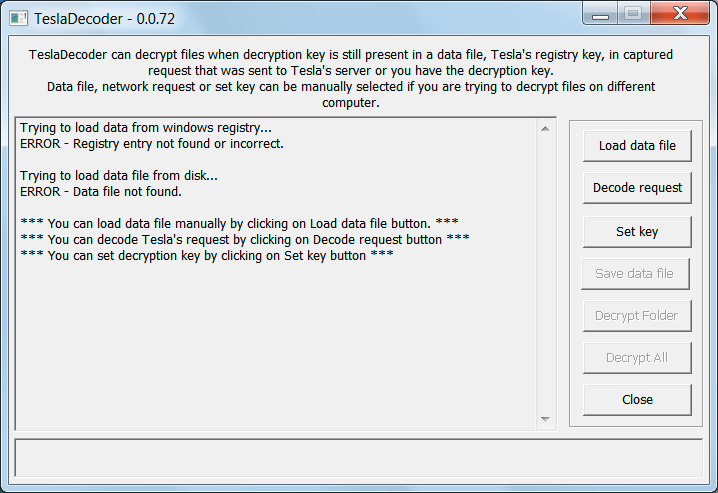

Первыми эту «матрешку» обнаружили специалисты «Лаборатории Касперского», когда помогали жертвам малвари восстановить файлы. Затем до этой информации добрался пользователь форума Bleeping Computer, известный как Googulator. Он написал пару скриптов на Python для анализа зашифрованных TeslaCrypt файлов и извлечения из них AES-ключа в его финальной, зашифрованной вторично форме. Свою разработку Googulator назвал TeslaCrack и опубликовал на GitHub. Вскоре из нее родилось приложение для Windows — TeslaDecoder, помогающее расшифровать пострадавшие от старых версий TeslaCrypt файлы.

Работу над созданием инструмента для расшифровки пришлось держать в строжайшей тайне, так как автор TeslaCrypt не должен был узнать об этом раньше времени. Как выяснилось теперь, многие волонтеры не жалели своего времени и системных ресурсов, скрытно помогая исследователю и жертвам вредоноса в расшифровке AES-ключей.

Сообщается, что расшифровка извлеченного из файлов AES-ключа может занимать от пяти минут до нескольких суток, так как в некоторых случаях для этого требуются значительные вычислительные мощности.

Несмотря на атмосферу строгой секретности, окружавшую разработку TeslaDecoder, в релизе TeslaCrypt 3.0 брешь, которая позволяла извлечь AES-ключи, была устранена. Для спасения от новой версии шифровальщика придется придумать что-то еще.

![tesla_crypt_en_9[1]](https://xakep.ru/wp-content/uploads/2016/01/tesla_crypt_en_91.png)