История кросс-платформенного вредоносного кода Adwind началась в январе 2012 года. Один из пользователей хакерского форума сообщил, что разрабатывается новый комплекс для организации удаленного администрирования (Remote Administration Tool, RAT). В конце 2015 года эксперты зафиксировали атаку на банк в Сингапуре. Расследование обнаружило примечательный факт: при атаке использовался вредоносный код, корни которого уходят к тому самому сообщению на хакерском форуме...

Как выяснилось, злоумышленники использовали ставшую уже классической атаку типа «спирфишинг»: преступники рассылали на почтовые адреса сотрудников банка специально подготовленные электронные письма с прикрепленным файлом, содержащим вредоносный код. Анализ файла позволил опознать бэкдор, также известный как Adwind RAT.

Malware-as-a-Service как часть Crime-as-a-Service

Злоумышленники, преуспевшие в той или иной нише киберпреступности, нередко предлагают свои услуги другим злоумышленникам. Так рождаются CaaS в целом и MaaS в частности. Этим путем пошли и разработчики Adwind, которые реализовали модель подписки на пользование этим бэкдором. Злоумышленникам, не обладающим квалификацией в построении бот-сетей, рассылке вредоносного кода, организации хостинга для административной части и администрировании зараженных станций, теперь доступны комплекты для билда троянов, позволяющие заточить вредоносный код под нужды преступника и особенности планируемой атаки.

Это своеобразные WYSIWYG-редакторы в киберпреступном мире: злодею не обязательно вникать в технические подробности функционирования вредоносного кода — ему достаточно выбрать нужную функциональность из имеющегося арсенала и приступить к распространению полученного вредоносного кода (которое, кстати, тоже может быть MaaS-услугой).

Разумеется, эта бизнес-модель снижает порог входа для преступников. Им теперь не нужно обладать техническими навыками или быть частью какого-либо андерграудного комьюнити для того, чтобы оперативно начать монетизировать свои идеи. А конкуренция на данном рынке заставляет MaaS-разработчиков снижать цены на свои услуги.

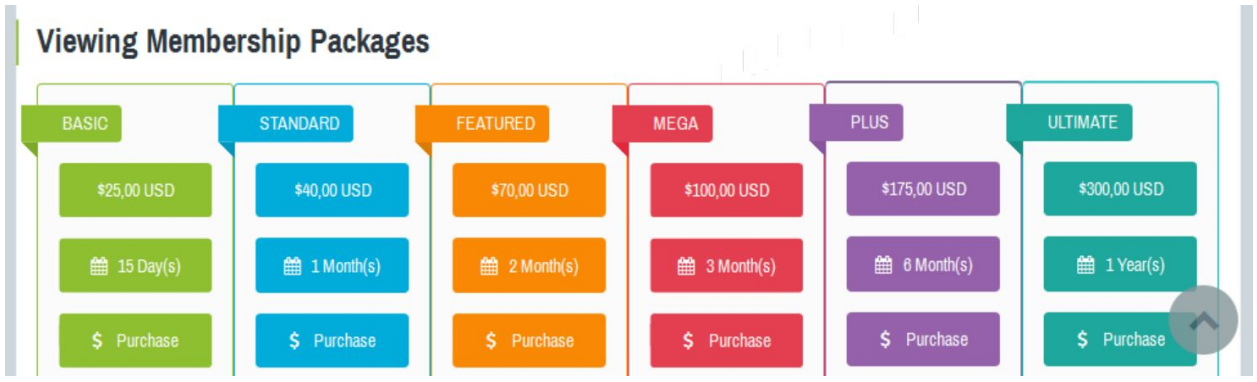

JSocket.org — веб-сайт, при помощи которого злоумышленники довольно успешно (их годовой оборот, согласно приблизительным оценкам, составляет около 200 тысяч долларов) воплощают в жизнь концепцию MaaS. Кроме того, JSocket — название одной из реинкарнаций Adwind, который неоднократно светил свой исходный код в преступном сообществе и, как следствие, образовывал новые разновидности.

На своем веб-ресурсе злодеи предлагают не только саму малварь по подписке, но и техническую поддержку ее пользователя, дополнительные компоненты и модули, бесплатный VPN-сервис и проверку семпла различными антивирусными движками. Однако среди пользователей Adwind нашлись и куда более предприимчивые ребята, которые не стали ограничиваться заражениями обычных пользователей домашних компьютеров и выбрали цель покрупнее.

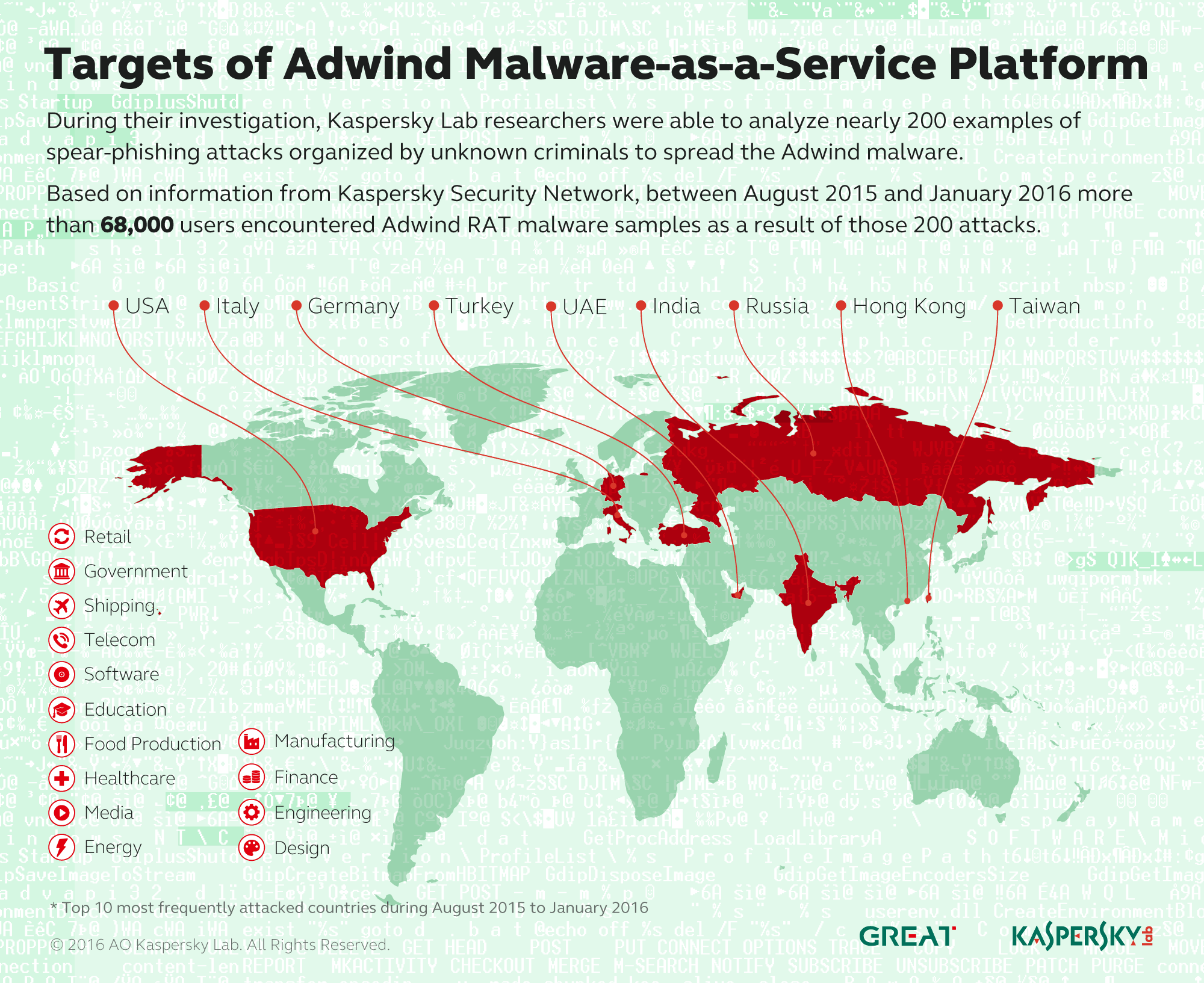

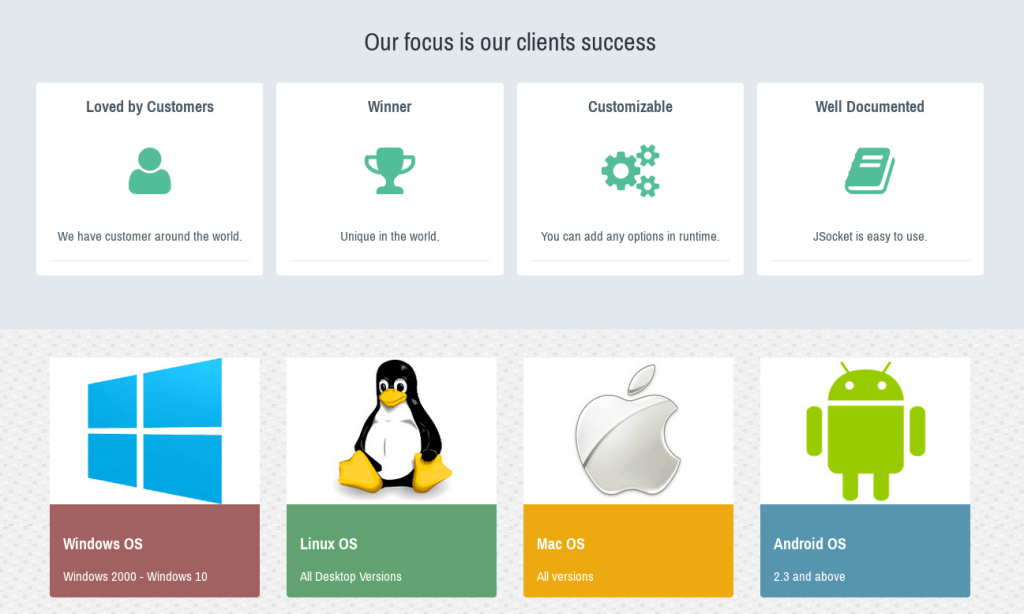

Устройства под управлением Windows, OS Х, Linux и Android — потенциальные мишени для злодеев, использующих данный бэкдор.

Как это работает

Обфусцированный JAR-контейнер, который жертва запускает из вложения к письму, содержит в себе бэкдор, подгружающий дополнительные модули на рабочую станцию жертвы — это позволяет обеспечить его относительно малый размер (порядка 130 Кбайт). После установки бэкдора злоумышленники могут, например, установить дополнительный модуль для получения изображений с веб-камеры или записи звука через встроенный микрофон.

Детальный анализ зловреда можно найти в соответствующем отчете исследователей «Adwind — a crossplatform RAT»; в двух словах, он обладал следующей функциональностью:

- захват видео с установленной на рабочей станции веб-камеры;

- перехват нажатий клавиш;

- кража паролей из популярных браузеров, баз данных и Outlook;

- запись звука при помощи встроенного микрофона;

- удаленный рабочий стол;

- кража ключей для кошельков криптовалют.

Неспецифическая защита: для защиты от этой атаки даже не нужен был антивирус!

Чтобы закрепиться на рабочей станции, злоумышленник должен спровоцировать жертву открыть вредоносное вложение в фишинговом письме. На данной стадии с угрозой фишинговой корреспонденции успешно справляются существующие антиспам-технологии, задача которых — отправить за борт письмо с JAR-вложением. В данном случае, как обычно это бывает на начальных стадиях атаки, ключевую роль играет человеческий фактор.

После закрепления на рабочих станциях и сбора нужной информации злоумышленникам необходимо вывести ценные данные на свои серверы — последний этап довольно тривиального жизненного цикла атаки. Adwind пытается подключиться к серверам злоумышленников. А это означает, что корректно настроенные средства межсетевого экранирования, запрещающие внешние подключения к IP-адресам, не присутствующим в белом списке, заблокируют попытку вредоносного кода отправить важную информацию злоумышленникам.