Большие железные ящики с деньгами, известные нам как банкоматы, а буржуинам — как ATM, логично привлекали внимание преступников с самого момента их изобретения. В рамках этой статьи нас будут интересовать не «силовые» угрозы АТМ, которые бывали в прошлом и эпизодически появляются в наше время (циркулярная пила, автоген, внедорожник 4х4 и лебедка), а угрозы интеллектуальные.

Закат эпохи скиммеров

Одно время скиммеры — накладные устройства, которые хитрые мошенники прилаживали к реальным банкоматам, — были очень распространены. Настолько, что их жертвами стали даже некоторые члены нашей редакции 🙂 — как говорится, оцените мастерство хакеров, сделавших скиммеры абсолютно незаметными на банкомате.

Однако с приходом международного стандарта EMV (Europay, MasterCard, VISA), который определяет ряд требований к операциям взаимодействия банковской карты и платежного устройства, уровень безопасности финансовых операций, совершенных пользователем посредством ATM-устройства, заметно вырос. А вместе с этим заметно упал объем банкоматного скимминга.

Малварь для АТМ

Идея заразить банкомат трояном выглядит намного безопаснее тактики, включающей трос, циркулярку или скиммер. А преимуществ она сулит предостаточно, и к настоящему времени история продемонстрировала финансовым организациям немало представителей вредоносного программного обеспечения для ATM-устройств.

Так, первый вирус, нацеленный на банкоматы, был обнаружен «Лабораторией Касперского» в 2009 году — и Backdoor.Win32.Skimmer до сих пор находят на некоторых банкоматах. Этот троян крадет данные кредитных карт пользователей, а также умеет несанкционированно выдавать деньги.

В качестве другого интересного примера можно привести Trojan-Spy.Win32.SPSniffer, или Chupa Cabra. Этот троян, впервые замеченный экспертами в 2010 году в Бразилии, работает на всех типах банкоматов. Он перехватывает данные с устройства для считывания информации с карты.

Xakep #207. Дистанционное банковское ограбление

Информации о подобного рода троянах уже накопилось достаточно, чтобы на примере самых ярких представителей проанализировать их особенности и на основе этого анализа сделать выводы о том, какие меры и технологии требуются для защиты ATM.

Backdoor.MSIL.Tyupkin

В марте 2014 года мир узнал о вредоносном программном обеспечении, которое было установлено злоумышленниками в банкоматы и позволяло им снимать огромные суммы денег. Преступнику достаточно подойти к зараженному ATM, ввести с клавиатуры устройства определенный код и получить все содержимое кассет с купюрами!

Прежде чем проанализировать, как вредоносный код оказался внутри ATM и какой функциональностью обладал, важно понять один факт: каждый банкомат является компьютером, предназначенным для решения специфичных задач. В свою очередь, это означает, что данное устройство подвержено тем же угрозам, что и традиционные рабочие станции и серверы, а их операционные системы могут содержать те же уязвимости, что и их десктопные и серверные аналоги.

Как выяснилось, вредоносное программное обеспечение, которое получило название Tyupkin (Backdoor.Win32.Tyupkin), было установлено в ATM при помощи загрузочного компакт-диска при непосредственном доступе преступника к компьютеру банкомата.

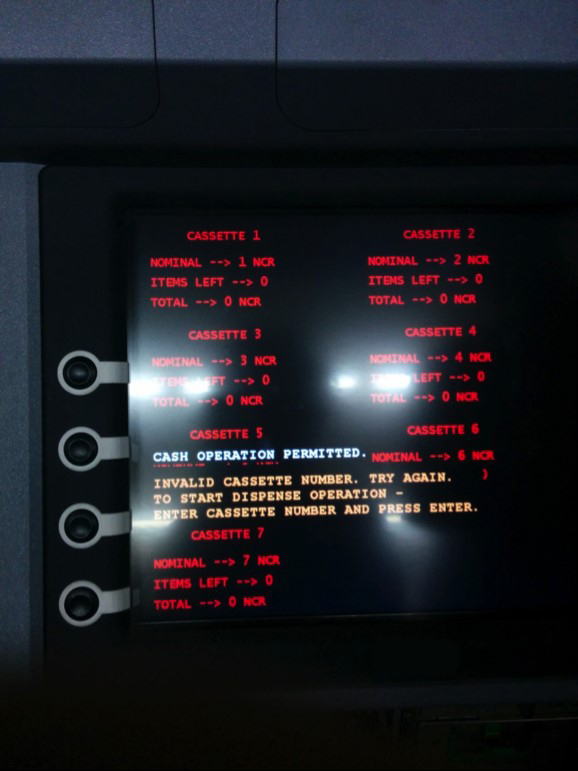

После попадания в операционную систему банкомата малварь сразу же отключала систему защиты McAfee Solidcore, удаляя его программные компоненты, запускала бесконечный цикл ожидания пользовательского ввода и для того, чтобы исключить свое обнаружение, принимала какие-либо команды только в ночное время в воскресенье и понедельник. Зная команды и специальный код (сообщение от зловреда: «ENTER SESSION KEY TO PROCEED!»), который принимал троян, чтобы исключить взаимодействие со случайным пользователем, преступник получал доступ к содержимому кассет и снимал купюры.

Однако Tyupkin оказался не единственной угрозой для ATM, с которой столкнулись финансовые организации.

Carbanak

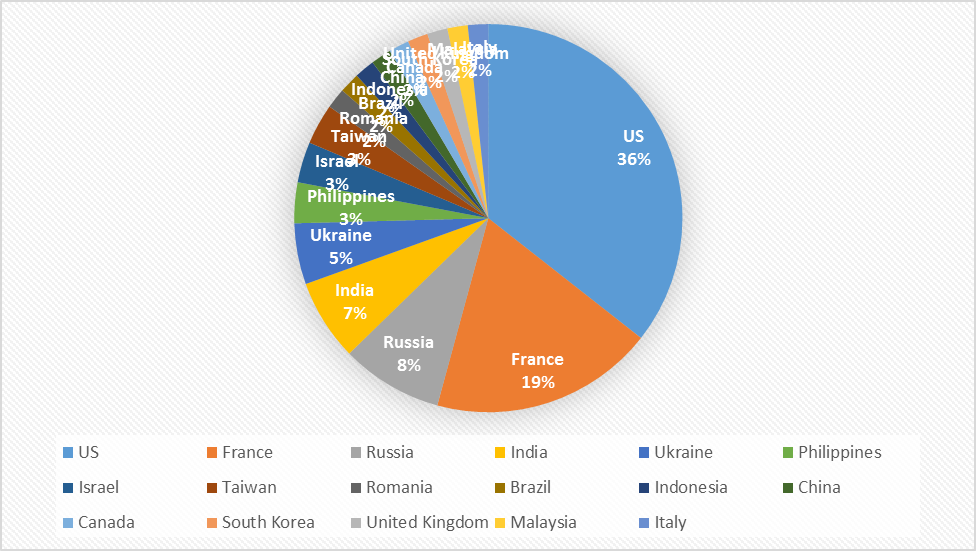

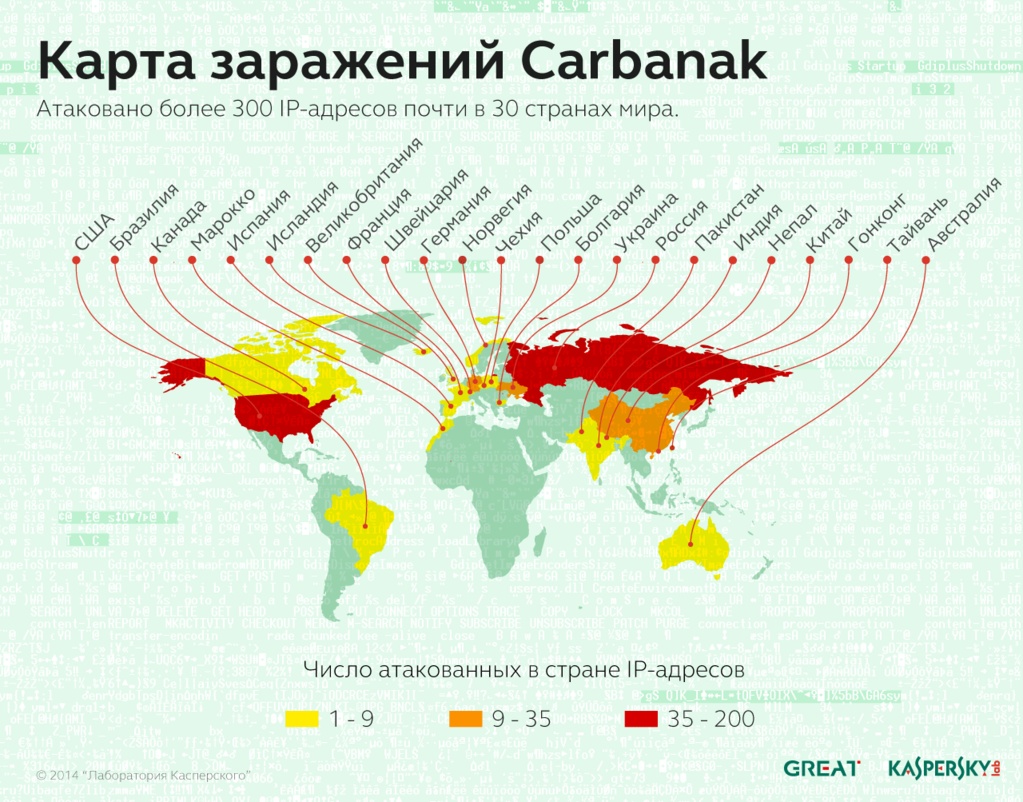

Весной 2014-го «Лаборатория Касперского» была вовлечена в криминалистическое расследование: банкоматы одного из банков выдавали деньги без физического взаимодействия получателя с банкоматом. Так началась история расследования кампании Carbanak и исследования одноименного вредоносного ПО.

Carbanak представляет собой бэкдор, изначально написанный на основе кода Carberp. Этот бэкдор предназначен для шпионажа, сбора данных и предоставления удаленного доступа на зараженный компьютер. После того как злоумышленники получали доступ к какой-нибудь машине внутри банковской сети, они проводили разведку сети на предмет дальнейшего распространения и заражения критически важных систем — процессинговых, бухгалтерских, а также банкоматов.

Разведку злодеи проводили в ручном режиме, пытаясь взломать нужные компьютеры (например, компьютеры администраторов) и применяя инструменты, обеспечивающие дальнейшее заражение компьютеров в сети. Другими словами, получив доступ к сети, они переходили с одного компьютера на другой, пока не находили интересующий их объект. Выбор таких объектов изменялся от атаки к атаке, однако общим оставался результат: злодеям удавалось выводить деньги из финансовой организации, и одним из основных каналов вывода были банкоматы.

В том случае, если атакующим удавалось подобраться к компьютерам, которые имели доступ во внутреннюю сеть ATM, а также если банк обладал возможностью удаленного доступа к своим ATM-устройствам, злоумышленники использовали эту возможность для вывода средств. Для этого им даже не требовалось специальное программное обеспечение для заражения банкоматов — они использовали стандартный набор утилит для контроля и тестирования оборудования банкоматов.

Решения, установленные на ATM и предназначенные для мониторинга, в большинстве случаев представляют собой программу-агент, которая принимает какие-либо команды от специальных рабочих станций во внутренней сети банка и отправляет им какие-либо данные. Например, агенты могут выполнять следующие действия:

- мониторинг событий внутри ATM-устройства;

- распространение программного обеспечения по всем устройствам ATM, которые обслуживает банк;

- загрузка файлов с банкоматов на специальный сервер внутри банка;

- обеспечение удаленного доступа к ATM.

Данные агенты используются для удаленного администрирования и конфигурирования банкоматов сотрудниками банка, а значит, чаще всего находятся в «белом списке» программного обеспечения, функционирующего на ATM-устройстве, и, как показали атаки Carbanak, представляют интерес для злоумышленников, получивших доступ к внутренней сети банка.

И мы еще не говорили о PoS...

Боюсь показаться Капитаном Очевидность, но сегодняшняя статистика говорит, что финансовые организации должны уделять больше внимания защите своих устройств — и не только безопасности их аппаратной составляющей, но и безопасности операционных систем ATM, а также всей сетевой информационной инфраструктуры. В этом помогут средства защиты, которые уже давно применяются в корпоративных сетях, и специализированные решения для обеспечения безопасности embedded-систем. А если инцидент произошел, нужно оперативно на него реагировать и активно взаимодействовать с правоохранительными органами и компаниями, специализирующимися на обеспечении безопасности.